2016/12/13

リオ五輪から学ぶ 日本の危機管理を高めるヒント

具体的な手法についてレゼンデ氏は「シナリオをカードで参加者に付与する方法で行った。ロンドンや東京から、大会運営の知識やスキルがあるセキュリティ専門家をテクニカル・リハーサル・オフィサー(TRO)として招き、彼らにもシナリオを考えてもらい、参加者に付与しながらプロセスや手順を検証した」と語る。

競技会場ごとに分かれ、洪水や、停電、ネットワークの切断、競技場の変更やスケジュールの変更、セキュリティアタック、電話や無線の途絶など、合計1000近い異なるシナリオが付与されたという。

このほか、1つ1つの新しいシステムについては、ペネトレーションテスト(侵入テスト)と呼ばれる方法により、通信ネットワークなどを通じてシステム内部に侵入されないか安全性がチェックされた。こうした訓練によりあぶり出された脆弱性1つ1つについて繰り返し改善を積み重ねてきた。

TOCが144会場をすべて監視

大会本番に向け2015年11月には、大会運営に関わるあらゆるテクノロジーについて指揮調整を行うTOC(TechnologyOperations Centre)が組織委員会の庁舎内に立ち上がった。

TOCは、800㎡にもおよぶ広さを持ち、オリンピック・パラリンピックに関わる計144施設すべての会場について、ITシステムの稼働状況などを監視する機能を持つ。スタッフの数は192のポジションに対して600人に上ったという。オリンピックパーク内に設けられた大会全体の運営管理を行うMOC(メイン・オペレーション・センター)とも相互に連携が取り合える体制が整備された。

「各会場でネットワークやシステムに関するトラブルが起きれば、即座にTOCに上げられ対応がとられる。一方、万が一TOCでは解決できないような重大な問題が起きた場合には、MOCに問題がエスカレートされ、国際オリンピック委員会(IOC)の判断を仰ぎながら、対応が決定される仕組みになっていた」(レゼンデ氏)。

システム面においてもTOCとMOCはそれぞれが代替機能を持っていた。「仮にTOCが使えなくなった時にはMOCが代替施設となり、MOCが使用不能になった時にはTOCが代替施設となる」(同)。さらに、TOCは、万が一の事態に備えスペインからリモートにより支援が受けられる体制も構築されていた。

ゲーム直前に見つかった脆弱性

大会直前には、PDFファイルを表示するAdobeのソフトに脆弱性が見つかった。が、大会直前で、なおかつ対策を行うとなると対象となる機器が2000以上もあり時間的に間に合わないことから、対策は行わずリスクを保有することを決断したとする。

ソウザ氏は「テクノロジーへ及ぼす影響の大きさと脆弱性の深刻さを見極め対応するか否かを決めることが大切。もし、脆弱性がとても深刻なものなら、時間のリスクを冒してでも対応することを決断しただろう」と話す。

最悪のシナリオは電力ダウン

最も懸念したシナリオの1つが、「エネルギーネットワークが何者かに攻撃され、データセンターが止まるような事態だった」とレゼンデ氏は明かす。そのため、早い段階から電力会社や交通、行政機関など外部のプロバイダーを含めたサイバーセキュリティのコアチームを設け、彼らを会議や勉強会に招いて、ハッカーなどの活動について情報を提供したり、時には対策の支援も行ったとする。

「もし我々が自分達のインフラを守ろうとしても、プロバイダーがアタックされたら大きなトラブルにつながりかねない。したがって、我々は自分達のサイバーセキュリティのクオリティを高めるとともに、他の組織に対しても、彼らと情報を共有したり、我々の手順や考えていることを示したり、あるいは専門知識を提供するなどの支援も行った」とソウザ氏は具体的な取り組みを示す。

2020年の東京五輪に向け、レゼンデ氏とソウザ氏はインフラの強化や効果的な演習に加え、多くの関係機関を早い段階から巻き込むことを提案する。

大会運営の基幹システムが直接被害を受けなくても、ライフラインや、間接的に大会と関わる企業のシステムが攻撃を受けただけでも大きな問題に発展しうる。組織委員会だけでなく、政府、自治体、民間企業それぞれが連携しながら対策を強化していくことが求められている。

(了)

リオ五輪から学ぶ 日本の危機管理を高めるヒントの他の記事

おすすめ記事

-

-

リスク対策.com編集長が斬る!【2024年4月23日配信アーカイブ】

【4月23日配信で取り上げた話題】今週の注目ニュースざっとタイトル振り返り/特集:南海トラフ地震臨時情報を想定した訓練手法

2024/04/23

-

-

-

2023年防災・BCP・リスクマネジメント事例集【永久保存版】

リスク対策.comは、PDF媒体「月刊BCPリーダーズ」2023年1月号~12月号に掲載した企業事例記事を抜粋し、テーマ別にまとめました。合計16社の取り組みを読むことができます。さまざまな業種・規模の企業事例は、防災・BCP、リスクマネジメントの実践イメージをつかむうえで有効。自社の学びや振り返り、改善にお役立てください。

2024/04/22

-

-

リスク対策.com編集長が斬る!【2024年4月16日配信アーカイブ】

【4月16日配信で取り上げた話題】今週の注目ニュースざっとタイトル振り返り/特集:熊本地震におけるBCP

2024/04/16

-

調達先の分散化で製造停止を回避

2018年の西日本豪雨で甚大な被害を受けた岡山県倉敷市真備町。オフィス家具を製造するホリグチは真備町内でも高台に立地するため、工場と事務所は無事だった。しかし通信と物流がストップ。事業を続けるため工夫を重ねた。その後、被災経験から保険を見直し、調達先も分散化。おかげで2023年5月には調達先で事故が起き仕入れがストップするも、代替先からの仕入れで解決した。

2024/04/16

-

工場が吹き飛ぶ爆発被害からの再起動

2018年の西日本豪雨で隣接するアルミ工場が爆発し、施設の一部が吹き飛ぶなど壊滅的な被害を受けた川上鉄工所。新たな設備の調達に苦労するも、8カ月後に工場の再稼働を果たす。その後、BCPの策定に取り組んだ。事業継続で最大の障害は金属の加温設備。浸水したら工場はストップする。同社は対策に動き出している。

2024/04/15

-

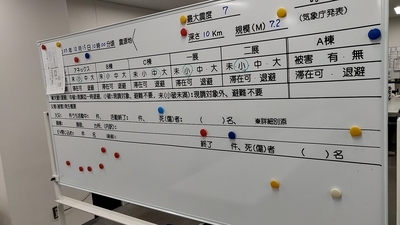

動きやすい対策本部のディテールを随所に

1971年にから、、50年以上にわたり首都圏の流通を支えてきた東京流通センター。物流の要としての機能だけではなく、オフィスビルやイベントホールも備える。2017年、2023年には免震装置を導入した最新の物流ビルを竣工。同社は防災対策だけではなく、BCMにも力を入れている。

2024/04/12

![2022年下半期リスクマネジメント・BCP事例集[永久保存版]](https://risk.ismcdn.jp/mwimgs/8/2/160wm/img_8265ba4dd7d348cb1445778f13da5c6a149038.png)

![危機管理2022[特別版]](https://risk.ismcdn.jp/mwimgs/f/6/160wm/img_f648c41c9ab3efa47e42de691aa7a2dc215249.png)

※スパム投稿防止のためコメントは編集部の承認制となっておりますが、いただいたコメントは原則、すべて掲載いたします。

※個人情報は入力しないようご注意ください。

» パスワードをお忘れの方