2016/12/13

防災・危機管理ニュース

Kaspersky Labのグローバル調査分析チーム(GReAT)は7日、2016年のサイバー脅威について「ランサムウェアが世界中で猛威を振るい、高度化と多様化を遂げ、データとデバイス、そして個人と企業に対する影響力を強めた」と発表した。同チームは年次の動向レポートでその年の主要なサイバー脅威をまとめているが、この脅威の増大が非常に著しいことから、ランサムウェアを2016年の最重要トピックに位置付けた。

2016年のランサムウェア攻撃について「企業に対する攻撃:1月には2分間に1回だった攻撃が、10月には40秒に1回になった」「個人に対する攻撃:1月には20秒に1回だった攻撃が、10月には10秒に1回へと増加した」という結果が出た(同社レポート)。

特に注目すべきはRansomware-as-a-Service(RaaS:サービスとしてのランサムウェア)。ランサムウェアを独自に開発するスキル、リソースそして意思のないサイバー犯罪者にとって、RaaSは魅力的なビジネスモデルだ。コード作成者がマルウェアをオンデマンドで独自に改変したバージョンを販売し、利用者はそのマルウェアをスパムやWebサイト経由で拡散させ、被害者から得た身代金のうち一定の割合を利用料として支払う。結果的に利益を得るのはコード作成者となる。

世界の企業の5社に1社で、ランサムウェア攻撃に起因するITセキュリティインシデントが発生している。中小規模企業の5社に1社が、身代金を支払うもファイルは取らなかった。特定の業種は激しいランサムウェア攻撃を受けているが、標的対象は多岐にわたっていて、リスクが低い業種は存在しない。最も多くの攻撃を受けた業種は教育で23%、最も少ない業種は小売りおよびレジャーの16%。

また、2016年に初めて確認されたランサムウェア攻撃の手法に、ディスクの暗号化がある。少数ではなく全ファイルに対して一斉にアクセスをブロックまたは暗号化する手法で、「Petya」がその一例。「Dcryptor」(別名Mamba)はさらに一歩踏み込み、標的のマシンにリモートアクセスするために総当たり攻撃でパスワードを割り出し、感染させた後にハードドライブ全体をロックする。

そして「Shade」は、標的によってアプローチを変えている。感染したコンピューターが金融系サービス関連だと分かると、金銭搾取のためにスパイウェアをインストール。ソフトウェアの欠陥や身代金要求メッセージに誤植がみられるなど、低品質なランサムウェア型トロイの木馬が著しく増加した。こういった傾向により、被害者がデータを復元できない可能性が高まっている。

2016年は、新たに62のランサムウェアファミリーが確認され、官民が連携、団結してランサムウェアに対抗する動きがあった。7月に発足した「No More Ransom」は、法執行機関とセキュリティベンダーが協力し、大規模なランサムウェアファミリーをテイクダウンさせる非営利のプロジェクトで、現在、ユーロポール、ヨーロッパを中心とした14か国の警察機関が参加している。ランサムウェアの被害者に有用なリソースの提供を目的とし、複数の復号ツールをはじめ、ランサムウェアの危険性と対策に関する情報も公開。また、巨額の利益を生む犯罪者のビジネスモデルを弱体化させることも目指している。

(了)

防災・危機管理ニュースの他の記事

おすすめ記事

-

-

リスク対策.com編集長が斬る!【2024年4月16日配信アーカイブ】

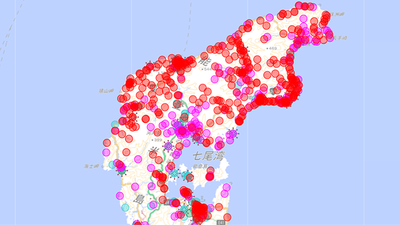

【4月16日配信で取り上げた話題】今週の注目ニュースざっとタイトル振り返り/特集:熊本地震におけるBCP

2024/04/16

-

調達先の分散化で製造停止を回避

2018年の西日本豪雨で甚大な被害を受けた岡山県倉敷市真備町。オフィス家具を製造するホリグチは真備町内でも高台に立地するため、工場と事務所は無事だった。しかし通信と物流がストップ。事業を続けるため工夫を重ねた。その後、被災経験から保険を見直し、調達先も分散化。おかげで2023年5月には調達先で事故が起き仕入れがストップするも、代替先からの仕入れで解決した。

2024/04/16

-

工場が吹き飛ぶ爆発被害からの再起動

2018年の西日本豪雨で隣接するアルミ工場が爆発し、施設の一部が吹き飛ぶなど壊滅的な被害を受けた川上鉄工所。新たな設備の調達に苦労するも、8カ月後に工場の再稼働を果たす。その後、BCPの策定に取り組んだ。事業継続で最大の障害は金属の加温設備。浸水したら工場はストップする。同社は対策に動き出している。

2024/04/15

-

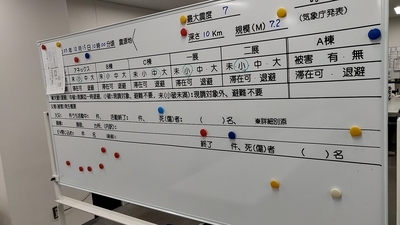

動きやすい対策本部のディテールを随所に

1971年にから、、50年以上にわたり首都圏の流通を支えてきた東京流通センター。物流の要としての機能だけではなく、オフィスビルやイベントホールも備える。2017年、2023年には免震装置を導入した最新の物流ビルを竣工。同社は防災対策だけではなく、BCMにも力を入れている。

2024/04/12

-

民間企業の強みを発揮し3日でアプリ開発

1月7日、SAPジャパンに能登半島地震の災害支援の依頼が届いた。石川県庁が避難所の状況を把握するため、最前線で活動していた自衛隊やDMAT(災害派遣医療チーム)の持つ避難所データを統合する依頼だった。状況が切迫するなか、同社は3日でアプリケーションを開発した。

2024/04/11

-

-

組織ごとにバラバラなフォーマットを統一

1月3日、サイボウズの災害支援チームリーダーである柴田哲史氏のもとに、内閣府特命担当の自見英子大臣から連絡が入った。能登半島地震で被害を受けた石川県庁へのIT支援要請だった。同社は自衛隊が集めた孤立集落や避難所の情報を集約・整理し、効率的な物資輸送をサポートするシステムを提供。避難者を支援する介護支援者の管理にも力を貸した。

2024/04/10

-

リスク対策.com編集長が斬る!【2024年4月9日配信アーカイブ】

【4月9日配信で取り上げた話題】今週の注目ニュースざっとタイトル振り返り/特集:安全配慮義務

2024/04/09

-

![2022年下半期リスクマネジメント・BCP事例集[永久保存版]](https://risk.ismcdn.jp/mwimgs/8/2/160wm/img_8265ba4dd7d348cb1445778f13da5c6a149038.png)

![危機管理2022[特別版]](https://risk.ismcdn.jp/mwimgs/f/6/160wm/img_f648c41c9ab3efa47e42de691aa7a2dc215249.png)

![2021年BCP事例総まとめ[永久保存版]](https://risk.ismcdn.jp/mwimgs/a/6/160wm/img_a6cb301164bcf0e91b3b99a03924748a119304.png)

※スパム投稿防止のためコメントは編集部の承認制となっておりますが、いただいたコメントは原則、すべて掲載いたします。

※個人情報は入力しないようご注意ください。

» パスワードをお忘れの方