2017/05/17

ランサムウェアと最新セキュリティ情報

実際に攻撃の痕跡を追うと、本丸を狙っていろんな組織にまたがって攻撃をしかけているケースが非常に多いです。大企業やセキュリティ対策に資金を投入できる組織に直接はなかなか入り込めないので、セキュリティ対策費用が比較的少ない民間や公的組織などを狙い、その組織だと偽って本丸にアプローチするわけです。

攻撃はかなりスピーディです。数分レベルでコマンドが入力されパソコン内の情報が抜き取られ、IDやパスワード、管理者権限を使ってサーバ内のデータも引き出し、圧縮・分割して外部に転送します。証拠はあまり消さずに、消しても一部残骸が残ったままので、まるで強盗団のようにごっそり盗む例が多い。

あるケースでは、まず感染者Aになりすましたメールで組織内のBに感染させ情報を窃取し、そのBになりすましたメールを取引先に送っていました。感染者Aは最初の感染は約3年前。しかし、なりすましメールがBに送られたのがその2年半後。このように時間をかけるケースもあるので注意してください。

他にもシステムの管理者が把握していないバックドアからの侵入や物理的に離れた拠点間を結ぶVPN(バーチャル・プライベート・ネットワーク)のパスワードが盗まれて侵入され、またWebShell(ウェブシェル)というツールをWebサイトに不正に設置し、内部サーバを外からコントロールされたりすることもあります。

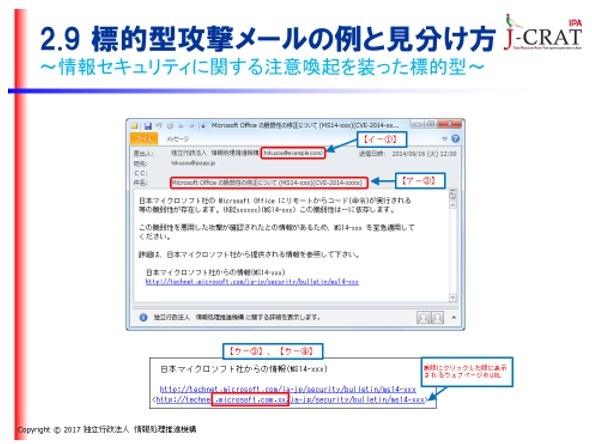

標的型攻撃メールの一例を挙げると、文面に「事務系連絡網を送ります」と書いてあり、<事務系連絡網>というアプリケーションが添付されています。見た目はワードやエクセルの場合も。クリックしてウイルスに感染すると、何でも操れるようになります。キーロガーまで仕込まれて、入力したパスワードも盗まれます。ただし、注意深く見るとメールが不自然なケースもあります。例えば、ダミー用のワードファイルが少し文字化けしていたり、クリックするとファイルが消えるケースもあります。クリックして「おかしい」と感じたら周りの人やシステム管理部、またはIPAに情報提供ください。

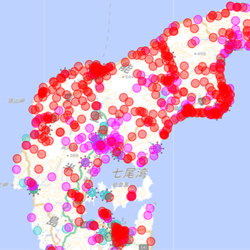

2015年11月から2016年3月まで、産業系の企業や団体などを狙った”キャンペーン”をJ-CRATで把握しました。大企業から中小企業まで幅広く狙ったこのときのメール総数は137通。少なく見えますが、どのメールも開封させるためにかなり工夫されていました。

フリーメールではなく、実際の企業や関連団体のメールアカウントを乗っ取り、本文に「ご高覧ください」というキーワードが頻出する特徴がありました。メールは業界団体を詐称して企業へ送る、または企業を詐称して業界団体へ送るパターンが多く、本文はセミナー案内や国の制度への問い合わせ、入会を詐称するケースが非常に多くありました。

過去に組織内に標的型攻撃メールを受け取った人がいると、今後もその組織にメールが送られる可能性が非常に高いので気をつけてください。過去に盗られた情報が使われることもあります。もし、過去の攻撃メールをまだお持ちなら、非常に貴重な知見となりますので、情報提供をしていただければと思います。なお、このキャンペーンの詳細については、以下を参照ください。

https://www.ipa.go.jp/security/J-CRAT/report/20160629.html

- keyword

- ランサムウェア

- サイバー攻撃

- サイバーセキュリティ

ランサムウェアと最新セキュリティ情報の他の記事

おすすめ記事

-

リスク対策.com編集長が斬る!【2024年4月16日配信アーカイブ】

【4月16日配信で取り上げた話題】今週の注目ニュースざっとタイトル振り返り/特集:熊本地震におけるBCP

2024/04/16

-

調達先の分散化で製造停止を回避

2018年の西日本豪雨で甚大な被害を受けた岡山県倉敷市真備町。オフィス家具を製造するホリグチは真備町内でも高台に立地するため、工場と事務所は無事だった。しかし通信と物流がストップ。事業を続けるため工夫を重ねた。その後、被災経験から保険を見直し、調達先も分散化。おかげで2023年5月には調達先で事故が起き仕入れがストップするも、代替先からの仕入れで解決した。

2024/04/16

-

工場が吹き飛ぶ爆発被害からの再起動

2018年の西日本豪雨で隣接するアルミ工場が爆発し、施設の一部が吹き飛ぶなど壊滅的な被害を受けた川上鉄工所。新たな設備の調達に苦労するも、8カ月後に工場の再稼働を果たす。その後、BCPの策定に取り組んだ。事業継続で最大の障害は金属の加温設備。浸水したら工場はストップする。同社は対策に動き出している。

2024/04/15

-

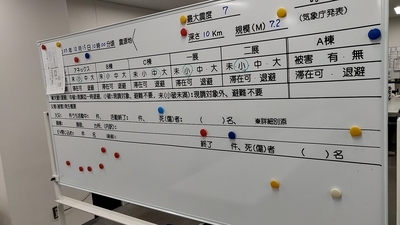

動きやすい対策本部のディテールを随所に

1971年にから、、50年以上にわたり首都圏の流通を支えてきた東京流通センター。物流の要としての機能だけではなく、オフィスビルやイベントホールも備える。2017年、2023年には免震装置を導入した最新の物流ビルを竣工。同社は防災対策だけではなく、BCMにも力を入れている。

2024/04/12

-

民間企業の強みを発揮し3日でアプリ開発

1月7日、SAPジャパンに能登半島地震の災害支援の依頼が届いた。石川県庁が避難所の状況を把握するため、最前線で活動していた自衛隊やDMAT(災害派遣医療チーム)の持つ避難所データを統合する依頼だった。状況が切迫するなか、同社は3日でアプリケーションを開発した。

2024/04/11

-

-

組織ごとにバラバラなフォーマットを統一

1月3日、サイボウズの災害支援チームリーダーである柴田哲史氏のもとに、内閣府特命担当の自見英子大臣から連絡が入った。能登半島地震で被害を受けた石川県庁へのIT支援要請だった。同社は自衛隊が集めた孤立集落や避難所の情報を集約・整理し、効率的な物資輸送をサポートするシステムを提供。避難者を支援する介護支援者の管理にも力を貸した。

2024/04/10

-

リスク対策.com編集長が斬る!【2024年4月9日配信アーカイブ】

【4月9日配信で取り上げた話題】今週の注目ニュースざっとタイトル振り返り/特集:安全配慮義務

2024/04/09

-

-

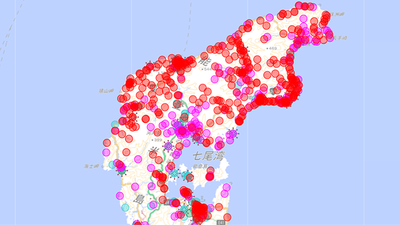

自衛隊員の直接入力で情報連携がより早く

1月1日の能登半島地震発生から約30分、防災科学技術研究所の伊勢正氏は内閣府に向かっていた。災害時情報集約支援チーム(ISUT)の一員として、石川県庁を支援するためだ。同日中に馳浩石川県知事らとともに石川県庁に到着。自衛隊や消防、警察の実動部隊が集め、紙の地図上に集約した通行可能道路の情報を、さまざまな防災関係機関で活用できるよう電子地図上に整理していった。

2024/04/09

![2022年下半期リスクマネジメント・BCP事例集[永久保存版]](https://risk.ismcdn.jp/mwimgs/8/2/160wm/img_8265ba4dd7d348cb1445778f13da5c6a149038.png)

![危機管理2022[特別版]](https://risk.ismcdn.jp/mwimgs/f/6/160wm/img_f648c41c9ab3efa47e42de691aa7a2dc215249.png)

![2021年BCP事例総まとめ[永久保存版]](https://risk.ismcdn.jp/mwimgs/a/6/160wm/img_a6cb301164bcf0e91b3b99a03924748a119304.png)

※スパム投稿防止のためコメントは編集部の承認制となっておりますが、いただいたコメントは原則、すべて掲載いたします。

※個人情報は入力しないようご注意ください。

» パスワードをお忘れの方