2016/08/21

待ったなし!サイバー攻撃対応の手法

Q.サイバー攻撃に備えるマニュアルを作って企業や国民に配布したらどうでしょう?

A.ある程度のガイドラインは必要かもしれませんが、一方でマニュアルに落としただけでは、現場でやっつけ仕事に終わってしまうことが、ままあります。むしろ今取り組もうとしているのは、組織委員会の中ではもちろん、大会運営が依存する社会インフラの事業者、あるいは監督官庁、東京都との間で、定期的にリスクを洗い出し、評価・実施し、改善していくPDCAがしっかり回せるプロセスを仕組みとして構築することです。

Q.今後オンピッリクに向けて日本が強化すべき部分は?

A.技術的な課題はもちろんありますが、もっと根底的なことで言えば、社会的な意識を変える必要があると思います。サイバーセキュリティの話になるとシステム部門に丸投げしてしまうケースがどこの組織でも多いように見受けられます。しかし、今やサイバーセキュリティは、事業継続を脅かす重大なリスクの1つで、いろいろなところに影響を与える複雑系の問題です。物理テロとか自然災害とは違って、毎年のように新しい攻撃手法や新しいリスクが指摘されているので、しっかりした方法論でリスク評価をしなくてはいけないと思うのです。

情報セキュリティの専門家が集まっても、IoTの話になると突然皆黙ってしまいます。つまり、この分野はハードウェアの専門家も交えて分析・議論しないと前に進まないのです。これからは、多様な専門家が連携していくことが不可欠です。

もう1つは、方法論を考え直すことが重要です。日本人は専門家も実務者も経験則に頼りすぎている印象があります。とくにサイバーセキュリティに関しては、経験則だけで考えるには当然限界があります。

しかし、新たな方法論の話をすると、ときどき嫌な顔をされます。「そんな大変ことやるのか」と。確かに方法論をすべて検討するということはとても大変ですし、どこまでやるかは程度の問題だと思います。一方で、方法論を変えなくては同じ失敗を何度も繰り返します。

標的型攻撃などで何度も日本の組織が被害に遭い、情報漏えいが発生し、しかもその事後処理のまずさが露呈するのはなぜでしょう。それは、方法論にも問題があると思うのです。攻撃する側は、システムとそれを運用する組織・体制の中の脆弱性をいろいろな発想で見つけ出し、攻撃を仕掛けてくるのです。つまり守る側も、攻撃する側の立場から発想をもっと広げて組織的に脆弱性を洗い出し、対策を講じなくてはいけません。攻撃する側は1つの穴を見つければいいのに対し、守る側は考え付く限りすべての穴を見つけ出さなければいけないため、たしかに労力は要します。しかし、結局は同じ方法論です。勘や経験に頼るだけでなく、もっと合理的な分析をして、優先順位を決めて対策を講じていく手法を確立していかなくてはいけません。

(了)

待ったなし!サイバー攻撃対応の手法の他の記事

おすすめ記事

-

-

リスク対策.com編集長が斬る!【2024年4月16日配信アーカイブ】

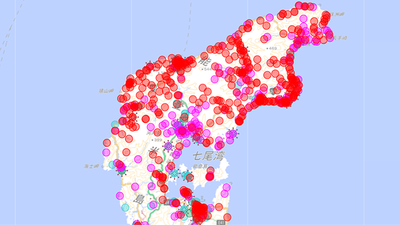

【4月16日配信で取り上げた話題】今週の注目ニュースざっとタイトル振り返り/特集:熊本地震におけるBCP

2024/04/16

-

調達先の分散化で製造停止を回避

2018年の西日本豪雨で甚大な被害を受けた岡山県倉敷市真備町。オフィス家具を製造するホリグチは真備町内でも高台に立地するため、工場と事務所は無事だった。しかし通信と物流がストップ。事業を続けるため工夫を重ねた。その後、被災経験から保険を見直し、調達先も分散化。おかげで2023年5月には調達先で事故が起き仕入れがストップするも、代替先からの仕入れで解決した。

2024/04/16

-

工場が吹き飛ぶ爆発被害からの再起動

2018年の西日本豪雨で隣接するアルミ工場が爆発し、施設の一部が吹き飛ぶなど壊滅的な被害を受けた川上鉄工所。新たな設備の調達に苦労するも、8カ月後に工場の再稼働を果たす。その後、BCPの策定に取り組んだ。事業継続で最大の障害は金属の加温設備。浸水したら工場はストップする。同社は対策に動き出している。

2024/04/15

-

動きやすい対策本部のディテールを随所に

1971年にから、、50年以上にわたり首都圏の流通を支えてきた東京流通センター。物流の要としての機能だけではなく、オフィスビルやイベントホールも備える。2017年、2023年には免震装置を導入した最新の物流ビルを竣工。同社は防災対策だけではなく、BCMにも力を入れている。

2024/04/12

-

民間企業の強みを発揮し3日でアプリ開発

1月7日、SAPジャパンに能登半島地震の災害支援の依頼が届いた。石川県庁が避難所の状況を把握するため、最前線で活動していた自衛隊やDMAT(災害派遣医療チーム)の持つ避難所データを統合する依頼だった。状況が切迫するなか、同社は3日でアプリケーションを開発した。

2024/04/11

-

-

組織ごとにバラバラなフォーマットを統一

1月3日、サイボウズの災害支援チームリーダーである柴田哲史氏のもとに、内閣府特命担当の自見英子大臣から連絡が入った。能登半島地震で被害を受けた石川県庁へのIT支援要請だった。同社は自衛隊が集めた孤立集落や避難所の情報を集約・整理し、効率的な物資輸送をサポートするシステムを提供。避難者を支援する介護支援者の管理にも力を貸した。

2024/04/10

-

リスク対策.com編集長が斬る!【2024年4月9日配信アーカイブ】

【4月9日配信で取り上げた話題】今週の注目ニュースざっとタイトル振り返り/特集:安全配慮義務

2024/04/09

-

![2022年下半期リスクマネジメント・BCP事例集[永久保存版]](https://risk.ismcdn.jp/mwimgs/8/2/160wm/img_8265ba4dd7d348cb1445778f13da5c6a149038.png)

![危機管理2022[特別版]](https://risk.ismcdn.jp/mwimgs/f/6/160wm/img_f648c41c9ab3efa47e42de691aa7a2dc215249.png)

![2021年BCP事例総まとめ[永久保存版]](https://risk.ismcdn.jp/mwimgs/a/6/160wm/img_a6cb301164bcf0e91b3b99a03924748a119304.png)

※スパム投稿防止のためコメントは編集部の承認制となっておりますが、いただいたコメントは原則、すべて掲載いたします。

※個人情報は入力しないようご注意ください。

» パスワードをお忘れの方