2013/01/25

誌面情報 vol35

見落とされているサイバー攻撃への対策

“後付け”のセキュリティは機能しない

株式会社インテカー代表取締役社長

齋藤ウィリアム浩幸氏

官公庁や企業のWebサイト、サーバーなどへのサイバー攻撃が急増している。政府はサイバー攻撃に関する官民連携の情報共有の枠組みや、省庁横断的な専門組織を設置するなど、矢継ぎ早に対策を講じているが、被害は抑え切れていないのが現状だ。今やサイバー攻撃の脅威は、国際社会全体における最大リスク。それにもかかわらず日本が被害を防ぎきれない理由は何なのか? 本誌リスク対策.comと公共ネットワーク機構が主催したセミナーで、情報セキュリティの専門家として知られる齋藤ウィリアム浩幸氏が講演した。

セキュリティの現状

■CIA長官の不倫事件の教訓

最近、米国でジョークになった話題に、(中央情報CIA局)のデビッド・ペトレイアス長官の事件があります。2012年11月、ペトレイアス長官と女性ジャーナリストとの不倫が発覚し辞任に追い込まれた事件です。不倫相手の女性ジャーナリストが嫉妬心から友人女性に送った脅迫メールから発覚しました。CIAの長官がメールを秘密にできないなら一般の人は無理だよね、という記事が、ニューヨークタイムズに掲載され、話題になったのです。この記事にはいくつかの参考になるポイントがあるのですが、ペトレイアス長官は一応メールを隠そうとしていたことが明らかになっています。その方法は次のようなものです。

インターネットメール上で、自身が伝えたい内容を作成中のメールとしてドラフトフォルダに保存しておく。インターネットメールのアカウントとパスワードを不倫相手に教える。不倫相手がログインし、フォルダ内に保存されているドラフトを閲覧する。これなら送信しなくても、文面上で情報交換できます。よく使われている手法です。ただし、IPアドレスを隠しておらず、これでFBIに見つかってしまいました。

何が問題だったかというと、(相手)敵を見誤ったということです。Threat脅威)(設定を間違ったため、誰が敵なのかが分かっていなかったのです。つまり、FBIが捜査に入ることまで想定していなかった。もし、FBIということまで考えていたら、彼が取った対策はまったく違うものになっていたでしょう。日本のセキュリティの現状も、このThreat設定が間違っているのではないでしょうか。そのために、いろいろな「想定外」が起きてしまっていると思うのです。

一般的なIT業界のリスク

■リスク=脅威×脆弱性×結果の重大性

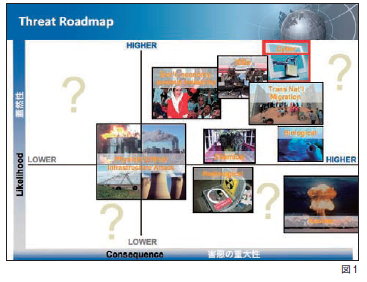

リスクは「脅威×脆弱性×結果の重大性」です。の9.11後、米国はDepartment of Homeland Security (DHS:国土安全保障省)を立ち上げました。私も関わっていたのですが、DHSでは当初、米国で考えられるあらゆる危機が話し合われました。行政や学識者だけでなく、いろいろなワーキンググループを設置して、幅広い分野の人を呼んできて意見を聞いたのです。時には、ハリウッドの監督を招集して「あなたたちが映画を作るとして、最悪な状況(ストーリー)とはどういうものか」と聞くこともありました。こうした人たちは専門家とは視点が違うので、当然、考えるリスクも違ってきます。その結果をもとに作ったのがThreats Roadmap (図1)です。

■米国の最大の脅威はサイバー攻撃

この図は、上にいくほど発生する確率が高くなっていて、右にいくほど事件の重大性(影響)が大きくなっています。右上は発生す

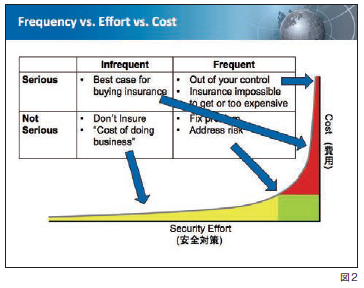

る可能性も高いし、起きた場合の被害も大きいというわけです。これをよく見ると、最も右上にきている脅威は「IT」です。DHSが一番脅威としているのは、サイバー攻撃なのです。このリスクに、どう対策を講じるかが米国政府の最大の課題となっています。もちろん100%のセキュリティはありません。ですから、どこから何をやっていくかという方法として、安全性を高めることと、それにかかる費用を明確にする必要があります(図2)。

■リスク対策ができるのは一部分

こうしてグラフにすると、結局、リスク対策ができる部分は一部分だということが分かります。つまり、費用には限りがありますから、リソースによっては無視しなければならないものも出てくるのです。大した影響がないものならコストをかけない。一方、影響が大きくても費用がかけられないものは保険を買うことになります。しかし、残念ながら保険ではカバーできないものもあります。例えば2000年に1回起きるか、起きないかというようなリスクです。それはアウト・オブ・コントロールということになることを覚悟するわけで

大切なのは、常にリスク全体を分析した上で、自分が何を守るべきなのか、弱点は何か、どこから優先的にどう手を打つかを考えることです。全てを守ろうとすれば、コストが高くなるし、時間もかかります。リスクを軽減させることと、対策のインパクトはトレードオフの関係にあるのです。

■人的脅威が最重要

セキュリティの脅威には、自然災害など物理的なものと、システムを構成するロジカルなもの、あるいは操作する人間のミスなど人的な要因がありますが、すべてに人間がかかわってきます。

ところで、統計上、悪いことをしない信用できる人というのはたった12%しかいないと言われています。そして、実際に罪を犯す人も12%。真ん中の層は、捕まらなければごまかしてもいいと思ったり、機会があれば犯罪に手を染めてしまう人で76%。実際、セキュリティ侵害の70%は内部の人間によって引き起こされています。

社内の人を信用するなとは言いませんが、残念ながら、いい人ばかりではないことも事実で、内部的な対策が重要になるということです。最悪のケースですと、管理者やITセキュリティの中心にいる人が問題を起こすこともあります。

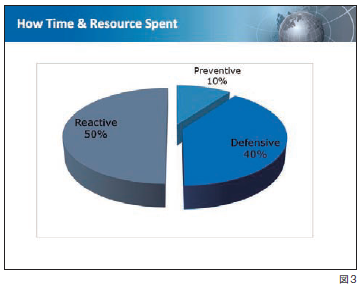

リスク対策の担当者が使う時間の割合を見ると(図3)、リスクの事前対策より、事件が起こってからどう手を打つかというのに多くの時間を使っていることが分かります。しかし、これを変えていかないと、永遠にモグラたたき状態ということになってしまう。これはグローバルな傾向です。

■常に学びながら修正する

リスク対策は、一度講じておしまい、というわけにはいきません。常に学びながら、修正するというサイクルを回し続けなくてはいけません。最近の日本の企業はイノベーション、イノベーションとよく言いますが、そう言っている割には失敗を恐れている、失敗を隠そうとする。あるいは、リスクを取りたくないので、結局何もやっていない。失敗がなくて生まれたイノベーションはありません。イノベーションには必ず失敗があって、そこから学んで反省し、そして新しいことをやっていくというステップを繰り返しているのです。ですから失敗というリスクは仕方ありません。大切なのは、隠すのではなく、それを分析して新しいモデルをつくっていくということです。リスクマネジメントも同じです。失敗から学ばなくてはなりません。

人の行動は変えられない

■従来のセキュリティ対策は後付け

これまでのセキュリティ対策というのは“後付け”です。今の社会は、新しい「セキュリティ製品」が出たら、日常のワークフローを、そのセキュリティ製品に合わせて変えています。例えば、セキュリティ製品Aを搭載したメールソフトが誕生したら、それまでのメールソフトからセキュリティ製品Aを搭載したものに切り替える。製品Aだけで終わっていればいいですが、セキュリティは毎年更新され、追加されたりするので、「製品B」「製品C」やが次々と誕生する。

結果的についていけなくなって、従前のセキュリティの甘いものを使ってしまう傾向にあります。もう1つの例は、セキュリティを高めるためにパスワードを頻繁に変えることが要求されることがありますが、これも逆効果で、覚えられずに付箋に書いてパソコンに貼っておいたりする。結局どんな方法でも人間の癖を変えるというのは無理だということです。

■福島原発事故調のセキュリティ対策

私は、後に東京電力福島原子力発電所事故調査委員3.11会の技術責任者を担当しましたが、このプロジェクトでは、人間の癖までを前提にITシステムを組み上げました。事故調では、リテラシー(能力)ITが様々な人たちを対象にしてITシステムを立ち上げる必要がありました。一般の人に、時間がない中で研修無しでセキュリティを教えるというのは無理です。最低限、必要なことを教えることはできても、セキュリティに関するパスワードを変えることなどは難しいだろうという想定の上で全体のシステムを構築しました。そのおかげで、委員会関係の皆さんは日常生活で使っているOutlookでメールを送ったり、Wordでドキュメント作成したり、それまでと同じワークフローで作業をすることができました。細かな説明は省きますが、システム全体の土台にしっかりとセキュリティをかけたから、こうした作業環境が実現したのです。メールを書いたり、ドキュメントを作成したりして相手に送る際に自動的に暗号がかかる仕組みにしたのです。

事故調の仕事で、人のワークフローを変えてはいけないことが改めて勉強になりました。USBを使うなとか、TwitterやGmailを使うなと言えば、不満が出たり、こっそり使う人が出てきます。でもそれは仕方がないことです。「どうぞ使ってください」というぐらいにリスクを想定して環境を整えないと駄目なのです。大事なことは、『人の行動は変えられない』ということです。

セキュリティの進化

■生命にかかわる製品技術に学べ

車を例に挙げると、80年代は車を買っても、カー・アラームなどのセキュリティが欲しいと思ったら、カー用品店に行って、カー・アラームのキットを買って装備しました。これは今のセキュリティ業界と同じで、“後付け”です。これは不便です。鍵の施錠に加えてスイッチ操作が必要になるし、壊れたら使えなくなる。電池切れにまで気を使わなくてはいけない。

しかし、今の車は、鍵とカー・アラームは一体になっています。鍵をかけただけで、アラームも設定できる。鍵を使わず、指紋認証で、ドアを開けたり、セキュリティをかけることもできるようになりました。

今までのセキュリティやリスク対策の概念というのは、「面倒くさい」「不便」「お金がかかる」「時間が増える」「分かりにくい」という印象でした。車の例のように、が、最初からセキュリティをしっかりと組み入れることで、実はコストダウンが図れ、便利になり、使いやすくもなる。IT今、に関してはセキュリティ全体が、ここまでたどり着いていないのです。これをやった企業が成功するのだと思います。

日本で言えば「新幹線」が優れた事例です。そして、グローバルで唯一進化して、まさにリスクの塊なのに素晴らしく良くなっていったのが「航空」業界です。このように人間の生命にかかわる製品技術のセキュリティを見ていると多くのことが学べます。

■パスワードの限界

情報セキュリティの基本原則には次の要素があげられます。

・Authentication(認証)

・Authorization(承認)

・Accountability(説明責任)

・Integrity(安全性、正確性)

・Confidentiality(機密性)

・Non Repudiation(否認不可性)

・Privacy(自己情報管理)

・Availability(可用性・有効性)

私は「認証」に関する専門家ですので、このうち認証のことを取り上げますが、認証というのは4種類あって、まず「暗唱番号やパスワード」2つ目が持ち歩く、「鍵」など、そして3つ目が「生体認証」そして最近、、流行ってきたのは「自分がいる場所(位置情報)」で認証する技術です。

生体認証は、私がかつて開発した技術で、代表的なものが指紋認証です。位置情報技術とは、簡単に言えば、米国にいるのにインドでカードが使われたとか、駐車場を通らなくてエレベーターに乗らず、施設の入口も通らずに職場のパソコンを使っているというようなことを特定するものです。

これはちょっとおかしいですね。ある人物がいた場所を論理的に分析して、不審な点があればパソコンを立ち上げることができないようにするとか、パソコンから離れたら自動ロックするとか、こうした位置情報を使って認証するシステムが使われ始めています。

問題は、パスワードですが、すでに限界にきていると言えます。先ほども言いましたがパスワードを覚える人間側に限界があるのです。

近年のサイバー攻撃

■素人でもウェブサイトを攻撃できる

一方、コンピュータを脅かす脅威ですが、~10年前5だったら、トロイの木馬と呼ばれるウィルスソフト程度で、アンチウィルスソフトを買うことで防げていたのですが、今はBots,BotnetsとかRootkitsとか恐ろしいものが世界中に存在しています。SpywareとかCookiesを操作して“なりすまし”をされたり、広告のふりをして情報を盗むというのも増えてきました。

今、話題になっているのがmixiやFacebookなどSNSを使った詐欺です。ログイン画面そっくりの画面に誘導し、そこで、やパスワードを入力すると、IDウィルスに感染してさまざまな被害を引き起こします。数年前でしたら、こうした脅威の説明をするだけでも皆さんに驚かれていたのですが、今やほぼ常識にもなっています。ほかにも世界中をつないでいるネットワークを利用して相手のパソコンやサーバーを使えなくする、「DoS」「DDos」と呼ばれるサイバー攻撃も増えてきました。

恐ろしいのは、今や素人でも、少しだけお金を払えば、こうした悪意のサイバー攻撃を手軽に利用できるということです。そうしたサービスがウェブで簡単に利用できる。どこかの会社が嫌いだったら、数万円を払って、相手のウェブアドレスを入力して、あとは攻撃する時間などを設定するだけ。設定した時間になれば、そのサイトは落ちます。

仮にAmazonが1分間落ちた場合、7億ドルの損失が出るといわれています。このほかにも、モバイルや、クラウドコンピューティング、位置情報を扱ったGeolocationなどを狙ったもの、さらに国レベルで他国の産業を狙って連続攻撃を仕掛けるAPT(Advanced Persistent Threat)と呼ばれるものも話題になってきています。

■原子力施設も攻撃対象

世界中で危機感が高まっているのがSCADA (Supervisory Control And Data Acquisition:監視制御システム)を狙ったものです。工場のバルブとかポンプなど設備の制御を行う管理システムのコンピュータです。通常、遠隔で操作できるようにインターネットにつながっています。電力会社は、セキュリティを考えもせず、こういうシステムを使って、遠隔でそのインフラを管理するということを長年やってきました。しかし2つの事件が起きました。2007年3月に、ディーゼル発電機をキーボードだけを使って遠隔で物理的に壊すというデモを米国政府が実施し、それを公開しました。このデモと同じことが、イランに使われてしまいました。

Windowsの脆弱性を悪用してPCに感染するマルウェアが、原子力のウランを分離する装置を攻撃したのです。ロジカルなパソコンを通じてフィジカルなダメージを与えた世界で初めての事件でした。デジタルは一度実行すれば、そのデータは残ります。政府機関がやったことでも、誰でもできるようになってしまう。また、2011年に、ブラジルのある町で、ハッカーが発電所に攻撃にしたことで1週間の停電が起きました。こうした攻撃は今後も増えてくるでしょう。

日本の電力は安全だと言われますが、ハッカーが電力を止めるという想定もリスクマネジメントには入れていかなければならないでしょう。

■個人としての対策

個人として気を付けたほうがいいのは、インターネットカフェのパソコンを使うことです。インターネットカフェほど危険なパソコンはありません。もう1つは無料のWiFiスポット。これもかなり怪しい。パブリックコンピュータといって無料で使えるコンピュータもまずい。もう1つはATMです。米国のATMですと、カードリーダーにプラスチックの偽物をつけて番号を読み取ったり、キーボードそのものを偽物して、押された暗証番号をWiFiで飛ばして盗むという手口もあるのです。

ITに関するリスク対策で最も問題なことは、ITが関わっていることに気づいていないことにあります。これはITとはつながっていないとか、パソコンを使っていないから大丈夫とか思われるかもしれませんが、意外と関連していることが多い。

こうした脅威があることを認識するとともに、一度しっかりと身の回りの製品についても棚卸しをしてください。ITとつながっていないかどうかを確認することが大事です。

泥棒が入ってから、あわててアラームを導入するような後付けでなくて、システムを買い替える時や引っ越しの時などを1つの機会として、セキュリティを土台から考えITることが大切です。

誌面情報 vol35の他の記事

おすすめ記事

-

第二次トランプ政権 未曽有の分断の実像

第二次トランプ政権がスタートして早や10カ月。「アメリカ・ファースト」を掲げ、国益最重視の政策を次々に打ち出す動きに世界中が困惑しています。折しも先月はトランプ氏が6年ぶりに来日し、高市新総理との首脳会談に注目が集まったところ。アメリカ政治に詳しい上智大学の前嶋和弘教授に、第二次トランプ政権のこれまでと今後を聞きました。

2025/11/05

-

リスク対策.PROライト会員用ダウンロードページ

リスク対策.PROライト会員はこちらのページから最新号をダウンロードできます。

2025/11/05

-

中澤・木村が斬る!今週のニュース解説

毎週火曜日(平日のみ)朝9時~、リスク対策.com編集長 中澤幸介と兵庫県立大学教授 木村玲欧氏(心理学・危機管理学)が今週注目のニュースを短く、わかりやすく解説します。

2025/11/04

-

-

-

-

-

-

-

月刊BCPリーダーズ2025年上半期事例集【永久保存版】

リスク対策.comは「月刊BCPリーダーズダイジェスト2025年上半期事例集」を発行しました。防災・BCP、リスクマネジメントに取り組む12社の事例を紹介しています。危機管理の実践イメージをつかむため、また昨今のリスク対策の動向をつかむための情報源としてお役立てください。

2025/10/24

![2022年下半期リスクマネジメント・BCP事例集[永久保存版]](https://risk.ismcdn.jp/mwimgs/8/2/160wm/img_8265ba4dd7d348cb1445778f13da5c6a149038.png)

※スパム投稿防止のためコメントは編集部の承認制となっておりますが、いただいたコメントは原則、すべて掲載いたします。

※個人情報は入力しないようご注意ください。

» パスワードをお忘れの方