2012/03/25

誌面情報 vol30

株式会社サイバーディフェンス研究所 上席分析官 名和利男氏

ソニーグループ、三菱重工などサイバー攻撃の被害が後を絶たない。最近のサイバー攻撃は手口がより巧妙となり、数年前の画一的な対策では、効果が得られない状況となっている。サイバー脅威は、かつてハッカーの技術の誇示や売名を目的とした「サイバー攻撃」から、個々の有名企業内の重要情報を狙う「サイバースパイ」へと大きく変遷している。サイバーディフェンス研究所上席分析官の名和利男氏が、サイバー脅威への対策のあり方について徹底解説した。

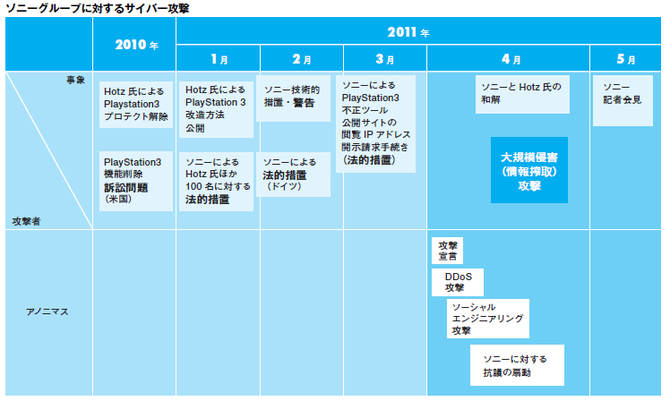

■ソニーグループへのサイバー攻撃

2011年4月、米国ソニーに対する大規模なサイバー攻撃が発生した。ゲーム機などのネットワークから不正アクセスが集中し、約1億人以上もの顧客情報が第三者により外部に流失。サイバー脅威の問題として国内外で大きな社会問題となった。 事件のきっかけは、2010年1月に発生した米国人ハッカーによる同社ゲーム機のプレイステーション3のハッキング事件までさかのぼる。長期に渡り世界各国のハッカーを相手に法的措置を繰り返していたことが、ソニーに対峙する不正ユーザーやハッカーの急増を招いた。

サイバーディフェンス研究所上席分析官の名和氏によれば、この事件のように、ハッカー側の感情を逆なですることが原因となって深刻なサイバー攻撃が発生する例は少なくないという。「サイバー攻撃は、自然災害とは異なり、人間が行って発生する事象だということを忘れてはいけません。特定の集団や不特定多数によるサイバー攻撃でも実施主体が人間である以上、何かしら合理的な理由や背景を伴うことが多い」(名和氏)。 2011年4月、国際的なハッカー集団のアノニマスは、ソニーに対して攻撃宣言をするとともに、DDoS攻撃を行った。「DDoS」とは「DistributedDenialofService」の略で、「分散環境から行われるサービスの停止」と訳される。標的となったサーバに対して、広範囲の端末から短時間に大量のアクセスを行うことでパンクさせ、ウェブサイトのサービスを停止させてしまう攻撃のことだ。その後もアノニマスは、ソニーに対し、抗議の扇動など、サイバー攻撃を次々に行い、最終的には情報漏えい攻撃を誘因させることになった。

■ハッカーの集団化、攻撃はより高度に

最近のサイバー攻撃は、特定の個人ではなく、アノニマスのような不特定多数の集団によって行われることが多い。ハッカー集団は、世界中の多くメンバーとインターネット上の緩い関係で成り立っているため、全体を取り締まることが難しい。法的措置も、個人相手には一定の効力があるが、メンバー間の関係性が薄いハッカー集団にはほとんど無力となってしまう。名和氏は、こうした厳しい状況の中でサイバー攻撃者と対峙していくためには、サイバー空間の脅威を把握しなければならないという。

脅威を把握するためには、ハッカー達の交流の場となっているブラックマーケットについて知る必要がある。サイバー攻撃を行うハッカー集団が拡大化している背景には、急速に成長するブラックマーケットの存在が大きい。かつてのサイバー攻撃は、高度で特殊な技術を持つハッカーによって行われていたが、インターネット環境の発展により、ハッカー達が必要とする違法な妨害ツールがブラックマーケットでより簡単に手に入れることができるようになった。

「高度な技術を持つハッカー達が作成した妨害ツールはインターネット上で販売され、作成する技術のない初心者や中級者のハッカーが、購入したツールを利用してウィルスをばら撒いたり、情報を搾取したりしています。ブラックマーケットには、ライバル会社のウェブサイトを停止するサイバー攻撃の請負サービスや搾取した個人の不正メールアカウントやネットバンクアカウントの販売業者など、さまざまな役割分担されたハッカー達が存在します」(名和氏)。容易に攻撃に加担できるため、サイバー攻撃は一過性のものが多いが、今やサイバー攻撃者は、どれくらい存在するのかは不明だという。

攻撃者の数が増加していることに伴い、サイバー攻撃はますます高度化している。「10年前はウェブサイトからの情報発信が中心でしたが、今ではブログ、SNS、スマートフォンなどの利用拡大により、サイバー攻撃経路も複雑化しています」(名和氏)。従来の攻撃手法を複雑に組み合わせることで、より高度かつ巧妙な手法となり、既存の対策は無力化している。「日本では、2005年に個人情報保護法が全面施行されて以来、ISMS(Information Management System)やプライバシーマークの認証取得がこぞって行われましたが、これだけでは十分ではありません。また、市販されているセキュリティ商品を導入しても現在の脅威に適応しているかはわかりません。状況は刻々と変わっています」と名和氏は警告する。

■サイバー攻撃への対応策

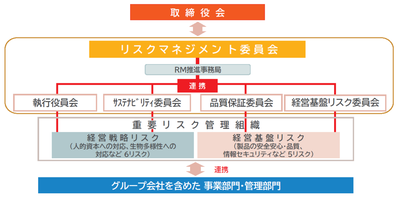

高度化するサイバー攻撃に、どのような対応をすればいいのか。名和氏は、企業にCSO (Chief Security Officer)を責任者とする専門部署を設置することが不可欠だと話す。

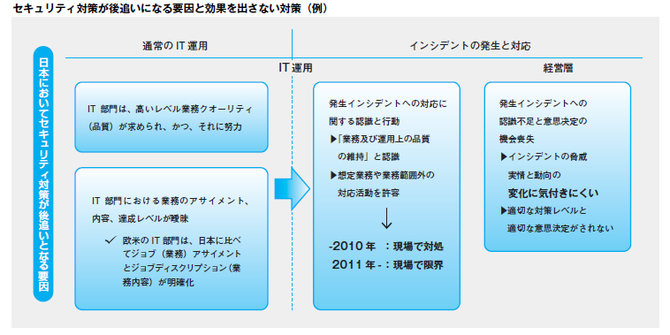

日本企業の多くは、サイバー攻撃対処活動を業務運用上の品質の問題として認識し、もっぱら現場のエンジニアに対応させることが多い。サイバー攻撃に対する経営層の認識は乏しく、意思決定の機会が喪失しているため、現場対応が限界になった時、意思決定に時間を要してしまう。一方、欧米では、日常の運用・保守の現場担当者は、サイバー攻撃が発生した場合、定められた業務の範囲内で対応し、対応が難しい場合や範囲外の対応業務が発生した場合は、すぐに中間管理職を通じて、経営層に伝達される仕組みになっているところが多い。それを受けたCISO/CSOの判断の下、外部から専門家を派遣するなど、経営的対応を施すことで迅速にサイバー攻撃に対処できるのだという。

実際に、日米間の間で対応に大きな差が生じている。昨年、国内で発生したサイバー攻撃では、現場が対応できない状態や経営層が正確に認識するまでに相当な時間を要し、最終的に意思決定するまでに数ヶ月以上かかった事例が散見される。諸外国ではサイバー攻撃が発生した際、事前の緊急時の取り決めが功をなした形で、数時間や数日程度で意思決定が行われる好事例がいくつも報告されている。

「サイバー攻撃を受けた際、経営者は適正な対応を執るために、サイバー脅威の状況をある程度理解しなければいけません。そのためにも、組織の中に、サイバー脅威に関する情報の取り扱いと意思決定支援するチームを作り、各部署と連絡調整して有機的な活動をする仕組みをつくること。また、自組織だけの情報収集や分析に頼らず、有識者のコミュニティに積極的に参加して連携を深めることも大切です」とし、名和氏は、経営層レベルでの実情理解とそれを実現していく上での組織作りが重要だと話した。

※本記事は、1月26日に開催したリスク対策.com主催新年特別セミナー「サイバー脅威の備え」での名和利男氏の講演を基に、本誌記者がまとめたものです。

誌面情報 vol30の他の記事

おすすめ記事

-

企業存続のための経済安全保障

世界情勢の変動や地政学リスクの上昇を受け、企業の経済安全保障への関心が急速に高まっている。グローバルな環境での競争優位性を確保するため、重要技術やサプライチェーンの管理が企業存続の鍵となる。各社でリスクマネジメント強化や体制整備が進むが、取り組みは緒に就いたばかり。日本企業はどのように経済安全保障にアプローチすればいいのか。日本企業で初めて、三菱電機に設置された専門部署である経済安全保障統括室の室長を経験し、現在は、電通総研経済安全保障研究センターで副センター長を務める伊藤隆氏に聞いた。

2025/11/17

-

-

-

-

-

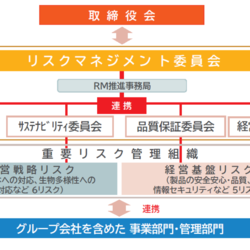

社長直轄のリスクマネジメント推進室を設置リスクオーナー制の導入で責任を明確化

阪急阪神ホールディングス(大阪府大阪市、嶋田泰夫代表取締役社長)は2024年4月1日、リスクマネジメント推進室を設置した。関西を中心に都市交通、不動産、エンタテインメント、情報・通信、旅行、国際輸送の6つのコア事業を展開する同社のグループ企業は100社以上。コーポレートガバナンス強化の流れを受け、責任を持ってステークホルダーに応えるため、グループ横断的なリスクマネジメントを目指している。

2025/11/13

-

リスクマネジメント体制の再構築で企業価値向上経営戦略との一体化を図る

企業を取り巻くリスクが多様化する中、企業価値を守るだけではなく、高められるリスクマネジメントが求められている。ニッスイ(東京都港区、田中輝代表取締役社長執行役員)は従来の枠組みを刷新し、リスクマネジメントと経営戦略を一体化。リスクを成長の機会としてもとらえ、社会や環境の変化に備えている。

2025/11/12

-

入国審査で10時間の取り調べスマホは丸裸で不審な動き

ロシアのウクライナ侵略開始から間もなく4年。ウクライナはなんとか持ちこたえてはいるが、ロシアの占領地域はじわじわ拡大している。EUや米国、日本は制裁の追加を続けるが停戦の可能性は皆無。プーチン大統領の心境が様変わりする兆候は見られない。ロシアを中心とする旧ソ連諸国の経済と政治情勢を専門とする北海道大学教授の服部倫卓氏は、9月に現地視察のため開戦後はじめてロシアを訪れた。そして6年ぶりのロシアで想定外の取り調べを受けた。長時間に及んだ入国審査とロシア国内の様子について聞いた。

2025/11/11

-

中澤・木村が斬る!今週のニュース解説

毎週火曜日(平日のみ)朝9時~、リスク対策.com編集長 中澤幸介と兵庫県立大学教授 木村玲欧氏(心理学・危機管理学)が今週注目のニュースを短く、わかりやすく解説します。

2025/11/11

-

![2022年下半期リスクマネジメント・BCP事例集[永久保存版]](https://risk.ismcdn.jp/mwimgs/8/2/160wm/img_8265ba4dd7d348cb1445778f13da5c6a149038.png)

※スパム投稿防止のためコメントは編集部の承認制となっておりますが、いただいたコメントは原則、すべて掲載いたします。

※個人情報は入力しないようご注意ください。

» パスワードをお忘れの方