2026/02/16

鼎談

事業継続を見据えたセキュリティを考える

経営層を動かすためのアクションを起こせ

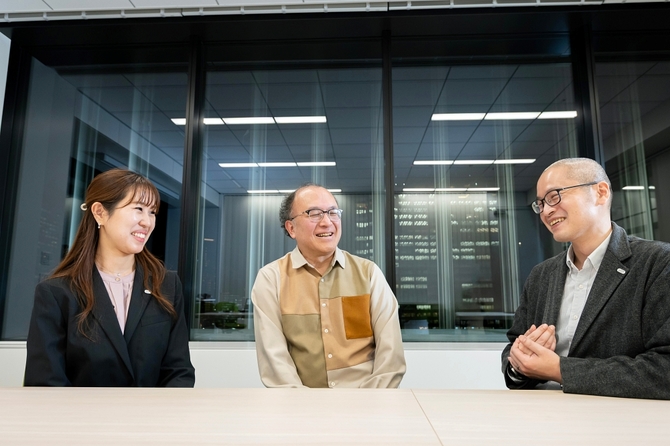

参加者

国立研究開発法人情報通信研究機構(NICT)

ナショナルサイバートレーニングセンター長 園田道夫氏(写真中央)

アライドテレシス株式会社

開発技術統括本部 ソリューション開発部 部長 石本一生氏(同左)

マーケティング本部プロダクトマネジメント部プロダクトプランニンググループ 阿部有希氏(同右)

サイバー攻撃によるインシデントが国内で相次いでいる。サプライチェーンを巻き込んで経済社会に多大な影響を及ぼす事案が連続、初動対応から事業継続まで含めたセキュリティ体制の構築・運営は2026年の最重要課題ともいえる。「防げない時代」にどう備えるか。本紙は昨年末、NICTナショナルサイバートレーニングセンターの園田道夫センター長とIT基盤の総合的な支援を手がけるアライドテレシスのセキュリティ開発責任者と現場担当者での鼎談を実施。企業を取り巻くサイバーリスク環境、課題と解決策、今後の方向性を語ってもらった。(※文中敬称略)

――本日の鼎談のテーマは「防げない時代にどう備えるか」です。つい最近も、国内大手飲料メーカーやオフィス・日用品を取り扱う通販企業など一度は必ず見聞きしたことのある企業が相次いでランサムウェア攻撃を受けました。昨今のサイバー攻撃のトレンドをどうみていますか?

園田道夫センター長

園田 最大のトレンドは攻撃品質の安定でしょう。サイバー犯罪は、以前は素人が簡単に立ち入れる世界ではなかった。しかし現在は、RaaS(ランサムウェア・アズ・ア・サービス)に象徴されるように犯罪のビジネスモデルが確立。技術や知識が乏しくてもプロのサポートを受けてランサムウェア攻撃を仕掛けられるようになっています。

しかも、やり取りするお金が仮想通貨となり、匿名性を担保できるようになってしまっています。犯罪の報酬もそうですし、身代金もそうです。自分の情報を晒すリスクを回避できるのは犯罪者にとって好都合で、手っ取り早く金儲けをしたいモチベーションの人たちがどんどん参入してきます。

プロの攻撃ツールを使いますから、成功率は当然上がりますし、なおかつ目的がお金なので、侵入が難しいところは諦めてさっさと次にシフトする傾向にある。それも成功率を押し上げる要因です。そのようにして、とにかくランサムウェア攻撃が増加しています。

――そうした環境で企業を守っていく視点はどのようなものですか?

石本一生氏

石本 サイバー犯罪の匿名性が高まり攻撃者に有利な条件となっているという傾向は確かに強く感じます。

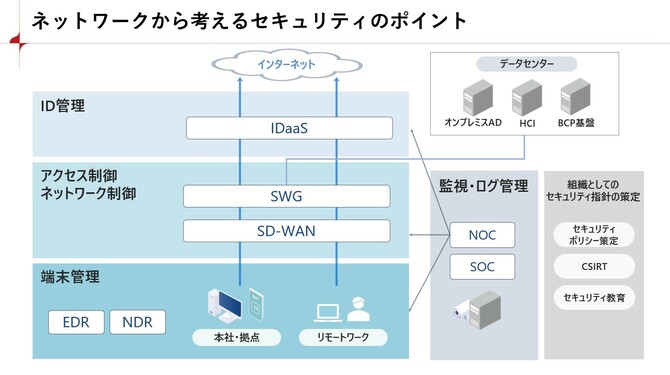

当社のアプローチは、現在のリスク環境を踏まえて堅牢なネットワークをどうつくるかが主眼ですが、それこそ攻撃を100%防ぐことはもはや不可能です。何かしらの攻撃は受けてしまうことを前提に、その影響はどの程度か、どこにどう対処していくか、被害をどう抑えるかを考えることが重要になっています。

例えば、複数システム上の通信ログを統合して管理・可視化できれば、仮に侵入されても暗号化されるまでに異常を検知できる。どんなパターンで侵入されてもできる限り早く気づけるシステムを構築する必要があると思っています。

阿部有希氏

阿部 コロナ禍をきっかけにリモート環境の整備を急いだ結果、システム導入を優先しセキュリティが後回しとなったケースも多く見られます。テレワークの普及やクラウドサービスの利用が急速に進むなか、「セキュリティを整備しないといけない」という認識はありながらも、対応が追いつかないというジレンマを抱えている企業も少なくありません。システムは急いで導入したものの、セキュリティはその場しのぎで済ませてしまった――そんな声を多く耳にします。

当社はセキュリティをネットワークの視点から、そうしたお客様にどこをどう守ったらいいのかをアドバイスさせていただき、一緒にセキュリティを進めていく姿勢で取り組んでいます。

「分離」「閉域」でも抜け穴がある

――ある程度入り口で止め、入ってきたら早期に検知する。目指すところはわかっていて、それに対するソリューションもある。にもかかわらず大きなインシデントが相次ぐのは、まだ実装が甘いということですか?

園田 過去の被害事例をみると、重要なシステムをインターネットから切り離す、扱う情報や業務によってネットワークを切り分けるといった考え方はみな持っています。しかしそこには必ず抜け道がある。侵入されても奥まで到達できない構造にしているつもりで、実はできていないところが問題の一つです。

外に開かれた入り口にはVPN装置やウェブページなどがありますが、ウェブページから入るのは一般的に難易度がかなり高いので、昨今のインシデントはVPN装置からの侵入が多いと個人的には考えています。VPN装置は社員が業務に使ったり、委託業者がメンテナンスで使ったりするわけなので、業務が止まってしまうところまで到達されてしまう可能性が高いことが問題です。業務やメンテナンスといっても扱うものの重要性によって分離できると思いますし、どこかに障壁、いわば「防火壁」のような仕組みがあれば、大きな被害は防げるはずです。

石本 つなげることと防ぐことは逆のアクションになります。なので、開発の立場でいうと、両立させるのは非常に難しく、ネットワーク全体の設計が課題です。

私は過去にSEとして製造業の企業に出向していたことがありますが、その工場はネットワークを完全に分離し、データのやり取りがいっさいできないようにしていました。例えばですが、データをやり取りするには専用端末から専用USBにデータを入れ、それを別の専用端末に移して送る。しかも、それには上司の承認も必須でした。

これはセキュリティ的に極めて堅牢な半面、データのやり取りには非常に手間がかかります。このように、つなげることと防ぐことはトレードオフの関係になりやすく、全体最適の視点が不可欠です。

園田 医療機関も同様で、病院で使われている数多くのシステムがそれぞれ分離しています。ただ、メンテナンスのための出入り口を開ける必要があるため、一つの機器・システムのまわりにVPN装置が一つくっついてくるような状態になっています。要は、システムの数だけ侵入される可能性がある経路が存在するような状態なのです。

せめて入り口を一つに束ねたいところですが、それは難しい。となると、問題は誰がそのVPN装置に責任を持つかです。医療機器ベンダーがVPN装置まで責任もってメンテナンスするのか、それとも導入後は病院の責任なのか。そこがクリアでないと、単に狙われやすい入り口が増えることになります。

ベンダーとのあいまいな関係はリスク

――ITシステムの外注依存が高まるほど、SIerやベンダーとの連携協力が重要ですね。

園田 VPN装置を入れたけれど、誰の責任で安全な状態に保つのかがあいまいなまま保守だけ頼んでいるケースが結構あります。それも問題の一つで、結果、最新のセキュリティパッチがあたっていないなど、脆弱性を放置する原因になっています。

自社で責任を持つにしても、誰がどういう手順で管理するかを決めておかないとできない。というより、本来はそこを明確にしないとベンダーとしっかり契約できません。何となく相手がやるだろうとお互いに思っていると必ず穴が開きます。

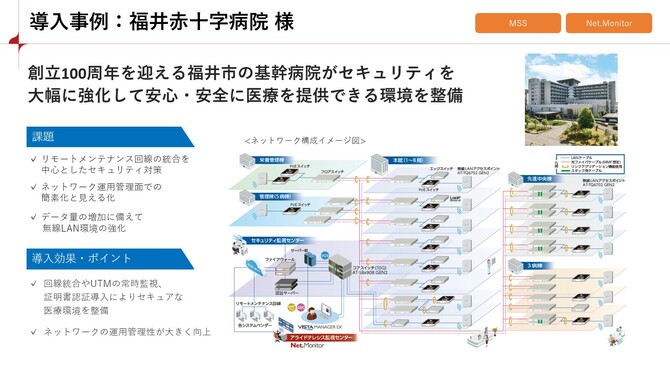

石本 確かに、病院などはシステムごとにVPN装置があり、「数十ものVPN回線が張られていて、管理も把握もすごく大変だ」と聞いたことがあります。

事業者はベンダーからの提案でシステムや機器を導入されるケースが多いと思うのですが、そのあと誰が責任をもってどこまで安全を担保するのかまで把握したうえで導入すべきですね。機器の面倒をみるところまで含めたサポートサービスや機器の状態を常時把握するモニタリングサービスもありますから、そうしたものを利用するのも一つの手です。

――能力の高いしっかりしたベンダーを見極めるポイントはありますか?

園田 知名度のあるベンダーが必ずしも能力が高いプロといえないのが難しいところ。知名度で選べないとなると、自ら見る目を持たなければなりません。

石本 企業の担当者とお話すると、「セキュリティ対策には意欲的。けれど、何をしたらいいかわからない」という方が多くいます。いまは、セキュリティの専任者を持てないところがほとんどというお話も聞きます。自治体などの公共機関でもひとたびセキュリティ担当に就いても2~3年で異動してしまいますから、その間に知識とスキルを身につけ、活かすのは至難です。

園田 みなどこかでプロにリーチしたいと思っていると思います。それこそ自治体であれば、CIO補佐官という役職の枠組みがあります。そのポストに適任者を採用できればITシステム全般をアドバイスしてくれます。

監督官庁に相談するのも手です。監督官庁は当然、サイバーセキュリティに問題意識を持っている。それこそサプライチェーン問題を含めさまざまな施策を推進するわけですから、受け皿も整えるはずです。本当の意味でのプロからアドバイスを受けられる仕組みもつくるはずで、そうした情報へリーチする感度がむしろポイントかもしれません。

経営層にリーチする糸口をつくれ

――ベンダーと連携協力するにしても、何が重要業務で、何が重要な情報資産か、どこを重点的に守らなければならないのかは企業側が主導しないといけない。コミュニケーションができるだけの知識・スキルは必要ですね。

園田 漠然と相談されてもいくらプロとはいえベンダーも困る。それでは一からコンサルティングするのと同じです。少なくとも自社の情報資産くらいは把握し、問題意識を持って相談にのぞまないと、実効性のある施策につながりません。

阿部 セキュリティは人の意識がすごく大事で、技術の導入だけでなく、運営の体制・仕組みを構築したら、その状態を保ち続けないと成り立たない。とはいえ情報システム部門の方々はDXの推進で手いっぱいで、セキュリティに手がまわらないのが現実というお話も聞きます。

なので、そこは当社に頼っていただきたいですね。その会社にとって重要な業務と重要な情報、それに対するリスクをよく考え、何を優先するかを調整しながら、一緒に取り組んでいける体制も、サービスもご用意があります。

石本 そのような取り組みを推進するには、いうまでもなく、ガバナンスを効かせる必要があります。要は、経営層の考え方が極めて重要ということです。いまはCISO(最高情報セキュリティ責任者)がかなり認知されてきましたが、やはり経営トップがCISOを任命し、かつ、その下に予算をつける。そうした体制を組んで運営していくのがベストだと思います。

――経営者はセキュリティ対策により多くの人員と予算を割り当てるべきだ、と。

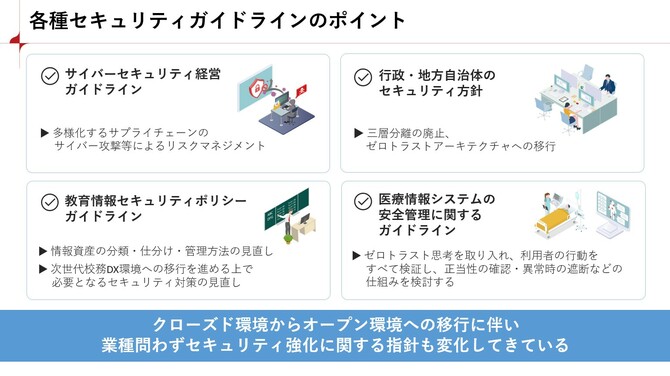

阿部 万全に対策をするとなると膨大な金額がかかるため、予算との兼ね合いのもと優先的な部分だけを導入されるお客様がほとんどです。窓口となっている担当者の方から、経営層を動かすための提案を求められることもあります。

有効な説得材料の一つが、その業種の監督官庁が出しているセキュリティガイドラインです。ご相談内容を伺うとガイドラインを気にされている方が多い印象を受けます。なので、「このサービスはガイドラインのこのポリシーに準拠している」とわかる資料を作成し、経営層にセキュリティ対策の必要性をご説明するための材料をそろえるお手伝いも実施しています。

園田 監督官庁のハンドリングが効いている業種は、ガイドラインをベースに提案すると予算をつけやすいでしょう。一方、ハンドリングが効いていない業種はお金の話を真正面からしないといけない。

石本 経営層の方はセキュリティ対策予算の稟議があがってきたとき、内容を正しく評価するのが難しい側面があります。経営層はITの専門家ではないですから「ガイドラインに準拠している」といったほうがわかりやすいと思います。その意味でも、対策をしっかり評価できるCISOを任命し、全社的にセキュリティを推進することが重要です。

園田 実は日本企業のCISO設置率は低くありません。ただ、決済権が強くないのが実状です。日本企業は技術的対策にあまり予算を割かず、人を鍛えることに重きを置く傾向があるのは、その辺が理由かもしれません。技術的対策に予算をかける米国企業とは正反対です。

CISOの予算と権限を増やさないと、いかに人を教育するかという話に偏りがちです。良質なコンテンツがあれば確かに教育はできますが、社員に努力ばかり強いるのは健全ではない。お金と人をかけて仕組みやシステムをつくり、しっかりまわすことで、過度な努力をしなくても安全にする。それを考えるほうが建設的です。

サイバー攻撃はBCPの課題

――サイバー攻撃はビジネスに甚大な影響を与えるインシデントですから、経営戦略上のリスクに位置付けて取り組む必要がある。それはまさにBCPの課題でもありますね。

園田 そう思います。IT-BCPはシステム停止が前提ですから、事業継続計画を策定するなかで、止まったときどれだけ収入が途絶えるか、どれだけ復旧費用や賠償金がかかるかといった財務インパクトを試算することが大事です。経済的な被害を定量化して示せば、投資の妥当性を判断しやすいですし、経営層を納得させるには、むしろその切り口しかないと思います。

先ほど医療機関の話をしましたが、病院などはインシデントの検証報告書をオープンにしています。攻撃にどう対応したのか、何が問題になったか、復旧費用や賠償金はいくらかかったかなどが赤裸々に記されている。非常に参考になりますから、経営層にどんどん情報提供すればいいのではないでしょうか。

また医療業界には、ITを含むBCPの策定をあと押しするための「ひな型」もあります。社会機能の維持に関わる業界なのでかなりシビアな被害を想定していますが、他の業種でもアレンジして使えます。このようなオープンな材料を使わない手はないでしょう。

石本 当社には35年以上にわたりネットワークの設計・構築・運用をサポートし続けてきた知見があります。この数年でセキュリティに関するご相談も増え、これまでの経験とノウハウを活かし、多くのセキュリティサービスをご用意しています。ゼロトラストセキュリティや脆弱性診断はもちろんのこと、IT-BCPの観点であれば、バックアップソリューションがあります。三つのデータコピーを二つの異なるメディアに保存し一つを地理的・物理的に異なる場所に格納する、いわゆる「3・2・1バックアップ」を簡易に導入できるサービスです。他社にも同様のサービスがありますから、自社に適したものを選んでもらえばいい。当社に相談してもらえれば柔軟な提案も可能です。

――事業を継続するためのBCPがあり、そのなかにITの継続にかかるIT-BCPがありますが、最後にこの関係性を整理したいと思います。IT-BCPの意味は何でしょうか?

園田 BCPは、災害などによって経営リソースが制約されても本業を継続できるようにするためのもの。再び病院を例にあげますが、災害時にライフラインが途絶えても医療活動が続けられるよう非常用発電装置を持つなどして備えるわけです。

そこでは当然、電子カルテシステムが使えなくなることも想定しています。発災直後は手書きのカルテを使う、USBにデータを入れて運搬するといった対応でしのぐとしても、その状況が1カ月も2カ月も続くとしたらどうでしょうか。

電子カルテシステム、すなわち現代のITシステムは、さまざまな事業の生産性や確実性、安全性を担保しています。それが長期間失われると事業者の損失は倍化していく。のみならず、サービスを受ける人の便益、病院であれば患者の便益も減衰していきます。

つまり、ITシステムの被害をできるだけ減らし、早期復旧を可能にすることで、このような損失の倍加や便益の減衰を防ぐ。それがIT-BCPの意味だと思います。

――「防げない時代にどう備えるか」をテーマに園田先生囲んでお話してきましたが、ネットワークセキュリティサービスの観点でいかがでしたか?

石本 事業継続のためIT-BCPを策定するうえで、セキュリティ対策は欠かせません。ネットワークとセキュリティは切り離せない関係にあり、わたしたち開発もその視点で取り組んでいます。脅威をゼロにすることは難しい、だからこそ被害を最小限にとどめられるよう迅速に復旧する仕組みをどう作るかが重要です。こうした課題に応えるため、お客様そして現場の声を反映し、実運用に即したサービスを磨き続けることが、わたしたちの使命だと考えています。

阿部 園田先生がおっしゃったようにオープンに使える窓口や資料もあります。ただ、そうはいっても、セキュリティ対策はノウハウや経験がないと、何を優先すべきか、どこから手をつけるべきか判断が難しいものです。だからこそ、ITインフラに関わるところでお悩みがあれば、ぜひわたしたちにご相談いただきたいです。現場で培った知見をもとに、お客様をサポートします。

――時間となりました。ありがとうございました。