2021/07/27

海外のレジリエンス調査研究ナナメ読み!

ランサムウェアとは、2017年ごろから被害例が急増して世界的に注目されるようになったもので、コンピューターの操作をロックしたりデータを暗号化してデータへのアクセスができないようにし、これらの解除と引き換えに身代金を要求するものである(注1)。

2021年にも既に多くのランサムウェア事件が発生しているが、最も世界で注目された事件の一つは、2021年5月に米国のコロニアル・パイプライン(Colonial Pipeline)がランサムウェアによる攻撃を受けたことによって、米国東海岸における燃料供給が数日間にわたって停止した事件である。この事件は「DarkSide」という犯罪者グループによる攻撃であったが、最近はランサムウェア攻撃の分業化が進んでいるという。

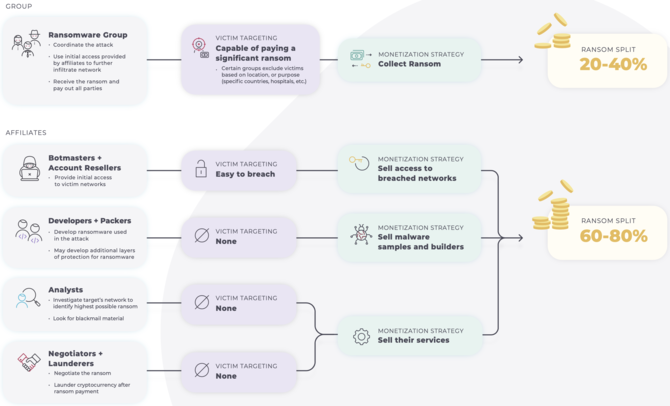

図1はそのようなランサムウェア攻撃の分業の例であり、本報告書では「Ransomware as a Service」(略称:RaaS)と読んでいる。図のいちばん上にある「Ransomware Group」が、多額の身代金を払える財力を持つターゲットを選んで攻撃を仕掛け、身代金を受け取るという主導的な役割を担っている。

一方、下の方に書かれているのは、ランサムウェアおよび関連ツールの開発、ターゲットのネットワークへの侵入、侵入に必要な情報分析、身代金の交渉、受け取った身代金のマネーロンダリングといった役割分担である。これらは必ずしも固定的なメンバーではなく、案件ごとにこれらの分野に長けたメンバーが集まって、成功したら報酬を山分けするという仕組みになっているようである。

このような形で、それぞれの分野で高度な技術を持つメンバーが集まることによって、ランサムウェアの攻撃がより高度になっていくので、ターゲットになりうる企業側としては従来以上に対策に力を入れていく必要があるであろう。

なお、図2はこれまでのランサムウェア事件を調査した結果からNozomi Networksが推奨している、10種類のランサムウェア対策である。これらのうち特に「OT Network Monitoring」や「IoT Network Monitoring」がNozomi Networksの強みであるが、「Post-Breach Mindset」(攻撃された後のことを考えておく)や「Disaster Recovery Planning」(災害からの復旧のしかたを計画しておく)は事業継続マネジメントにも通じる部分であると考えられる。これらの詳細については本報告書本文をご参照いただきたい。

海外のレジリエンス調査研究ナナメ読み!の他の記事

おすすめ記事

-

-

中澤・木村が斬る!今週のニュース解説

毎週火曜日(平日のみ)朝9時~、リスク対策.com編集長 中澤幸介と兵庫県立大学教授 木村玲欧氏(心理学・危機管理学)が今週注目のニュースを短く、わかりやすく解説します。

2026/01/06

-

リスク対策.PROライト会員用ダウンロードページ

リスク対策.PROライト会員はこちらのページから最新号をダウンロードできます。

2026/01/05

-

年末年始にサイバー攻撃は約2倍以上増加する

サイバー攻撃のリスクは、平日よりも休日に高まる傾向がある。デジタルデータソリューション株式会社(東京都港区)の調査によると、年末年始にはサイバー攻撃が約2倍以上に増加することが明らかになっているという。

2026/01/04

-

能登半島地震からまもなく2年

能登半島地震からまもなく2年。災害対応の検証も終盤に入っています。浮上した課題を反映し、災害関連法も変わりました。来年はこれらの内容をふまえた防災・BCPの見直しが加速しそうです。発災直後から被災地を調査し、石川県の初動対応を振り返る検証委員会の委員も務めた金沢大学准教授の青木賢人氏に防災・BCP強化の方向を聞きました。

2025/12/25

-

-

-

-

-

![2022年下半期リスクマネジメント・BCP事例集[永久保存版]](https://risk.ismcdn.jp/mwimgs/8/2/160wm/img_8265ba4dd7d348cb1445778f13da5c6a149038.png)

※スパム投稿防止のためコメントは編集部の承認制となっておりますが、いただいたコメントは原則、すべて掲載いたします。

※個人情報は入力しないようご注意ください。

» パスワードをお忘れの方