2024/05/14

全社的サイバーセキュリティ対策のすすめ

VPN/閉域網接続に関する「脅威」と「リスク」

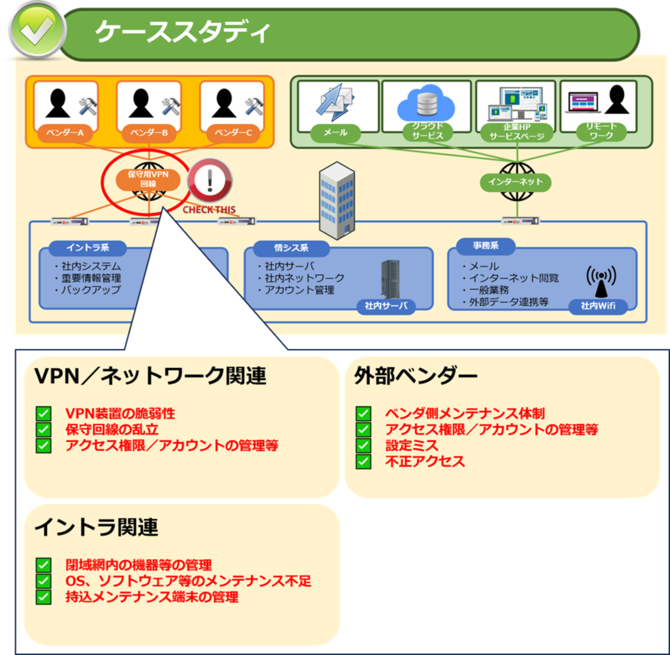

続いては、社内やデータセンターなど、いわゆるオンプレミス環境にサーバー等を構築して運用している企業での例になります。多くの場合は外部からのメンテナンス用としての回線が接続されていることでしょう。

その際にはVPN接続等を利用し、セキュリティを担保しますが、これを過信し過ぎたために引き起こされる閉域網ならではの被害も急増しています。

例えば、以下のような脅威が想定されます。

■VPN/ネットワーク関連

外部からVPN接続する際には、VPNルータ等の機器を利用することが一般的ですが、現在その機器そのものに関する脆弱性が問題になっていることが多々あります。

既知の脆弱性がアップデートされておらず、それを悪用して内部ネットワークに侵入されてしまうケースです。

これは、メンテナンス用の保守回線等が乱立していることで管理が煩雑になっていることから引き起こされているような事例もあります。

現在は、技術的な対策として回線の入り口を一本化するようなサービスもありますので、そういったものを導入するのも対策の一つになります。

また、アカウントの管理がしっかりできておらず、不正アクセスされる被害も増えています。

接続できる端末を限定するようなアクセス制御の仕組みなどを導入すると、万が一のアカウント流出の際でも被害を未然に防げる可能性があります。

■イントラ関連

社内の重要情報を管理している社内サーバー等は、閉域網内で管理されていることも多いかと思います。

この閉域網内というのが盲点であり、外部からのアクセスを遮断しているから安心という意識が大きな被害に繋がります。

よくある事例ですが、インターネット接続からは隔離しているから問題ないという意識から、閉域網内の機器の資産管理ができていなかったり、OSやソフトウェアのアップデートが疎かになっているケースが散見されます。

このような場合、前述のVPN機器の脆弱性などを悪用されて侵入された場合や、保守ベンダーが持ち込んだメンテナンス用端末がウイルス感染していた場合、閉域網内で急速に被害が拡大します。

さらに、閉域網であるが故に、機器の監視やウイルス対策が不十分であることが多く、被害に気付くのが遅れ、大きな損害になるといったことも発生します。

閉域網だからと過信せず、イントラ内の機器についてもしっかりとした対策を施すことが重要です。

■外部ベンダー

機器のメンテナンス等を外部ベンダーに委託している場合、その多くはベンダー側にアクセス権限を発行していると思います。

ここで重要なのは、ベンダー側のミスや不正なども考慮しておく必要があるということです。

一般的に、委託事業者側に起因する事故であっても、その責任は委託元に課せられることが多々あります。

ベンダー側のメンテナンス体制やアカウント管理の方法、セキュリティポリシーなどを把握し、信頼できる事業者に依頼するようにしてください。

自社のセキュリティ要件に合致するかどうかを判断するチェックシートなどを用意し、選定前に確認することを推奨します。

このように、ネットワークに接続されているという箇所のみでも、さまざまな脅威・リスクが潜在しています。

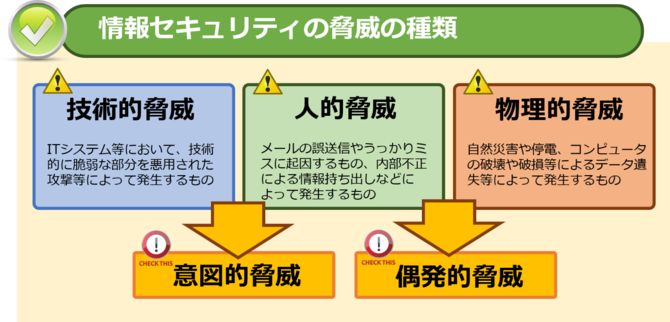

また、脅威の種類も技術的な脅威、人的な脅威、物理的な脅威が包含されています。

インターネットやVPNなどネットワークに接続されているということは、常になんらかの脅威にさらされているということを再認識し、この機会に自社の脅威・リスクを見直してみることを推奨します。

執筆者

西村 健太郎

株式会社AnswerCrewLaboratory代表。通信キャリア、商社系IT企業にてデータセンター事業、クラウドサービス事業の立ち上げに従事し、企画・マーケティング・営業・事業推進などさまざまな業務を経験。現在は独立コンサルタントとして活動し、株式会社M&Kのプロジェクトに参画。企業のサイバーセキュリティ対策に関するコンサルティング業務やサービス導入支援、講演活動などを展開。

全社的サイバーセキュリティ対策のすすめの他の記事

- 第4回:具体的な脅威・リスクのケーススタディ

- 第3回:脅威とリスクアセスメント

- 第2回:現状の把握とリスクアセスメント

- 第1回:サイバーセキュリティ対策の基礎知識

おすすめ記事

-

リスク対策.PROライト会員用ダウンロードページ

リスク対策.PROライト会員はこちらのページから最新号をダウンロードできます。

2026/01/05

-

年末年始にサイバー攻撃は約2倍以上増加する

サイバー攻撃のリスクは、平日よりも休日に高まる傾向がある。デジタルデータソリューション株式会社(東京都港区)の調査によると、年末年始にはサイバー攻撃が約2倍以上に増加することが明らかになっているという。

2026/01/04

-

能登半島地震からまもなく2年

能登半島地震からまもなく2年。災害対応の検証も終盤に入っています。浮上した課題を反映し、災害関連法も変わりました。来年はこれらの内容をふまえた防災・BCPの見直しが加速しそうです。発災直後から被災地を調査し、石川県の初動対応を振り返る検証委員会の委員も務めた金沢大学准教授の青木賢人氏に防災・BCP強化の方向を聞きました。

2025/12/25

-

-

-

-

中澤・木村が斬る!今週のニュース解説

毎週火曜日(平日のみ)朝9時~、リスク対策.com編集長 中澤幸介と兵庫県立大学教授 木村玲欧氏(心理学・危機管理学)が今週注目のニュースを短く、わかりやすく解説します。

2025/12/23

-

-

-

![2022年下半期リスクマネジメント・BCP事例集[永久保存版]](https://risk.ismcdn.jp/mwimgs/8/2/160wm/img_8265ba4dd7d348cb1445778f13da5c6a149038.png)

※スパム投稿防止のためコメントは編集部の承認制となっておりますが、いただいたコメントは原則、すべて掲載いたします。

※個人情報は入力しないようご注意ください。

» パスワードをお忘れの方