BCMの専門家や実務者による非営利団体である BCI(注1)は2016年から2018年にかけて、3年連続で「Cyber Resilience Report」を発表していた(注2)。これは2018年版を最後に発表が途絶えていたが、このたび3年ぶりに復活し、2021年12月に2021年版が発表された。

本報告書は下記URLにアクセスして、氏名やメールアドレスなどを登録すれば、無償でダウンロードできる。

https://www.thebci.org/resource/bci-cyber-resilience-report-2021.html

(PDF 76ページ/約 3.0 MB)

どのような経緯で本報告書が復活したのかは不明だが、調査担当者が2018年の後半から代わったこともあって、調査の内容や報告書の構成は2018年版と2021年版とで大きく異なっている。したがって2021年版においては過去のデータとの比較は行われていない。

最近のBCIの調査報告書の特徴のひとつは「Executive summary」がとても充実していて分かりやすいことである。これは報告書全体の要約で、英語圏で作成されるビジネス向けの報告書などでは必ずと言っていいほど作成されるが、本報告書では Executive summary だけで6ページもあり、しかも短時間で内容を把握できるよう、視覚的に分かりやすいデザインが施されている。

しかし本報告書は本文の記述内容にこそ本当の価値があると思う。本文にはデータの分析や解説だけでなく、アンケート回答者から寄せられた経験談や意見、提案などが多数引用されており、実際に事業継続やサイバーセキュリティに関する実務者の方々や経営層の方々が、どのような課題に向き合い、乗り越えようとしているかが生々しく伝わってくる。

実は筆者自身も本報告書の全ページを熟読するほどの時間を割けず、「ナナメ読み」だけで本稿を執筆しているが、たとえナナメ読みであっても本文に目を通すことで、Executive summaryを読むだけでは得られない情報やヒントを拾うことができる。ぜひダウンロードして本文に触れていただきたいと思う。

課題は人

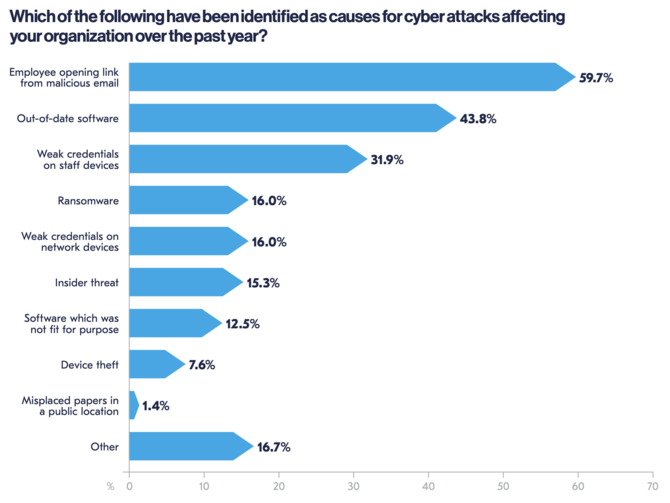

このような認識のもとに本文をナナメ読みした筆者が特に注目したデータを、以下にピックアップして紹介したい。まず図1は、過去1年の間にサイバー攻撃を受けた組織に対して、その原因を尋ねた結果である。複数回答が許されているので合計が100%とならないことにご注意いただきたい。

原因として最も多いのは「悪意によるメールに書かれたリンクを従業員が開くこと」、次いで「期限切れのソフトウェア」(注3)、「従業員が使用するデバイスのパスワードが弱かった」となっている。こうして見ると原因の大部分はテクノロジーよりも人の問題だと考えられる。「期限切れのソフトウェア」については、ソフトウェアに内在するセキュリティホールを利用されたという意味ではテクノロジーの問題という見方もできるが、開発元がセキュリティ対策のためのアップデートを用意したか、もしくは使用を中止するよう呼びかけたにも関わらず、古いものを使い続けたというのは運用の問題である。

図の掲載は省略するが、別の設問で「直近12カ月間にどのような種類のサイバーセキュリティ事象が発生したか」という問いに対しては、「フィッシングおよびスピアー・フィッシング」(注4)が1位、「ソーシャル・エンジニアリング」(注5)が4位に入るなど、やはり人的側面に課題があると言わざるを得ないデータが示されている。ちなみに2位がマルウェア、5位がランサムウェアとなっているが、これらを侵入させるための手段としてフィッシングやスピアー・フィッシングが多用されることが広く知られている。そのように考えるとやはり人的側面における弱点が主に狙われていると言わざるをえない。

![2022年下半期リスクマネジメント・BCP事例集[永久保存版]](https://risk.ismcdn.jp/mwimgs/8/2/160wm/img_8265ba4dd7d348cb1445778f13da5c6a149038.png)

※スパム投稿防止のためコメントは編集部の承認制となっておりますが、いただいたコメントは原則、すべて掲載いたします。

※個人情報は入力しないようご注意ください。

» パスワードをお忘れの方