2019/05/13

企業よ、サイバーリスクに備えよ

制御システムでの組み合わせ

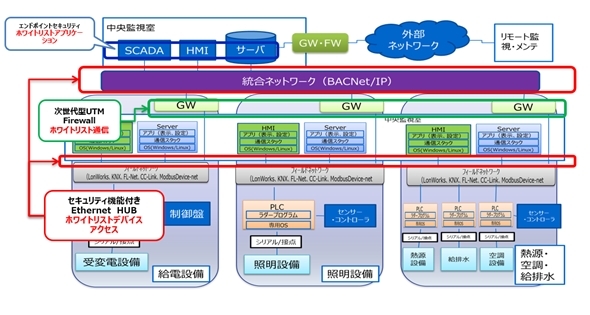

上記の各種ホワイトリスト制御をビルの制御システムに対して実装したイメージを以下に表示しました、ご覧ください。

赤枠の部分、ネットワークにつなげるデバイスのアクセスを制御する部分です。この部分はセキュリティ機能付きのイーサネットスイッチで実現します。制御データをイーサネットプロトコルで通信をするデバイス(PLC-GW、もしくはPLC)が所定の場所に接続されていることを確認し、各制御ネットワークへの接続を許可します。このとき、未登録の端末がシステムネットワークに接続されると、通信を遮断するとともに接続を試みた場所をアラームとして管理者に通知します。内部犯行などを防ぐ際に有効です。

緑枠の部分、各ネットワークに流れる通信を制御する部分です。ゲートウェイ製品(主にUTMなどと呼ばれる製品)で制御します。最近のゲートウェイ製品は制御プロトコルのホワイトリスト機能をサポートしている製品も多くあります。この製品を設置するとシステムで許可された通信しか他のネットワークに流さないので、万が一、感染した端末やハッキング端末からの通信を検知した場合、その通信を遮断するので、悪意のあるリモート操作や他のシステムへの脅威拡散などを防ぐことができます。

青の部分、デバイス、サーバーなどで動作するアプリケーションの制御部分です。WindowsやLinuxなどのOSが搭載されている端末にAgentツールをインストールし、動作可能アプリケーションの制限をかけることが可能になります。このことにより、管理者などが未認可アプリケーションのインストールの試みや、感染してしまった端末が他の端末に対して感染を促すような動作などを防ぐことができます。

説明した通り、上記のホワイトリスト対策の長所は異なります。組み合わせで利用することにより、より強靭(きょうじん)なサイバーセキュリティ対策を実現することが可能です。これを私は制御システムの多層化防御と呼んでいます。

またそれぞれの対策を連動させることにより、管理者の負担を軽減することが可能となります。その連携のつなぎ目を補うのはSDN(Software-Defined Networking)という技術です。次回は私たちアライドテレシスが取り組んでいる制御向けのSDNソリューションについて解説していきます。

(了)

- keyword

- サイバーセキュリティ

- サイバー攻撃

- 制御システム

- ビル

企業よ、サイバーリスクに備えよの他の記事

おすすめ記事

-

-

中澤・木村が斬る!今週のニュース解説

毎週火曜日(平日のみ)朝9時~、リスク対策.com編集長 中澤幸介と兵庫県立大学教授 木村玲欧氏(心理学・危機管理学)が今週注目のニュースを短く、わかりやすく解説します。

2026/02/17

-

-

-

-

-

今年の夏は大規模停電のリスク大?

今年の夏、東京電力管内を中心に電力不足が懸念されています。需要に対する供給力の余裕を示す「予備率」が1パーセントを切る見通しで、もしそこで突発的な発電所の事故や故障が起きれば予備率はさらに低下、マイナスに陥りかねません。大規模停電のリスクについて、東京電機大学名誉教授の加藤政一氏に聞きました。

2026/02/12

-

-

-

海外危機管理マニュアルの作成が急務

海外に社員を送り出す企業にとって、緊急事態が発生した際の対応体制は必須。どんなに現地に慣れたベテランでも、自分の身を守り切れない事態は起き得ます。ましてや現在は安全保障上の国家対立が深まり、東アジアの緊張も高まっている時代。海外危機管理サービスを手がける安全サポートの有坂錬成代表取締役に、海外進出企業が取り組むべき対策を聞きました。

2026/02/05

![2022年下半期リスクマネジメント・BCP事例集[永久保存版]](https://risk.ismcdn.jp/mwimgs/8/2/160wm/img_8265ba4dd7d348cb1445778f13da5c6a149038.png)

※スパム投稿防止のためコメントは編集部の承認制となっておりますが、いただいたコメントは原則、すべて掲載いたします。

※個人情報は入力しないようご注意ください。

» パスワードをお忘れの方