2020/09/08

海外のレジリエンス調査研究ナナメ読み!

BYODによる漏えいリスク

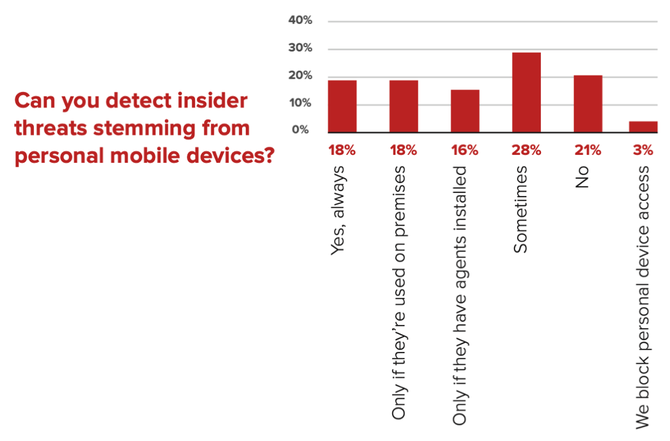

いずれにしても、情報漏えいの検知に時間がかかっていることが問題視されているが(注5)、BYODの導入などでデバイスの数が増えたり多様化しているなかで、内部者による情報漏えいを検知するのは非常に難しいのが現実である。図2は個人のモバイル機器(主にスマートフォンやタブレットであろう)による内部での情報漏えいを検知できるかを尋ねた結果である。常に検知できるという回答は18%にとどまり、「事業所内であれば可能」(Only if they're used on premises)、「従業員が対策ソフトをインストールすれば可能」(Only if they have agents installed)といった条件付きのものを合わせても半分程度にしかならない。

この調査結果からは、BYODの導入が進む状況下でのセキュリティー対策がいかに困難であるかを改めて認識させられる。しかしながら一方で、「個人の機器からのアクセスを遮断している」(We block personal device access)という回答は3%にとどまっている。セキュリティー対策が困難になるのは認識しつつも、コスト削減や生産性、柔軟性などの観点からBYODの導入を進めざるを得えないというジレンマに直面している状況が現れていると言えよう。

本報告書では直接言及されていないが、情報セキュリティーにおいて重要なのは、対策を強固にする方向ばかりを追求するのではなく、対策の強固さと、情報を活用する際の利便性、運用コストなどの間でのバランスを、その組織にとって最適に保つことである。したがって闇雲にBYODを拒否するのではなく、本報告書で指摘されているようなさまざまなリスクがあることを認識し、自組織でそれらのリスクがどのくらいなのかを評価した上で、BYODを認めるのかどうか、どのような対策を講じるかなどを検討することが重要である。

なお本報告書では、情報漏えいが発生した場合の財務的インパクトについても検討されている。内部者による情報漏えいが発生した後に問題を修正・改善(remediation)するためのコストについては、回答者の32%が「10万〜2百万米ドル」(約1千万〜2億1千万円)程度かかると認めている。一方でセキュリティーのための予算については、回答者の57%が現状維持、16%が減少傾向と回答しており、費用対効果の高い対策の導入が求められている状況がうかがえる。

本稿の冒頭に記載した通り、本報告書については調査対象や期間などが不明なため、数値的なデータについてはどう評価してよいか分からない面もあるが、調査項目や選択肢、記述されている問題提起などは、自組織におけるリスクアセスメントの参考になるのではないだろうか。本報告書に限らずさまざまな調査報告書を参考にしながら、読者の皆様におけるリスクアセスメントをよりレベルアップさせていただければと思う。

■ 報告書本文の入手先(PDF 12ページ/約4.3MB)

https://pages.bitglass.com/CD-FY20Q3-Bitglass2020InsiderThreatReport_LP.html

注1)これらについて本報告書では「Bitglass partnered with a leading cybersecurity community to survey IT and security professionals about their organizations」(Bitglass社は、ITおよびセキュリティーのプロに対して、彼らの組織について調査するために、この分野で有数のサイバーセキュリティーのコミュニティーと提携した)と書かれているのみである。

注2)本報告書の9ページ目に「The rise of the remote workforce and the resulting surge of unmanaged devices syncing corporate data in 2020 have served as catalysts for BYOD (bring your own device) adoption」(2020年にリモートワークの従業員が増加し、その結果として管理されていないデバイスと企業のデータとの同期が急増したことが、BYOD(従業員が自己所有のデバイスを業務に用いること)の選択を促進した)という記述がある。報告書全体を通して「新型コロナウイルス」もしくは「パンデミック」といった表記は使われていないものの、この記述は新型コロナウイルスの影響としてリモートワークが急増したことを指すものと推測される。

注3)同様の問題意識に基づいた調査としては、3月に本連載で紹介させていただいた下記の報告書もあるので、併せてお読みいただければ幸いである。

第91回:働き方の柔軟性・多様性に伴う情報漏えいリスクの実態

Egress / Insider Data Breach Survey 2020

https://www.risktaisaku.com/articles/-/25275 (2020年3月3日掲載)

注4)原文では「attack」(攻撃)と表記されているが、実際に行われることの大部分が情報漏えいであると考えられるため、ここでは「情報漏えい」と訳させていただいた。

注5)当然ながら本報告書の目的は、このような問題提起をした上で自社のソリューションを売り込むことであるから、自動化されたリアルタイム検知システムや、ユーザーの行動を分析した上で疑わしい行動を特定するシステムなどの有効性が説明されているが、本稿では記述を省略する。

海外のレジリエンス調査研究ナナメ読み!の他の記事

おすすめ記事

![2022年下半期リスクマネジメント・BCP事例集[永久保存版]](https://risk.ismcdn.jp/mwimgs/8/2/160wm/img_8265ba4dd7d348cb1445778f13da5c6a149038.png)

※スパム投稿防止のためコメントは編集部の承認制となっておりますが、いただいたコメントは原則、すべて掲載いたします。

※個人情報は入力しないようご注意ください。

» パスワードをお忘れの方