2021/08/31

海外のレジリエンス調査研究ナナメ読み!

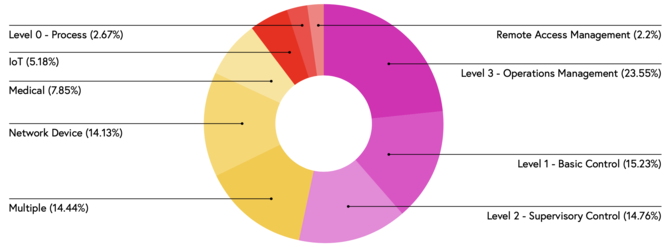

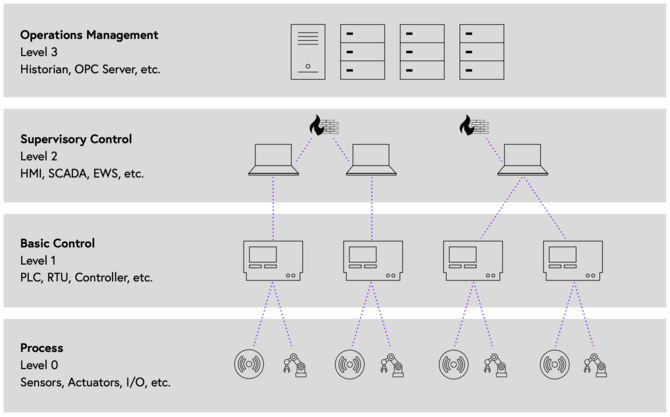

図1は2021年上半期に発見された脆弱性の対象となっている製品の内訳である。ここで「Level 0」〜「Level 3」というのは、ICSのセキュリティーを検討する際によく用いられる「Purdueモデル」における階層のことであり、Purdueモデルは図2のようになっている。

Level 3はパソコンやデータベースサーバーなどで運用管理を行うレベルであり、そのほとんどがソフトウエアの脆弱性となっている。これに対してLevel 1はセンサーやアクチュエーターなどに直接繋がっているPLCなどの機器であり、発見された脆弱性の7割程度がファームウエアに関する脆弱性となっている。これらの中間となるLevel 2は、SCADAなど稼働監視やデータ収集を行うシステムが該当し、ソフトウエアの脆弱性が85%程度を占めている。

本報告書では、Level 1とLevel 2とを合わせて約3割となるところに特に注目されている。その理由は、このような下位レベルの脆弱性を狙って攻撃できれば、機器の動作に直接的な影響を与えることができ、攻撃者にとってより魅力的なターゲットとなるためである。

さらに、下位レベルではファームウエアが脆弱性を抱えている割合が高いことも問題となり得る。一般的にソフトウエアに比べてファームウエアはアップデートしにくい事が多く、機器によってはアップデート不可能な場合も少なくない。このような事情を踏まえて、本報告書では、ネットワークのセグメントを分割する、ネットワークの監視を強化する、リモートアクセスのセキュリティーを厳しくするなどの方法で、下位レベルに攻撃が及ばないような対策を講じることが推奨されている。

海外のレジリエンス調査研究ナナメ読み!の他の記事

おすすめ記事

-

-

中澤・木村が斬る!今週のニュース解説

毎週火曜日(平日のみ)朝9時~、リスク対策.com編集長 中澤幸介と兵庫県立大学教授 木村玲欧氏(心理学・危機管理学)が今週注目のニュースを短く、わかりやすく解説します。

2026/02/17

-

-

-

-

-

今年の夏は大規模停電のリスク大?

今年の夏、東京電力管内を中心に電力不足が懸念されています。需要に対する供給力の余裕を示す「予備率」が1パーセントを切る見通しで、もしそこで突発的な発電所の事故や故障が起きれば予備率はさらに低下、マイナスに陥りかねません。大規模停電のリスクについて、東京電機大学名誉教授の加藤政一氏に聞きました。

2026/02/12

-

-

-

海外危機管理マニュアルの作成が急務

海外に社員を送り出す企業にとって、緊急事態が発生した際の対応体制は必須。どんなに現地に慣れたベテランでも、自分の身を守り切れない事態は起き得ます。ましてや現在は安全保障上の国家対立が深まり、東アジアの緊張も高まっている時代。海外危機管理サービスを手がける安全サポートの有坂錬成代表取締役に、海外進出企業が取り組むべき対策を聞きました。

2026/02/05

![2022年下半期リスクマネジメント・BCP事例集[永久保存版]](https://risk.ismcdn.jp/mwimgs/8/2/160wm/img_8265ba4dd7d348cb1445778f13da5c6a149038.png)

※スパム投稿防止のためコメントは編集部の承認制となっておりますが、いただいたコメントは原則、すべて掲載いたします。

※個人情報は入力しないようご注意ください。

» パスワードをお忘れの方