2021/08/31

海外のレジリエンス調査研究ナナメ読み!

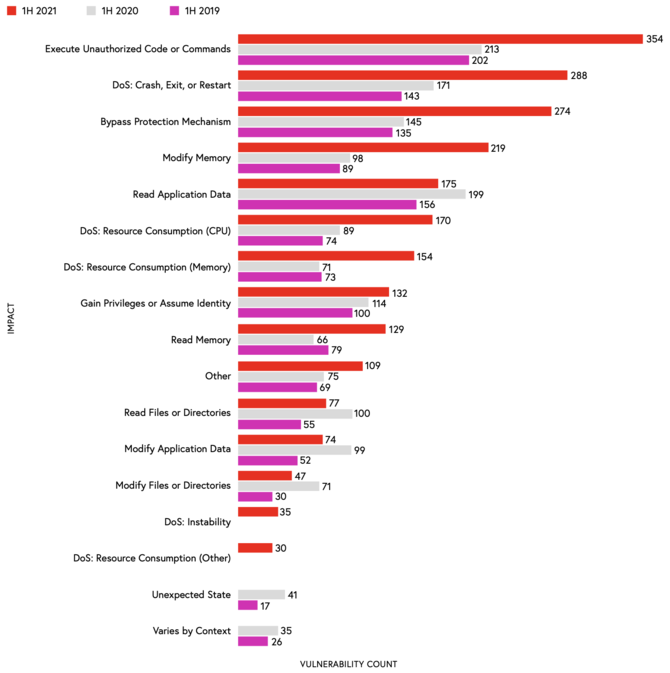

図3は2019年、2020年、2021年の各上半期に発見された脆弱性が、どのような悪影響を及ぼし得るかに着目して分類した結果である(注3)。上位のものほど2021年上半期(赤色)の増加が目立つ。

図3では「承認されていないコードやコマンドの実行」(Execute Unauthorized Code or Commands)がトップとなっているが、この図ではDoS(Denial of Service)が具体的な動作によって複数に分けられているので、これらのDoSの数字を単純に合計すると「承認されていないコードやコマンドの実行」の2倍近い数字になる。このように見ていくと、ICSにおけるサイバーセキュリティーで最も懸念される結果はDoSによる稼働停止であると考えられる。

なお最後のセクションには、ICSに関するサイバー攻撃の事例として、2021年上半期に発生した次の3件が紹介されている(注4)。いずれも詳細はClatory社のウェブサイトに掲載されており、本報告書内にはこれらの記事のURLが記載されている。

・米国のコロニアル・パイプラインでのランサムウエア攻撃

・米国フロリダ州オールズマー市の浄水場への不正アクセス

・ブラジルの食肉大手JBSでのランサムウエア攻撃

これらの事例は日本でもある程度報道されているので、ご存じの方も少なくないと思われるが、セキュリティーの専門家によって詳細に解説された記事を読むことで、改めて学べることも多いであろう。

本報告書の説明にはサイバーセキュリティーに関する専門的な内容が多く含まれるため、専門外の方々にとっては、内容を全て理解するのは難しいかもしれないが、要点だけでもナナメ読みすることで、ICSに関するセキュリティー上のリスクの状況や動向を大まかに知ることはできる。

また、このような情報や知識を持つことが、自社におけるリスクアセスメントに役立つだけでなく、IT部門や設備担当部門、製造業であれば生産技術部門など、他部署との間のコミュニケーションにもプラスになると思われる。本連載の第150回で紹介した報告書(注1)と同様に、多くの方々に目を通していただきたい報告書である。

注1)第150回:急速に普及するIoT技術に求められるセキュリティー対策

Nozomi Networks / OT/IoT Security Report

https://www.risktaisaku.com/articles/-/56037(2021年7月27日掲載)

注2)ちなみに影響を受けたベンダーの上位5社は、Siemens、Schneider Electric、Rockwell Automation、WAGO、Advantechとなっている。いずれもICSに関する機器やシステムの大手であり、日本法人もあるので、日本企業でも多数導入されているであろう。

注3)なぜ各年の下半期を入れて連続的な比較をせず、上半期だけで比較したのかは不明である。上半期と下半期とで、脆弱性の調査活動に何か違いがあるのだろうか?

注4)これらのうちコロニアル・パイプラインとJBSの事例は、本連載の第150回で紹介した報告書にも掲載されていた。

海外のレジリエンス調査研究ナナメ読み!の他の記事

おすすめ記事

-

-

中澤・木村が斬る!今週のニュース解説

毎週火曜日(平日のみ)朝9時~、リスク対策.com編集長 中澤幸介と兵庫県立大学教授 木村玲欧氏(心理学・危機管理学)が今週注目のニュースを短く、わかりやすく解説します。

2026/02/17

-

-

-

-

-

今年の夏は大規模停電のリスク大?

今年の夏、東京電力管内を中心に電力不足が懸念されています。需要に対する供給力の余裕を示す「予備率」が1パーセントを切る見通しで、もしそこで突発的な発電所の事故や故障が起きれば予備率はさらに低下、マイナスに陥りかねません。大規模停電のリスクについて、東京電機大学名誉教授の加藤政一氏に聞きました。

2026/02/12

-

-

-

海外危機管理マニュアルの作成が急務

海外に社員を送り出す企業にとって、緊急事態が発生した際の対応体制は必須。どんなに現地に慣れたベテランでも、自分の身を守り切れない事態は起き得ます。ましてや現在は安全保障上の国家対立が深まり、東アジアの緊張も高まっている時代。海外危機管理サービスを手がける安全サポートの有坂錬成代表取締役に、海外進出企業が取り組むべき対策を聞きました。

2026/02/05

![2022年下半期リスクマネジメント・BCP事例集[永久保存版]](https://risk.ismcdn.jp/mwimgs/8/2/160wm/img_8265ba4dd7d348cb1445778f13da5c6a149038.png)

※スパム投稿防止のためコメントは編集部の承認制となっておりますが、いただいたコメントは原則、すべて掲載いたします。

※個人情報は入力しないようご注意ください。

» パスワードをお忘れの方