2016/06/13

防災・危機管理ニュース

ネットワーク機器やセキュリティ対策ソリューションを提供する株式会社マクニカネットワークス(本社:神奈川県横浜市)は、「標的型攻撃の実態と対策アプローチ第1版」を6月13日にホームページ上で公開した。

日本国内における標的型攻撃(サイバースパイ活動)が増え続けている。標的型攻撃は一般的なサイバー攻撃(無差別型攻撃)に比べステルス性が高いため、被害組織が攻撃者の侵入や潜伏に長期間気づかないことも多く、気づいても情報公開しない場合もあるため、同社は「報道される事実は氷山の一角にすぎません」と警鐘を鳴らす。

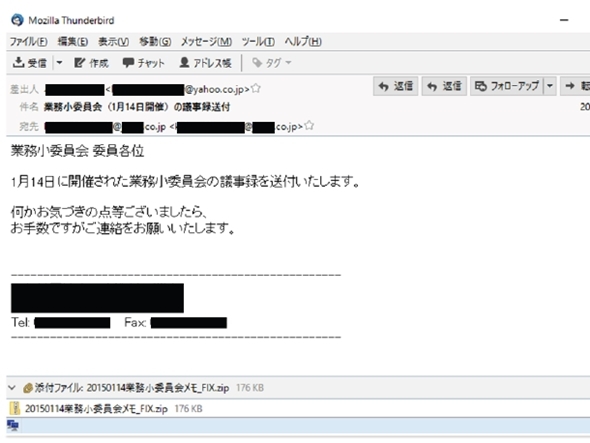

レポートでは、2014~2015年に多く観測されたEmdiviと呼ばれるRAT(Remote Access Trojan)が用いられた攻撃キャンペーンを分析し、攻撃者が使う手法(TTPs = Tactics, Techniques, and Procedures)と、標的型攻撃に従来からよく見られるTTPs、そして企業の成熟度に応じた対策の考え方を解説する。「標的型攻撃の実態と対策アプローチ第1版」は以下のページからダウンロードできる。

http://www.macnica.net/security/report_01.html

<参考>

【「標的型攻撃の実態と対策アプローチ 第1版」 目次】

1.エグゼクティブサマリー

2.標的型攻撃キャンペーンの実態調査 ~ Emdiviを使う攻撃グループ ~

2.1 攻撃者の活動概要

2.2 攻撃ベクター

2.3 RAT

2.4 おとりファイル

2.5 C&C

2.6 侵入拡大

2.6.1 Windowsコマンド

2.6.2 ツール

2.7 攻撃者の素性

3.標的型攻撃におけるTTPs

3.1 偵察

3.2 武器化

3.3 配送

3.4 攻撃

3.5 インストール

3.6 C&C

3.7 侵入拡大

3.8 目的実行

4.対策の考え方

4.1 はじめに

4.2 多層防御の考え方 ~Cyber Kill Chain~

4.3 侵入されることを前提とした対策の必要性

4.4 止めないセキュリティ

Appendix Emdivi RAT ハッシュ値

(了)

防災・危機管理ニュースの他の記事

おすすめ記事

-

-

中澤・木村が斬る!今週のニュース解説

毎週火曜日(平日のみ)朝9時~、リスク対策.com編集長 中澤幸介と兵庫県立大学教授 木村玲欧氏(心理学・危機管理学)が今週注目のニュースを短く、わかりやすく解説します。

2026/02/17

-

-

-

-

-

今年の夏は大規模停電のリスク大?

今年の夏、東京電力管内を中心に電力不足が懸念されています。需要に対する供給力の余裕を示す「予備率」が1パーセントを切る見通しで、もしそこで突発的な発電所の事故や故障が起きれば予備率はさらに低下、マイナスに陥りかねません。大規模停電のリスクについて、東京電機大学名誉教授の加藤政一氏に聞きました。

2026/02/12

-

-

-

海外危機管理マニュアルの作成が急務

海外に社員を送り出す企業にとって、緊急事態が発生した際の対応体制は必須。どんなに現地に慣れたベテランでも、自分の身を守り切れない事態は起き得ます。ましてや現在は安全保障上の国家対立が深まり、東アジアの緊張も高まっている時代。海外危機管理サービスを手がける安全サポートの有坂錬成代表取締役に、海外進出企業が取り組むべき対策を聞きました。

2026/02/05

![2022年下半期リスクマネジメント・BCP事例集[永久保存版]](https://risk.ismcdn.jp/mwimgs/8/2/160wm/img_8265ba4dd7d348cb1445778f13da5c6a149038.png)

※スパム投稿防止のためコメントは編集部の承認制となっておりますが、いただいたコメントは原則、すべて掲載いたします。

※個人情報は入力しないようご注意ください。

» パスワードをお忘れの方