本連載ではこれまで、ランサムウェア攻撃に関する調査報告書を度々紹介させていただいたが、調査の観点や手法がそれぞれ異なるため、複数の報告書を通してランサムウェア攻撃に関する課題をさまざまな角度から捉えていただけているのではないかと思う。今回紹介させていただく報告書「2021 State of Ransomware Preparedness」も、さらに新たな観点を提供してくれるものである。

これはAxio社が提供している「Axio360プラットフォーム」(注1)に組み込まれているランサムウェア対策評価機能を利用した100以上の組織における対策状況を、次の7つの分野に分けて整理してまとめたものである。

- ・特権的アクセスの管理(Management of privileged access)

- ・基本的サイバー衛生(Basic cyber hygiene)

- ・サプライチェーン・リスクへの暴露(Exposure to supply chain risk)

- ・ネットワークの監視(Network monitoring)

- ・インシデント管理(Incident management)

- ・脆弱(ぜいじゃく)性の管理(Vulnerability management)

- ・教育訓練と意識づけ(Training and awareness)

なお本報告書は下記URLにアクセスして、氏名やメールアドレスなどを登録すれば、無償でダウンロードできる。

https://learn.axio.com/ransomware-preparedness-report

(PDF 22ページ/約 9.0 MB)

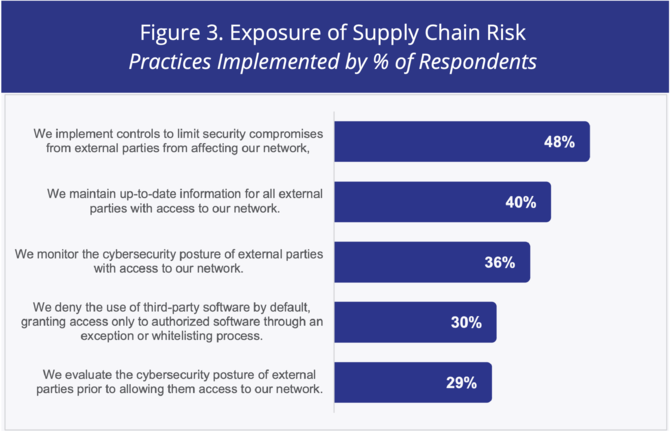

外部アクセスに関する対策の実施状況

図1は、自社のネットワークに対する外部からのアクセスに関する、対策の実施状況を尋ねた結果である。設問は上から順に次のようになっている。

- ・自社のネットワークに影響を及ぼすような、外部からのセキュリティー侵害を制限する制御策を導入している

-

- ・自社のネットワークにアクセスする全ての外部者に関する情報を常に最新の状態に維持している

-

- ・自社のネットワークにアクセスする外部者の、サイバーセキュリティーに対する姿勢(posture)を監視する

-

- ・サードパーティ製ソフトウエアの使用を原則として拒否し、例外あるいはホワイトリストに登録する手続きを経て認められたソフトウエアのみにアクセスを許可する

-

- ・外部者に自社のネットワークへのアクセスを許可する前に、サイバーセキュリティーに対する姿勢(posture)を評価する

今日ではネットワークに対する外部からの侵入を防ぐファイアウォールの設置は常識であろうが、一方で外部とのやりとりに必要な抜け道もあけておかなければならず、これが攻撃のための進入路として狙われる可能性が高い。特に本連載の第157回(注2)で紹介したように、サイバーセキュリティー対策が比較的甘いサプライヤーにまず侵入し、それを足がかりとして標的の組織に侵入するという手口が急増している。

従って図1に含まれているような、自社のネットワークにアクセスする外部者を常に把握し、これらに十分な対策を徹底させることが非常に重要となっているが、図1を見る限りではそのような対策はあまり実施されておらず、大いに改善の余地がある。

![2022年下半期リスクマネジメント・BCP事例集[永久保存版]](https://risk.ismcdn.jp/mwimgs/8/2/160wm/img_8265ba4dd7d348cb1445778f13da5c6a149038.png)

※スパム投稿防止のためコメントは編集部の承認制となっておりますが、いただいたコメントは原則、すべて掲載いたします。

※個人情報は入力しないようご注意ください。

» パスワードをお忘れの方