今回紹介させていただく報告書は、IBMとPonemon Instituteが18年にわたって継続的に行っている、情報漏えいによる経済的損失に関する調査結果である。IBMがスポンサーとなってPonemon Instituteが調査を行い、その結果をIBMが分析して報告書を発行するという形がとられている。

本報告書は下記URLにアクセスして、氏名やメールアドレスなどを登録すれば、無償でダウンロードできる。

https://www.ibm.com/security/data-breach

(PDF 78ページ/約 4.4 MB)

かつて本連載でこの報告書を紹介させていただいたのは2018年であったが(注1)、報告書の体裁や内容はこの5年で大きく変わっている。また2018年版は33ページだったのに対して今回は78ページと、倍以上になっており、調査項目も大幅に増えている。2023年版における調査項目は次のとおりである。

– Global highlights (世界全体および国別の状況)

– Initial attack vectors (最初の攻撃方法)

– Identifying attacks (攻撃の検出)

– Data breach lifecycle (データ漏えいのライフサイクル)

– Key cost factors (コストの主な要因)

– Ransomware and destructive attacks (ランサムウェアと破壊的攻撃)

– Business partner supply chain attacks (取引先を利用したサプライチェーン攻撃)

– Software supply chain attacks (ソフトウェアによるサプライチェーン攻撃)

– Regulatory environments (法規制環境)

– Cloud breaches (クラウドからの漏えい)

– Mega breaches (大規模な漏えい)

– Security investments (セキュリティに対する投資)

– Security AI and automation (セキュリティのためのAIと自動化)

– Incident response (インシデント対応)

– Threat intelligence (脅威に対するインテリジェンス)

– Vulnerability and risk management (脆弱性やリスクの管理)

– Attack surface management (アタックサーフェス管理)

– Managed security service providers (MSSPs) (セキュリティサービスプロバイダー)

あまりに調査項目が広範囲にわたっており、本稿では到底紹介しきれないので、ご興味のある方はぜひ入手してお読みいただければと思うが、本稿では特に筆者が注目した2つの調査結果をご紹介したいと思う。

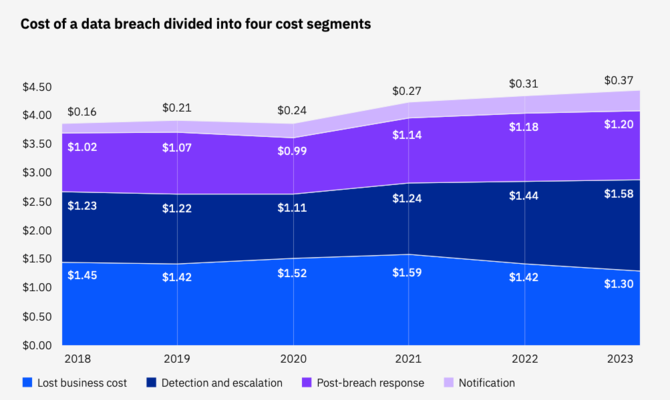

まず図1は、情報漏えいによって発生したコストの内訳が2018年からどのように変化したかを示したものである。一番下の「Lost business cost」(事業における損失)が減少傾向、その上の「Detection and escalation」(検知とエスカレーション)が増加傾向にあるのが分かる。

「Lost business cost」には、システムの停止にともなう収益の減少、顧客の喪失と新たな顧客の獲得にかかるコスト、レピュテーションの毀損、信用の減少が含まれているという。レピュテーションに関する損失を含めても、この部分のコストが減少傾向となっているのは意外であった。

一方で「Detection and escalation」には、情報漏えいが発生したことを検知するための活動に加えて、フォレンジックなどの調査活動、監査、危機管理および経営幹部や取締役とのコミュニケーションが含まれているという。これに関しては、事後調査がより複雑化していることがコスト増加の要因になっているとのことである。

一般的には、フォレンジックなどの調査活動や、経営幹部や取締役とのコミュニケーションなどに関しては、より上側に示されている「Post-breach response」(漏えいが発生した後の対応)に含まれることが多いと思われるが、これらを分けて示すことによって、事後対応コストの中で具体的に何に対するコストが増えてきたのかが分かりやすくなっているのではないだろうか。

![2022年下半期リスクマネジメント・BCP事例集[永久保存版]](https://risk.ismcdn.jp/mwimgs/8/2/160wm/img_8265ba4dd7d348cb1445778f13da5c6a149038.png)

※スパム投稿防止のためコメントは編集部の承認制となっておりますが、いただいたコメントは原則、すべて掲載いたします。

※個人情報は入力しないようご注意ください。

» パスワードをお忘れの方