2014/04/09

防災・危機管理ニュース

2.2外部からの攻撃

近年、外部からの不正アクセス・Webサイト改ざん等のサイバー攻撃が高度化しており、これを防ぐためには、さまざまなシステム対策を継続的に講じる必要がある。とはいえ、中小企業では、システム対策にかけられる人と資金が限られており、大企業と同様な対応をとることが難しいことも事実である。ここでは、コストをかけずに実施可能な対策を記載するので、参考にしていただきたい。

<対策>

①PCにはウィルス対策ソフトを必ずインストールし、常に最新版を利用するとともに、定期的にPC内のスキャンを実行する。

②OSやアプリケーションソフトのアップデートや、脆弱性を修正するためのセキュリティパッチは最新のものをインストールする。

③インターネットと内部ネットワークの境界線上にファイアウォールを設置する。

④従業員ごとにユーザーアカウントを付与し、情報のアクセス制限を行う。

⑤システムへのアクセスログを取得・保存する。

⑥個人用PCの持ち込みを禁止する。禁止できない場合は、許可制とする。

⑦業務用PCへのソフトのインストールを制限する。

⑧離席時のパスワードロックの実施、退社時の電源オフを徹底する。

⑨従業員が退職した際は、パスワードのリセットを実施し、在職者は定期的にパスワードを変更する。

⑩重要情報のバックアップを定期的に行う(週1回を推奨)。

⑪不審なサイトへのアクセスや不審なメールの対応等、従業員への定期的な注意喚起を行うとともに教育を実施する。など

3.ビジネスPCの2014年問題

3.1 2014年問題とは何か

2014年4月9日(日本時間)、世界各国で利用されてきた「Windows XP」のサポートが終了する。また、「Microsoft Office2003」ならびに「Internet Explorer6」も、同日をもってサポートを終了する。これに伴い、情報漏えい事件が多発することが懸念されており、PCの「2014年問題」と呼ばれている。

4月9日以降、これらを搭載するPCが直ちに使用できなくなるわけではないが、脆弱性を修正するための更新プログラムが提供されなくなるため、ウィルスへの感染リスクが非常に高まるとともに、周辺機器についても新たな不具合が見つかった場合、対応がとれず利用できなくなる可能性が考えられる。

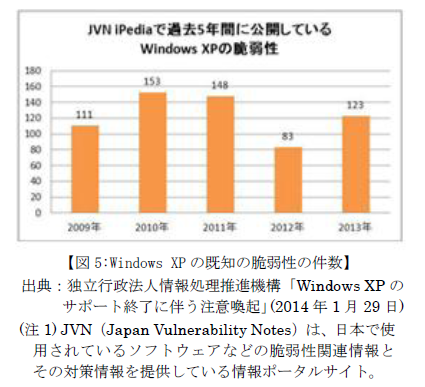

また、図5からもわかるように過去5年間において、「Windows XP」の脆弱性は継続的に発見されて

おり、今後も発見される可能性は高いと考えられる。

これらの脆弱性に対する対策を実施することなく使用し続けることは極めて危険である。

今回のサポート終了は、数年前より公表されていたが、製造業における生産管理システム・在庫管理システムや、医療現場の検査装置等の制御端末など、今もなお「Windows XP」上でしか稼働しない業務アプリケーションを利用している場合があろう。また、多数の端末を使用している場合、一度にすべての端末を新しいOSに移行することは、時間や費用の観点から非常に難しく、現時点においても、対応が完了していない企業が一定数残っているとみられている。

3.2対策

サポートが継続している後継または代替OSに移行することがベストであるが、やむをえず「Windows XP」を使用せざるを得ない場合、以下の方法が独立行政法人情報処理推進機構より公表されているので参照していただきたい。

<オフラインでの利用に切り替えられる場合>

①「Windows XP」の使用は、オフラインに限定する。

②USBメモリなど外部情報媒体の自動実行機能を無効化する等、ネットワーク以外からの攻撃リスクを低減するための対策を行う。

<オンラインで使用する場合>

①サポートが継続しているウィルス対策ソフト、マイクロソフト社の無償ツールEMET(注2)等の攻撃対策ツールを活用し、攻撃の検知・回避を行う。

②サポートが継続しているアプリケーションを最新に保ち、サポートが終了したアプリケーションは代替アプリケーションに切り替える。

(注2)EMET:マイクロソフト社が提供しているWindows用の脆弱性緩和ツール。

上記の対策以外に、Windows XPから新しいOSへの移行をサポートする上で、現システムの延命サービスを提供している企業もあるので、各社においてベストな対策を検討のうえ選択することをお勧めする。

4.おわりに

2001年の発売開始後、十分な性能と安定性により使用され続けてきたWindows XPのサポート期間が終了を迎え、まだWindows XPを使用している企業のシステム担当者の中にはどのように対応するか頭を悩ませている方もいるのではないかと思われる。

ウィルス感染については、インターネットに接続されたWindows XP端末に目が行きがちだが、複合機、テレビ会議システムや防犯カメラ等がインターネットに接続されている場合においても、ウィルス感染や攻撃の道具として利用されるなどの問題が発生する可能性がある。企業によっては、システム端末と複合機等の什器備品の担当部門が違うことから、それぞれの部門で万全な対策を講じていると思っていたにも関わらず、セキュリティホールが発見されることも考えられるので、注意したい。

一方で、システム対策に力を入れ、不正アクセスを防止できる体制を構築したとしても、ヒューマンエラーによる情報漏えいを防ぐことができなければ、企業としての信用を維持することはできない。個人情報や重要情報などの漏えい事件に巻き込まれないよう、投入できる人的・物的資源も踏まえながら、情報漏えい防止の観点からの自社の弱点を分析したうえで、外部による情報漏えい対策と内部からの情報漏えい対策の双方をバランスよく講じることが重要である。

[2014年4月発行]

【お問い合せ先】

(株)インターリスク総研 事業リスクマネジメント部 事業継続マネジメントグループ

TEL.03-5296-8914

http://www.irric.co.jp/

転載元:株式会社インターリスク総研 InterRisk Report No.14_004

インターリスク総研

- keyword

- ITセキュリティ

防災・危機管理ニュースの他の記事

おすすめ記事

-

-

中澤・木村が斬る!今週のニュース解説

毎週火曜日(平日のみ)朝9時~、リスク対策.com編集長 中澤幸介と兵庫県立大学教授 木村玲欧氏(心理学・危機管理学)が今週注目のニュースを短く、わかりやすく解説します。

2026/02/17

-

-

-

-

-

今年の夏は大規模停電のリスク大?

今年の夏、東京電力管内を中心に電力不足が懸念されています。需要に対する供給力の余裕を示す「予備率」が1パーセントを切る見通しで、もしそこで突発的な発電所の事故や故障が起きれば予備率はさらに低下、マイナスに陥りかねません。大規模停電のリスクについて、東京電機大学名誉教授の加藤政一氏に聞きました。

2026/02/12

-

-

-

海外危機管理マニュアルの作成が急務

海外に社員を送り出す企業にとって、緊急事態が発生した際の対応体制は必須。どんなに現地に慣れたベテランでも、自分の身を守り切れない事態は起き得ます。ましてや現在は安全保障上の国家対立が深まり、東アジアの緊張も高まっている時代。海外危機管理サービスを手がける安全サポートの有坂錬成代表取締役に、海外進出企業が取り組むべき対策を聞きました。

2026/02/05

![2022年下半期リスクマネジメント・BCP事例集[永久保存版]](https://risk.ismcdn.jp/mwimgs/8/2/160wm/img_8265ba4dd7d348cb1445778f13da5c6a149038.png)

※スパム投稿防止のためコメントは編集部の承認制となっておりますが、いただいたコメントは原則、すべて掲載いたします。

※個人情報は入力しないようご注意ください。

» パスワードをお忘れの方