2011/09/25

誌面情報 vol27

今や事業中断の最大のリスク!?

株式会社サイバーディフェンス研究所 上級分析官 名和利男氏

2001 年の米国同時多発テロ以降、先進国を脅かす新たな脅威として急浮上してきたのがサイバーテロリズムだ。それまで“サイバーテロ”という言葉自体、あまり聞き慣れないものだったが、9.11 では、実際の被害こそなかったものの、一般市民も含めてその脅威を初めて認識した。災害に負けない組織を目指すには、今やサイバーテロ対策は避けて通れない。

米国では今年5月に大統領府が「サイバー空間における国際戦略(International Strategy for Cyberspace)」を発表し、これを受け、7月には米国防総省(DoD)が「サイバー空間における活動に関する国防総省戦略(Department of Defense Strategy for Operating in Cyberspace)」を公表した。その中では、米国はサイバー空間で敵対行為を受けた場合は、攻撃国に対して武力行使することができるということが定められており、米国がサイバーテロの動向にかなり敏感になっていることが読み取れる。

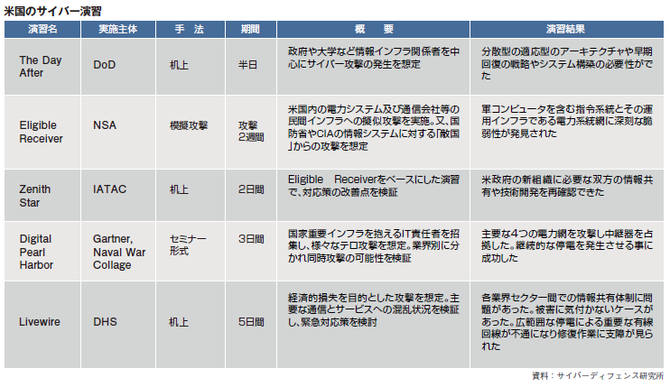

実は、米国のサイバーテロ対策は、9.11 より以前から始まっている。

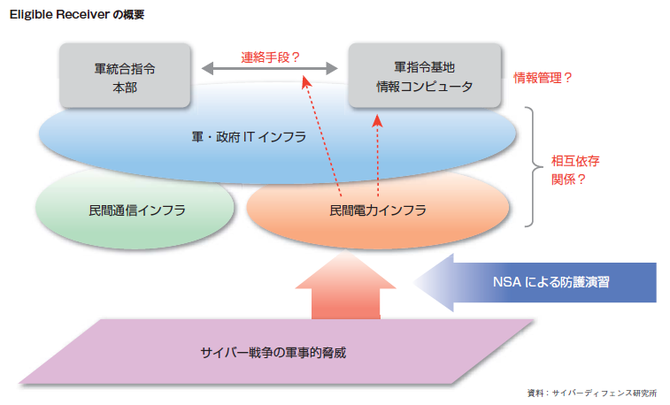

サイバー空間におけるセキュリティサービスを提供するサイバーディフェンス研究所上席分析官の名和利男氏によると、米国では1997 年6月に、DoDがエリジブル・レシーバー(Eligible Receiver)と呼ばれるサイバー戦争を想定した軍事演習を実施している。この演習では、国家安全保障局(NSA)のコンピューター専門家らが実際にハッカーチームをつくって、電力や通信インフラシステムを介して軍事ネットワークへアクセスするという試みが行われた。

「当時、米国では特に中国や旧ソビエト連邦などからのサイバー攻撃に警戒心を強めていた。中国では1989 年の天安門事件以降、中国当局より積極的に推進された、児童生徒に対する資質教育(原語:素質教育)の主要構成である徳育において、愛国主義や集団主義の習得の強化、知育において科学的精神の醸成として情報通信技術(IT)の積極的な利活用等が図られた。その他体育、情操教育、労働技術教育においても、愛国主義の定着や情報通信の利活用が顕著に見られた。その結果、必然的に現れたのが、紅客(ホンカー)と呼ばれる愛国心に燃えたハッカーおよびその集団だった」(名和氏)。

彼らの特徴は、何かしらの強いモチベーションによって、中国にとって国益となるような活動をサイバー空間で行うこと。時に、日本や欧米への攻撃をすることもその活動に含まれるとする。

2001 年には米中間の関係に一気に緊張が高まった。米軍の偵察機が中国軍の戦闘機と空中衝突し南シナ海の海南(ハイナン)島に不時着する事件が発生し中国人パイロットが行方不明に。その報復と見られるサイバーテロ攻撃「コードレッド」(レッドは中国を意味する)により、世界中にある相当数の特定コンピュータシステムがウイルスに感染した。そのプログラムは一斉にホワイトハウスの公式ウェブサイトを攻撃するように仕掛けられていたという。

その直後に発生したのがアルカイダによる9.11同時多発テロだった。

■サイバーセキュリティ国家戦略

米国では、9.11 のような武力攻撃や自然災害への備えと同様に、サイバーテロに対しても一層対策を強化することを国家戦略として決定。ブッシュ政権は2002 年9 月に米国国家安全保障戦略(U.S.National Security Strategy) を発表し、その中核の1つとして「サイバーセキュリティ国家戦略(National Strategy for a Secure Cyberspace)」を位置づけた。

セキュリティ国家戦略は、米国の重要インフラへのサイバー攻撃を防ぐこと、サイバー攻撃に対する国家の脆弱性を改善すること、そして万一、サイバー攻撃が発生した場合に回復にかかる時間を最小限にすることの大きく3つを目的としている。

同戦略では、サイバースペースの安全を確保するための重要な施策について優先順位を定め、①サイバースペースのセキュリティ確保と対応のためのシステム、②脅威や脆弱性を緩和するためのプログラム、③セキュリティ認識と訓練のためのプログラム、④政府サイバースペースの防護、⑤サイバーセキュリティの安全のための国際協力-をそれぞれ重要項目に掲げた。

名和氏は、特に重要な点として、民間セクターもこの当時から、BCP(事業継続計画)を向上させるためにサイバー演習への参画を推奨されていたことを強調する。

2003 年11 月には、官民、関係機関50 組織の参加のもと、エリジブル・レシーバーと同様な、大規模なサイバー演習「Livewire」を実施。実際にサイバーテロを行うチームと、防御を行うチームをそれぞれつくり、攻撃面と防御面の両サイドから50日間にわたり問題点を検証した。その後も、米国では、サイバーストームと呼ばれるサイバーテロ対策訓練を継続的に行っている。

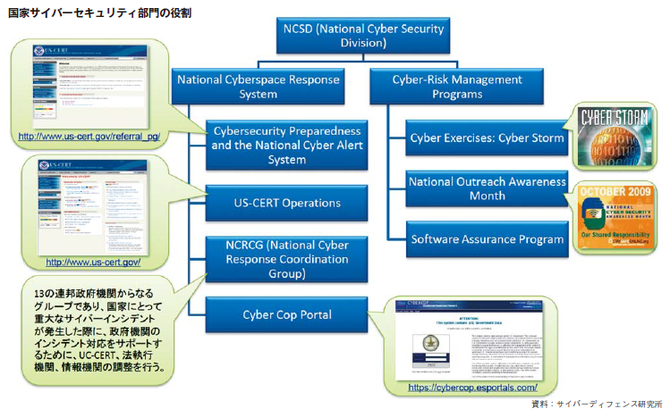

■国家サイバーセキュリティ部門の役割

これらの演習の実施主体となっているのが国土安全保障省(DHS)の核である国家サイバーセキュリティ部門(NCSD)だ。名和氏は、NCSD の役割について「専門的に活動する領域と横断的に活動する領域に分かれ、前者はセキュリティ体制やフレームワークについて、後者は演習など時々の状況に合わせた取り組みを管轄している」と説明する。

具体的には、専門的に活動する領域にはUSCERT(United States Computer Emergency Readiness Team)という連邦政府、州政府、地方自治体、民間の重要インフラ事業者などを横断した調整機関があって、サイバーテロなどが発生した場合、ここに連絡をすれば直ちに適切なレスポンスやハンドリング等を行なう体制が整えられているという。いわばサイバー空間における119 番のようなものだ。

日本にも民間領域ではJPCERT/CC、政府領域ではNISC(GSOC)など、似た機関があるが、名和氏によれば、日本の調整機関は、それぞれの領域ごとに点在しており、全体的に見ると分散化傾向にある点で米国と異なるという。

US-CERT ではまた、現在サイバー脅威のレベルがどのくらいなのかを評価し、各レベルで政府機関が何をしなくてはいけないか、どこに対して情報を伝えるかまでを細かく定めているという。名和氏によると、韓国や中国、オーストラリアにもこうした仕組みがあり、日本でそれが十分であるとは言い難いとする。

このほか、連邦政府から地方政府および重要インフラ事業者まで迅速かつ円滑に情報共有できる仕組みが整いつつあり、サイバー犯罪の共通データベースなども構築されているという。

一方、横断的に活動する部門は、先に紹介したサイバー演習や教育のプログラムを提供。情報月間など意識啓発のイベントなども行う。

■近年の動向

こうした取り組みにより、米国ではサイバーテロによる大規模な被害を防いできたが、名和氏は「2006 年ぐらいから情勢は変化している」と指摘する。ここ数年、これまでとは異質のサイバー攻撃が世界中で頻発しているというのだ。その特徴は、既存のセキュリティ対策が有効に働かない、あるいはサイバー攻撃を受けていること事態に気づきにくくなってきていることだとする。

いくつかの具体事例を名和氏に紹介してもらった。

まず、2008 年に米国防省の軍事機密を扱うコンピューターネットワークが、コンピュータワームに感染し、他国がコントロールするサーバに内部データが転送される状態が作られていたことが発覚した。

09 年には米国の政府主要機関のウェブサイトに対する大規模なDDoS 攻撃が発生。時間の経過とともに、米国の大手企業のウェブサイトも標的になっていった。DDoS 攻撃とは、ボットネットと呼ばれる悪意のある攻撃者によって構築された不特定多数のパソコンから、インターネット経由の遠隔操作によって一斉に特定のサーバにデータを送りつけてパンクさせ、ウェブサイトのサービスを不能にする攻撃のこと。この問題は韓国にも飛び火し多くのウェブサイトが被害にあい、最終的には、攻撃に加担してしまっていた韓国国内の不特定多数のパソコン内のデータが一部破壊されるという被害が報告された。

さらに同年後半には、グーグル等、米国有名IT企業の内部情報の搾取を目的としたサイバー攻撃が発生。2011 年には大手石油、エネルギー、石油化学会社がサイバー攻撃を受け、それぞれ社内の機密情報が搾取された可能性があることが発表されている。

そして、日本もその標的になることを示唆したのが、今年4月に発生した、1億件以上の個人情報が漏えいするという史上最悪の個人情報漏えい事件となったソニーへのサイバー攻撃だ。

名和氏によると、ソニーの問題は、ゲーム機「プレイスステーション3」の不正利用ユーザーとソニーの間に確執が起きたことが原因となった。ソニーは、不正プログラムをウェブサイトで公開した米国人ハッカーを提訴し、さらに不正が判明すればプレイステーションネットワークの接続を停止し、オンラインプレイを不能にし、さらにアカウントが強制削除されるという強硬手段に出た。こうした強硬手段に堪忍袋の緒が切れ、ソニーがハッカーのターゲットになったと見ることができるという。

■ブラックマーケットの成長

サイバー攻撃が高度化している背景にあるのがブラックマーケットの成長だ。ブラックマーケットでは、インターネットの不正利用などにより個人情報を売買したり、マルウェアと呼ばれるコンピューターウイルスやワームなど悪意の持ったプログラムを売買する活動が行われている。その構造は複雑で、例えば単にボットネットを増やすマルウェアを開発することを生業としている者もいれば、それを買い取って不正に利用する者、さらにはそうしたプログラムによって搾取した個人情報を売るなど様々な悪質なビジネスが繰り広げられているという。

中には「サイバー攻撃代行サイト」なるものも登場し、一般のユーザーでも、そこに依頼することで特定のライバル企業にサイバー攻撃を仕掛け、ウェブを麻痺させるなど営業妨害を行うことができるとする。

不正プログラムは、一般のウイルス対策ソフトなどでは検知できないものも多く、そうしたものほどブラックマーケットで高く取り引きされているようだ。それ故、こうした攻撃を防ぐことは、かなり難しいと名和氏は指摘する。

■有効な対策無し

サイバー攻撃を防ぐ対策はないのか。

例えばDDoS 攻撃にあった場合は、平常時にせいぜい数百件ぐらいしかないアクセス数が、一気に何千万単位に跳ね上がり、サーバがすぐにパンク、つまり外部からは見られなくなる。不特定多数のボットに感染しているPC がインターネットを介した遠隔操作により、一斉に特定のサーバにアクセスするためだ。ちなみに、日本だけでも40 ~ 50 万台、3~4台に1台のPC がボットに感染しているという調査結果もある。

対策としては、サーバを数千万件のアクセスに耐えうるものに変えるか、主なアクセス源を見極めて、何か防御を行うぐらいしかないが、いずれにしても莫大な費用がかかる。

個人のPC をマルウェアの感染などから防ぐのも困難だ。攻撃者はメールサーバに入り込み、メールの差出人や宛先の関係まで把握し、あたかも知人を装った形でメールを送りつけてくるため、知らずにメールを開いてしまう。また、USB に感染し、そのUSB を介して他のPC に感染するなどあらゆる方法で感染が広がっていくとする。さらに、東日本大震災など大きな事象が起これば、興味をそそる内

容で、例えば「福島第一原発未公開映像」などのメールを送りつけてくる。

迷惑メールは、不特定多数をねらったものばかりではなく、最近では「標的型攻撃メール」といって、特定の重要な情報を持っている者に対して攻撃をしかける方法が増えているという。フェイスブックやツイッターなど、いわゆるソーシャルネットワークでの書き込みなどら、組織で重要な情報を扱っている人間を特定し、そのPC に対して標的型攻撃メールを送りつけてくるというのだ。

■企業の対策

企業はどう対処すべきか。

名和氏は、まず自組織に影響する可能性があるサイバー脅威の把握と理解に関する意識決定が可能な役員CISO(Chief Information Security Offi cer)を設置することを推奨する。ソニーがサイバー攻撃への対策が遅れたのもCISO が不在だったからとの見方もある。名和氏は「もしCISO がいれば、プレイステーションの改造プログラムが出回った段階で環境の変化に応じた対策が打てたはず」と語る。

2点目として、CISO や経営層が、サイバーテロの脅威がどのような動向になっているのか、IT 担当者に任せるのではなく、自分の目で見て認識することを挙げる。最近では、IT と業務のプロセスが一体になっているので、経営の観点からIT リスクによる業務への影響を認識しない限り、適切な判断・対応はできないとする。

3点目は、なるべく多くの情報を得ること。メディアを通じた情報は限られているため、できればサイバー攻撃に遭っている、あるいは過去に遭ったことのある当事者に直接連絡を取ることを名和氏は勧める。その際、その当事者にとっても参考になるような情報を提供し合える関係を日常的に構築しておくことが大切だとする。実際に、サイバー空間では、すでに国内外で、さまざまな相互援助を行う機関が立ち上がっている。国内でも主要企業を中心にCSIRT(Computer Security Incident Response Team)が急ピッチで作られ、日常的にサイバーテロなどに対する情報交換を行っている。

4点目は、攻撃経路における適切なセキュリティ対策を実装すること。今のサイバー攻撃はサーバをねらって終わるのではなく、サーバを介して重要な情報を持っているPC にたどりつきデータが抜き取られることも多い。名和氏は「重要なことは、どこで気付くか。気付いた時の適切な対処方法をしっかりと決めておかなくては被害は広がり続ける」と警告する。

多くの企業は、情報セキュリティはIT 部門が担当しているか、すべて外注しているか、あるいは誰も担当していないかに分かれる。組織内で共通認識のもと、対応に当たるためにもCISO の存在が不可欠と名和氏は強調する。

最後に名和氏は、サイバー攻撃は、自然災害のように偶発的に起きるものではなく、人間の意思とそれにもとづく行動によって発生するものであることを見逃してはならないとする。一般的にサイバー脅威の発生の予測は難しいとされているが、これまでのさまざまなサイバー脅威に関する観測や分析の結果をみると、事前に攻撃が呼びかけられていたものに限っては、攻撃者にとっての「合理的な理由」が存在することが多いようだ。CISO やCSIRT がその合理的な理由を可能なかぎり事前に察知し、理解することによって、サイバー脅威の発生予測をある程度ではあるが高めることが期待できるという。

誌面情報 vol27の他の記事

おすすめ記事

-

-

-

-

-

今年の夏は大規模停電のリスク大?

今年の夏、東京電力管内を中心に電力不足が懸念されています。需要に対する供給力の余裕を示す「予備率」が1パーセントを切る見通しで、もしそこで突発的な発電所の事故や故障が起きれば予備率はさらに低下、マイナスに陥りかねません。大規模停電のリスクについて、東京電機大学名誉教授の加藤政一氏に聞きました。

2026/02/12

-

-

中澤・木村が斬る!今週のニュース解説

毎週火曜日(平日のみ)朝9時~、リスク対策.com編集長 中澤幸介と兵庫県立大学教授 木村玲欧氏(心理学・危機管理学)が今週注目のニュースを短く、わかりやすく解説します。

2026/02/10

-

-

海外危機管理マニュアルの作成が急務

海外に社員を送り出す企業にとって、緊急事態が発生した際の対応体制は必須。どんなに現地に慣れたベテランでも、自分の身を守り切れない事態は起き得ます。ましてや現在は安全保障上の国家対立が深まり、東アジアの緊張も高まっている時代。海外危機管理サービスを手がける安全サポートの有坂錬成代表取締役に、海外進出企業が取り組むべき対策を聞きました。

2026/02/05

-

リスク対策.PROライト会員用ダウンロードページ

リスク対策.PROライト会員はこちらのページから最新号をダウンロードできます。

2026/02/05

![2022年下半期リスクマネジメント・BCP事例集[永久保存版]](https://risk.ismcdn.jp/mwimgs/8/2/160wm/img_8265ba4dd7d348cb1445778f13da5c6a149038.png)

※スパム投稿防止のためコメントは編集部の承認制となっておりますが、いただいたコメントは原則、すべて掲載いたします。

※個人情報は入力しないようご注意ください。

» パスワードをお忘れの方