2018/12/19

防災・危機管理ニュース

サイバーセキュリティ製品を開発・販売する米国のパロアルトネットワークスは18日、東京都千代田区の日本法人で記者ブリーフィングを開催した。同社の脅威調査専門チーム「Unit 42」でスレッドインテリジェントアナリストを務める林薫氏が、日本国内外の今年のサイバー攻撃の振り返りと2019年の脅威予測を解説した。

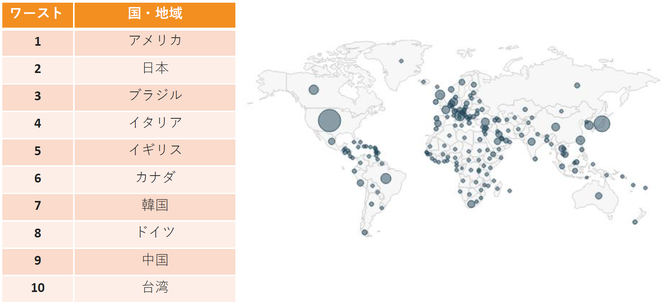

世界150カ国以上でサービス展開する同社が、サービス提供を通じて得たビッグデータを基に分析を行った。これによると同社が1~11月末までに検出したサイバー攻撃を分析したところ、国地域別の攻撃検出数は、世界規模で展開するICT企業が集まる米国が最も多く、次いで日本が2番目に多いことがわかった。

3位ブラジル、4位イタリアと続いた。日本に対する攻撃が多い理由として、林氏は「日本、ブラジル、イタリアの3カ国では、それぞれサイバー犯罪者によるばらまき型攻撃が年間を通じて発生している」と説明した。産業別検出数では、ハイテク、専門・法律サービス、教育、卸・小売の順に多かった。

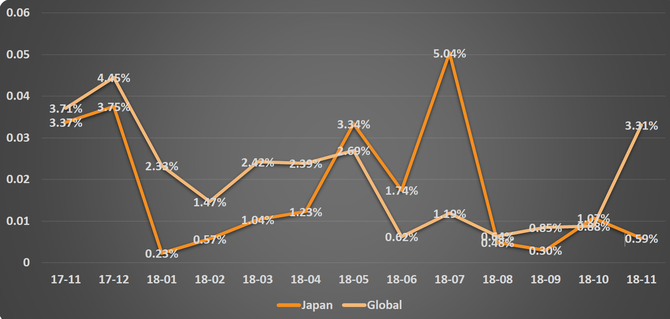

また全分析セッション中における、未知マルウェアの割合については、時期によって短期的変動はあるものの、年間平均では世界が2%、日本が1.7%とほぼ一定比率を保っているとした。

文書ファイル攻撃が8割超に

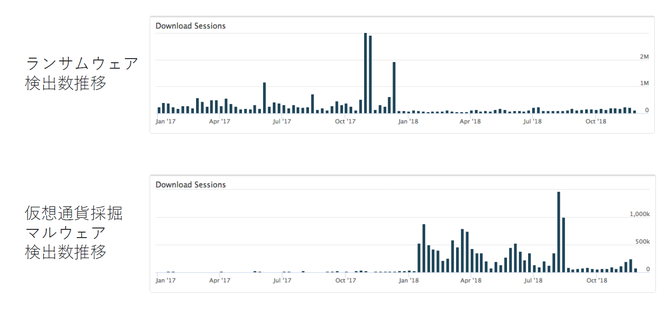

今年多く見られた攻撃として、「文書ファイルを使ったビジネスメール詐欺」「ランサムウェアから仮想通貨採掘への移行」「商用マルウェアを使ったビジネスメール詐欺」の3点を挙げた。

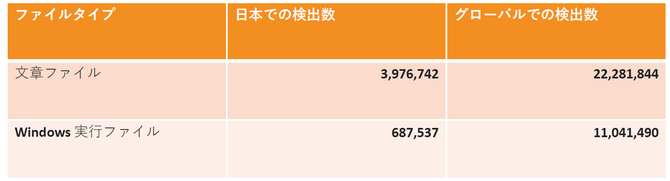

ビジネスメール詐欺については、かつて「.exe」形式の実行ファイルをメール添付するものが主流だったが、2017年以降はマイクロソフトのWordやExcelなどOffice文書ファイルに埋め込まれたマルウェアが急増してていると指摘。日本国内においては、1~11月までにメールで検出されたマルウェアのうち、文書ファイル形式が85%を超え、実行ファイル形式の6.1倍に達し、世界と比較しても比率が突出していることがわかった。

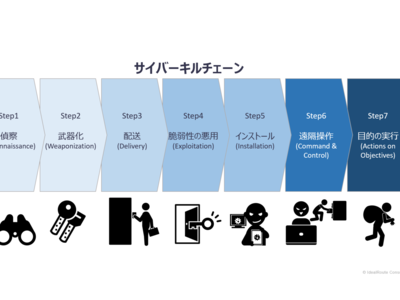

また攻撃手法も、特定企業のネットワークに侵入後、長期間潜伏して社内メールの文脈を読み込み、決済権のある社員に偽の請求書を送付するなど、巧妙化が進んでいるという。

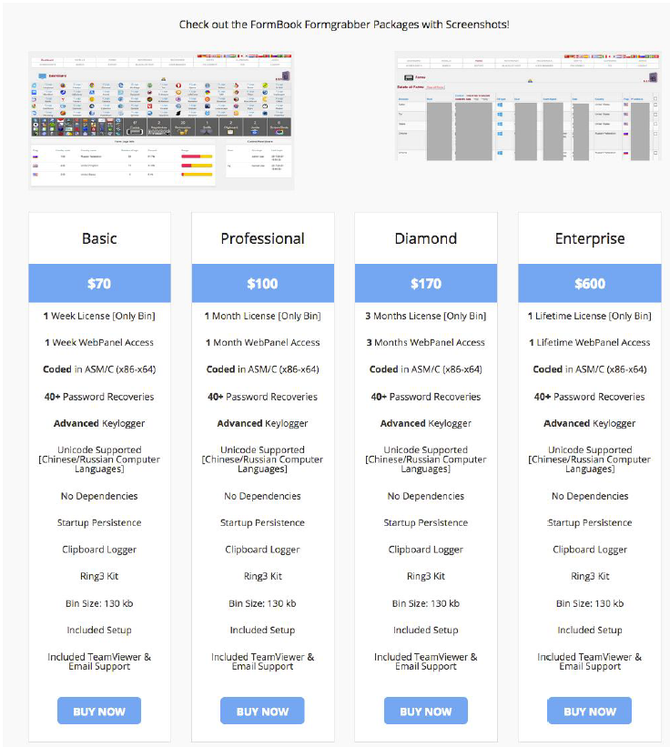

またサイバー攻撃の産業化が進んだことで、低価格や無料で入手可能な商用マルウェアを利用してビジネスメール詐欺を企む例が増えているとした。例えば「FormBook」というサイトでは、1週間に70ドル(約7800円)を払えば、誰でも加工済みの未知マルウェアを手に入れることができ、攻撃を仕掛けることができてしまうという。

また新たな傾向として、仮想通貨の市場価値がピークに達した2017年末から今年にかけて、ランサムウェア攻撃と仮想通貨採掘で検出数が逆転していることから、林氏は「ランサムウェア攻撃から仮想通貨採掘への移行している」と分析した。仮想通貨採掘は、直接的に企業に金銭的被害を受けるわけではないが、感染したPC端末のCPUやメモリを勝手に使われることでPCの作業効率が落ちるほか、同様の侵入口から新たな攻撃を仕掛けられるリスクも高まる。

日本で国際イベント集中、標的に注意

2019年の脅威予測についても発表した。2019年の傾向として林氏は、「仮想通貨を狙った攻撃の継続」「日本の重要インフラを狙った破壊型攻撃」「『見えない攻撃』の拡大」「流出した個人情報の悪用」「クラウド利用による事故被害の増加」の5点を挙げた。

とくに「見えない攻撃の増大」については、エンドポイント側からファイルスキャン検出を回避する「ファイルレス攻撃」が増加すると予測。同時に今後はネットワーク側からも、攻撃自体にSSL/TLSの暗号化が掛ける、画像データに悪意のあるコードを埋め込む、コンテンツの共有・公開サイトから暗号化した悪意データを配信する、など新たな検出回避手法が開発されていくことを警戒した。

また2019~2020年にかけて、日本ではラグビーワールドカップや東京オリンピック・パラリンピックなど世界中が関心を集める大規模イベントが多数開催される予定であることから、林氏は「ハクティビスト(政治的な目的をもってハッキング行為を行う者)が活動する動機は多い」として、国内の重要インフラ事業者を中心に、サプライチェーンを含めたセキュリティ強化や、代替バックアップを持つなどBCP(事業継続計画)の構築を呼びかけた。

■Unit42チームのブログはこちら

https://www.paloaltonetworks.jp/company/in-the-news/2018/2018-playback-2019-prediction.html

(了)

リスク対策.com:峰田 慎二

- keyword

- サイバー攻撃

- パロアルトネットワークス

防災・危機管理ニュースの他の記事

おすすめ記事

-

今年の夏は大規模停電のリスク大?

今年の夏、東京電力管内を中心に電力不足が懸念されています。需要に対する供給力の余裕を示す「予備率」が1パーセントを切る見通しで、もしそこで突発的な発電所の事故や故障が起きれば予備率はさらに低下、マイナスに陥りかねません。大規模停電のリスクについて、東京電機大学名誉教授の加藤政一氏に聞きました。

2026/02/12

-

-

中澤・木村が斬る!今週のニュース解説

毎週火曜日(平日のみ)朝9時~、リスク対策.com編集長 中澤幸介と兵庫県立大学教授 木村玲欧氏(心理学・危機管理学)が今週注目のニュースを短く、わかりやすく解説します。

2026/02/10

-

-

海外危機管理マニュアルの作成が急務

海外に社員を送り出す企業にとって、緊急事態が発生した際の対応体制は必須。どんなに現地に慣れたベテランでも、自分の身を守り切れない事態は起き得ます。ましてや現在は安全保障上の国家対立が深まり、東アジアの緊張も高まっている時代。海外危機管理サービスを手がける安全サポートの有坂錬成代表取締役に、海外進出企業が取り組むべき対策を聞きました。

2026/02/05

-

リスク対策.PROライト会員用ダウンロードページ

リスク対策.PROライト会員はこちらのページから最新号をダウンロードできます。

2026/02/05

-

-

-

-

![2022年下半期リスクマネジメント・BCP事例集[永久保存版]](https://risk.ismcdn.jp/mwimgs/8/2/160wm/img_8265ba4dd7d348cb1445778f13da5c6a149038.png)

※スパム投稿防止のためコメントは編集部の承認制となっておりますが、いただいたコメントは原則、すべて掲載いたします。

※個人情報は入力しないようご注意ください。

» パスワードをお忘れの方