デジタルリスクの地平線 ― 国際的・業際的企業コミュニティの最前線

これまで三回にわたって、船(企業)が揺れるなかでのサイバーセキュリティ戦略や戦術の留意点を見てきました。ある意味で、揺れは航海には付き物ですから、そもそも平時の情報セキュリティだけではサイバーセキュリティは乗り切れない、という言い方もできるかもしれません。

非常時が常態と理解してしまえば、紛争時に向けたサイバーセキュリティ演習をやっていないのであれば、経営の善管注意義務の視点からすれば、不作為があったと指弾されても仕方ないのかもしれません。

そこで今回は、シリーズの最後として、サイバーセキュリティ演習の要点を整理した上で、今後に残る課題を見つめてみたいと思います。まずは、世界経済フォーラムに寄稿されたSteve Durbinの論考から見ていくことにします。

(ここから引用)

紛争時のサイバーインシデント対応計画を検証するための6つのステップ

June 22, 2022

SOURCE: World Economic Forum

By Steve Durbin

ISF Chief Executive

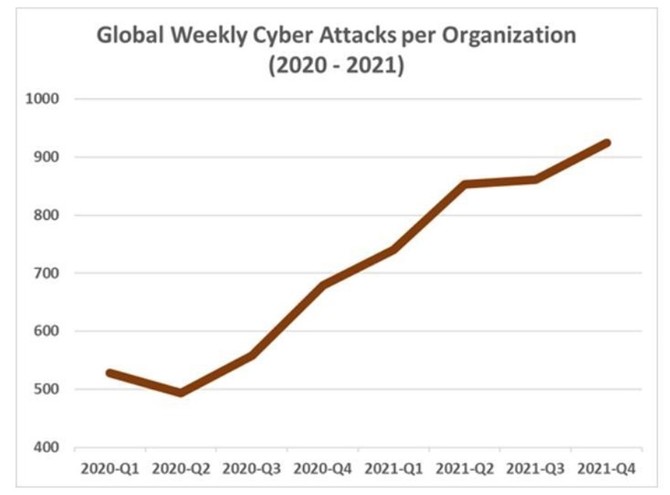

サイバー攻撃は政府や企業にとって広域的なリスクとなっています。

ロシアのウクライナ侵攻のような紛争時には、こうしたリスクは増幅されます。

ここでは企業のサイバーインシデント対応能力を評価する際に考慮すべき重要なポイントを紹介します。

サイバー攻撃による損失、混乱、そして被害は、政府にとっても企業にとっても同様に大きなリスクとなっています。このようなリスクは、紛争や情勢不安の際に著しく増大しますが、ロシアによるウクライナへの侵攻などはその典型例です。最悪の事態が発生した場合には、サイバーインシデント対応計画によって、リソースを動員し、攻撃を封じ込め、被害を軽減し、復旧を早めることができます。

しかしながら、紙上での計画だけでは決して十分ではなく、また実際の実践に置き換えられるものではありません。サイバー訓練は、繰り返し実施し、徹底的にテストを行い、現実社会に適合するように最適化する必要があります。例えば、学校での消防訓練と同じように、ベルが鳴ったら、全員が自分の役割を自覚していなければなりません。

サイバーインシデント対応能力

自社のサイバーインシデント対応能力を評価する際に、企業として考慮すべき重要な事項を以下に列挙します。

1. 目標の明確化

具体的なプロセスそのものに取り掛かる前に、企業はこのテストの目標と成功基準を明確にしておく必要があります。すべての演習を通じて、理想的には2つの大事な成果を得ることが求められます。

1つめは、サイバーインシデント対応計画が成功する可能性が高いかどうかを明確に理解すること、そして2つめは、直ちに対処しなければならない致命的な欠陥を洗い出すことができること、です。加えて、企業は、テストの項目として、新たに買収した事業や、特定のシステムまたはインフラ、ランサムウェアなどの特定の攻撃シナリオなど、対応計画のさまざまな局面を含めなければなりません。

2. 目標に合致した演習方法の選択

企業は、現実の物流面や業務面での制約条件を考慮し、設定した目標を検証するための演習方法を選択する必要があります。例えば、机上演習(例:計画書に記載された人に電話をかけ、電話番号が通じるか確認する)、フィッシング模擬演習(従業員に対してフィッシング攻撃を仕掛け、彼らが詐欺に気づき、報告するかどうかをテストする)、パスワードやその他の不審な要求、レッド/ブルー/パープルチームに分かれた演習(サイバー攻撃を模擬的に行い、システムに侵入できるか、防御は想定通りに機能しているかをテスト)、ウォーゲーム(企業の防御とサイバーへの備えをテスト)、並行処理テスト(復旧したシステムが稼働するか、主要プロセスをサポートできるかをテスト)、切り替えテスト(主要システムを切り離して、二次システムが想定通りに機能するかチェック)などがあります。

3. 適切な演習対象の選定

目標を満たすために演習を行うには、適切な対象の組み合わせを見極めることが重要になります。対象としては、特定のビジネスアプリケーション、サーバーやワークステーションなどの物理的な資産、仮想インフラ、クラウドインフラ、リモートビジネス拠点やリモートワークの従業員などを挙げることができます。また、サプライチェーン・パートナーをテスト演習の一部に加えることも意味があるかもしれません。例えば、マネージドサービスのプロバイダーに対する攻撃を模擬的に行うなどです。危機対応には経営陣が欠かせないため、経営幹部をターゲットにしたシミュレーションも考えられます。

![2022年下半期リスクマネジメント・BCP事例集[永久保存版]](https://risk.ismcdn.jp/mwimgs/8/2/160wm/img_8265ba4dd7d348cb1445778f13da5c6a149038.png)

※スパム投稿防止のためコメントは編集部の承認制となっておりますが、いただいたコメントは原則、すべて掲載いたします。

※個人情報は入力しないようご注意ください。

» パスワードをお忘れの方