2017/05/12

ランサムウェアと最新セキュリティ情報

2020年になるとIoTデバイスが普及し、それ自体がDDoSの温床になると予想できます。気づかず自分のデバイスが攻撃を仕掛けている可能性も十分考えられます。IoTデバイスでTelnetやSNMPが不要であれば全て無効に設定し、脆弱性のパッチが出たらすぐ当てる。これが基本的な対応になります。

今、民間企業に求められる対策を整理しながらお伝えします。これまでのIT対策とサイバーセキュリティとの間に大きな違いがあります。それは、IT対策は情報資産を守る観点からIT部門を中心とした対応で済んでいたのに対し、サイバーセキュリティは企業のビジネスとブランドに直結するので経営層も巻き込んだ全社的な対応が不可欠です。セキュリティ統括部門を設置する企業も非常に増えてきています。

我々への問い合わせで多いのは、現状診断と演習です。これまでも情報セキュリティを強化してきた中でさらに監督官庁などからサイバーセキュリティの強化を求められ、もう一段上のステップアップにはどこを強化すればいいのか具体的に知りたいという問い合わせです。そこで現状診断となります。

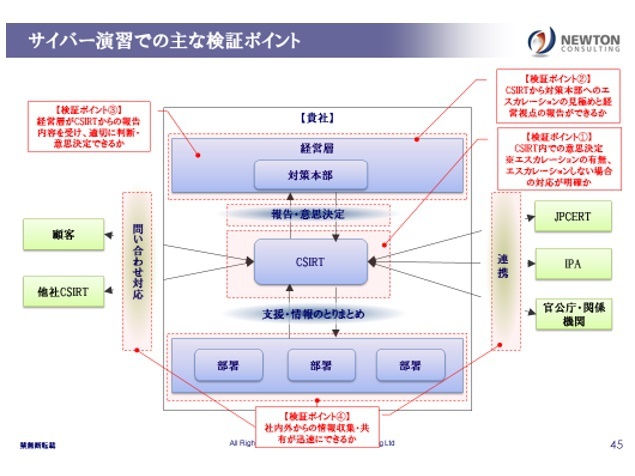

演習の要望が高いのは、CSIRTの設置が求められ、自力で組織してはみたもののインシデント時に機能するのかわからないからです。

現状診断のときに目安にするのが3つのポイントです。1つは導入されているセキュリティ製品。アンチウィルスソフトやファイアウォールは当然ですが、IDSやsandbox、SIEMなど利用しどんなルールで運用しているのか。2つにエスカレーションルール。インシデントが起きたときに誰を責任者にし、経営層のどこまで伝えるのかを決めた基準です。3つに実行力です。実際に脆弱性診断やパスワードポリシーを確認したりします。

もう少し詳しく話すとこの3つのポイントを経営層の関与、特定、防御、検知、対応、評価の6フェーズをたどりながら確認していきます。今、力点を置こうと言われているのは検知や対応や復旧で勝負のエリアは水際の防御ではない。侵入されたときにいかに早く検知し、いかに被害拡大を防ぐか。そのためのルールや実際の運用を確認します。

我々がサイバーセキュリティの評価の参考にするのが、国内外のガイドラインやフレームワークです。日本でも経産省が「サイバーセキュリティ経営ガイドライン」、米国でもSANSというセキュリティ教育機関が「Critical Security Control」を公表しています。これらを見ると技術的な部分を含め非常に役立ちます。

続いてサイバーセキュリティの演習について。まずはしっかりと演習範囲を決めます。参加者や発生したときに時間スケール、対象システムなどを決めていきます。次にマニュアルの習熟度アップを狙うのか対応力向上を目指すのか、目的を明確にさせます。そして、演習方法を決め、標的型攻撃にするのかDDoSにするのか具体的なシナリオを設定していきます。

演習の研修ポイントは以下の4つ。

② CSIRTから対策本部へのエスカレーションの見極めと経営視点の報告ができるか

③ 経営層がCSIRTからの報告内容を受け、適切に判断・意思決定できるか

④ 社内外からの情報収集・共有が迅速にできるか。

例えばこんな演習シナリオがあります。ある社員からPCが頻繁にフリーズするとIT部門に連絡が来た。調べるとディスク領域が非常に圧迫されている。拡張子が不審なファイルが見つかる。さらに調査するとタスクスケジューラに不審なプロセスが見て取れる。どうも外部と通信している。どうも通信している先はC&Cサーバーかもしれない。すでに情報が抜かれている可能性がある。そのときどう対応するかを急に投げかけます。そして選択肢3つ挙げます。

Bは一部のみ止める。

Cはにとりあえず止めないで詳細調査する。

それぞれチェックポイントがあり、例えばAを選んだ方にはインターネットを全部止めたときに誰がどれほど困るか。仕事にならないと言ってきた人たちにどう対応するかといったもの。

そもそもインターネット止めるのは大きな決断です。その決断するのは誰か、その人はいつもオフィスにいるのか、といった演習を実施します。これは簡単に実施できる机上演習ですが、演習にも様々な進め方があります。都度、範囲、目的、手法を明確にして、その組織にあった演習手法を選択して実施することが重要です。

(了)

ランサムウェアと最新セキュリティ情報の他の記事

おすすめ記事

-

-

-

-

-

今年の夏は大規模停電のリスク大?

今年の夏、東京電力管内を中心に電力不足が懸念されています。需要に対する供給力の余裕を示す「予備率」が1パーセントを切る見通しで、もしそこで突発的な発電所の事故や故障が起きれば予備率はさらに低下、マイナスに陥りかねません。大規模停電のリスクについて、東京電機大学名誉教授の加藤政一氏に聞きました。

2026/02/12

-

-

中澤・木村が斬る!今週のニュース解説

毎週火曜日(平日のみ)朝9時~、リスク対策.com編集長 中澤幸介と兵庫県立大学教授 木村玲欧氏(心理学・危機管理学)が今週注目のニュースを短く、わかりやすく解説します。

2026/02/10

-

-

海外危機管理マニュアルの作成が急務

海外に社員を送り出す企業にとって、緊急事態が発生した際の対応体制は必須。どんなに現地に慣れたベテランでも、自分の身を守り切れない事態は起き得ます。ましてや現在は安全保障上の国家対立が深まり、東アジアの緊張も高まっている時代。海外危機管理サービスを手がける安全サポートの有坂錬成代表取締役に、海外進出企業が取り組むべき対策を聞きました。

2026/02/05

-

リスク対策.PROライト会員用ダウンロードページ

リスク対策.PROライト会員はこちらのページから最新号をダウンロードできます。

2026/02/05

![2022年下半期リスクマネジメント・BCP事例集[永久保存版]](https://risk.ismcdn.jp/mwimgs/8/2/160wm/img_8265ba4dd7d348cb1445778f13da5c6a149038.png)

※スパム投稿防止のためコメントは編集部の承認制となっておりますが、いただいたコメントは原則、すべて掲載いたします。

※個人情報は入力しないようご注意ください。

» パスワードをお忘れの方