2021/09/14

海外のレジリエンス調査研究ナナメ読み!

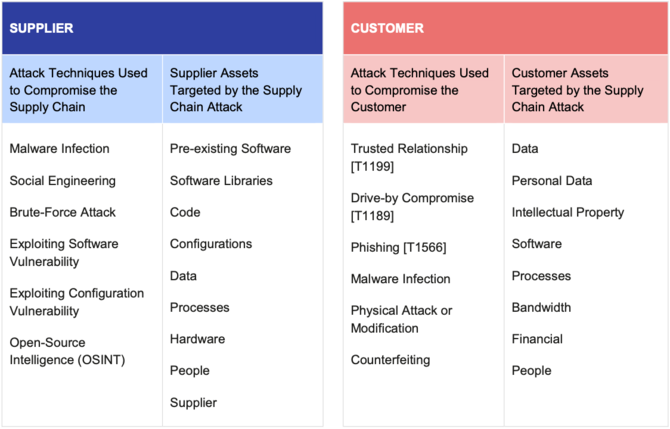

なお、図2は本報告書で提案されている、サプライチェーン攻撃の分類法(taxonomy)である。まず、サプライチェーン攻撃には必ずサプライヤー(SUPPLIER:最初に侵入される側)と顧客(CUSTOMER:最終的に侵入したい標的)の2者があることを踏まえて、図が左右に分けられている。そして、それぞれに対してどのような攻撃手法を使って侵入(Compromise)したか、どのような資産(Assets)を狙ったか、という観点で分類することが提案されている。

ここで、サプライヤーと顧客との間で、攻撃手法や資産の内容が若干異なることにご注意いただきたい。まず、サプライヤーに対する攻撃手法に関しては、ブルートフォース攻撃や、ソフトウエアの脆弱(ぜいじゃく)性を利用する方法、公開情報から侵入の手がかりとなる方法を見つける方法(Open-Source Intelligence)などが含まれているが、顧客の方にはこれらのような(ある意味で初歩的な)攻撃手法に対しては既に対策済みであると想定されているため、これらが書かれていない。

また、攻撃を仕掛ける側の目当ては顧客組織にあるデータや知的財産(Intellectual Property)、金銭などであり、サプライヤーからこれらを取得しようとは思っていない。したがってサプライヤー側の資産の中で狙われているのは、マルウエアなどを侵入させるために役立ちそうなソフトウエアやコード、顧客のネットワークに侵入する手がかりとなるデータなどである。

本報告書にはサプライチェーン攻撃の事例が24件掲載されているが、個々の事例に対して、図1のような関係図とともに、図2の各列(4つの要素)の中でどれが該当するのかが示されている。実際にどのような攻撃が行われているのかが分かりやすいし、それぞれの例を自社とサプライヤー(もしくは自社と顧客)に置き換えて考えてみると、自社がこのような攻撃を受けるリスクや、自社がとるべき対策など、具体的にイメージできるのではないだろうか。

また、個々の事例などに関する情報が掲載されている外部のウェブサイトのリンクも多数掲載されており、この報告書を足がかりにして、より詳細な情報にアクセスできるという意味でも、使い勝手の良い報告書である。

このような調査分析結果を踏まえて、本報告書の「7. RECOMMENDATIONS」というセクションには、顧客側およびサプライヤー側で実施すべきことが、3ページにわたって記述されている。報告書全体を読む時間がなかったら、ここを読むだけでも十分有用だと思われる。本報告書に掲載されている事例の中には日本での事例も含まれており、これらは決して対岸の火事ではない。多くの読者の皆さまがこのような分野に問題意識を持っていただければと思う。

注1)組織名称は「European Union Agency for Cybersecurity」(欧州連合サイバーセキュリティー機関)だが、略称は旧名称「European Network and Information Security Agency」の略でENISAとなっている。欧州連合(EU)加盟国におけるサイバーセキュリティーを支援する専門機関である。 https://www.enisa.europa.eu/

注2)第152回:EU圏内における通信障害の発生状況(2020年版)

ENISA / Telecom Security Incidents 2020 Annual Report

https://www.risktaisaku.com/articles/-/56748(2021年8月10日掲載)

第111回:EU圏内における通信障害の発生状況

ENISA / Telecom Services Security Incidents 2019 Annual Analysis Report

https://www.risktaisaku.com/articles/-/37113(2020年8月4日掲載)

注3)下記リンク先に特別ワーキンググループの概要とメンバーリストが掲載されている。

https://www.enisa.europa.eu/topics/threat-risk-management/threats-and-trends/ad-hoc-working-group-cyber-threat-landscapes

注4)マルウエア(malware)とは悪意をもって作られたソフトウエアの総称で、コンピューターウイルスやワーム、トロイの木馬、バックドアなどさまざまな種類がある。

注5)ブルートフォース攻撃(brute-force attack)とはあらゆる文字列の組み合わせをパスワードとして入力してログインを試みる方法。

注6)ソーシャル・エンジニアリング(social engineering)とは、ネットワークに侵入するためのパスワードなどの情報を、人から聞く、盗み見るなど、技術的でない方法で入手すること。

海外のレジリエンス調査研究ナナメ読み!の他の記事

おすすめ記事

-

海外危機管理マニュアルの作成が急務

海外に社員を送り出す企業にとって、緊急事態が発生した際の対応体制は必須。どんなに現地に慣れたベテランでも、自分の身を守り切れない事態は起き得ます。ましてや現在は安全保障上の国家対立が深まり、東アジアの緊張も高まっている時代。海外危機管理サービスを手がける安全サポートの有坂錬成代表取締役に、海外進出企業が取り組むべき対策を聞きました。

2026/02/05

-

リスク対策.PROライト会員用ダウンロードページ

リスク対策.PROライト会員はこちらのページから最新号をダウンロードできます。

2026/02/05

-

-

-

中澤・木村が斬る!今週のニュース解説

毎週火曜日(平日のみ)朝9時~、リスク対策.com編集長 中澤幸介と兵庫県立大学教授 木村玲欧氏(心理学・危機管理学)が今週注目のニュースを短く、わかりやすく解説します。

2026/02/03

-

-

-

発災後をリアルに想定した大規模訓練に学ぶ

2026年1月14日、横浜市庁舎10階の災害対策本部運営室で、九都県市合同による大規模な図上訓練が行われた。市職員に加え、警察、自衛隊、海上保安庁、医療従事者、ライフライン事業者などが一堂に会し、市災害対策本部運営をシミュレーションした。

2026/01/26

-

-

![2022年下半期リスクマネジメント・BCP事例集[永久保存版]](https://risk.ismcdn.jp/mwimgs/8/2/160wm/img_8265ba4dd7d348cb1445778f13da5c6a149038.png)

※スパム投稿防止のためコメントは編集部の承認制となっておりますが、いただいたコメントは原則、すべて掲載いたします。

※個人情報は入力しないようご注意ください。

» パスワードをお忘れの方