サイバーインシデントの予兆を可視化する

第42回:KRIを用いた危機レベル評価の枠組み

林田 朋之

北海道大学大学院修了後、富士通を経て、米シスコシステムズ入社。独立コンサルタントとして企業の IT、情報セキュリティー、危機管理、自然災害、新型インフルエンザ等の BCPコンサルティング業務に携わる。現在はプリンシプル BCP 研究所所長として企業のコンサルティング業務や講演活動を展開。著書に「マルチメディアATMの展望」(日経BP社)など。

2026/02/04

企業を変えるBCP

林田 朋之

北海道大学大学院修了後、富士通を経て、米シスコシステムズ入社。独立コンサルタントとして企業の IT、情報セキュリティー、危機管理、自然災害、新型インフルエンザ等の BCPコンサルティング業務に携わる。現在はプリンシプル BCP 研究所所長として企業のコンサルティング業務や講演活動を展開。著書に「マルチメディアATMの展望」(日経BP社)など。

巨大地震の発生時期をリアルタイムで予知することは、現時点ではまだ現実的ではありません。研究が進むことを期待してやみませんが、実はサイバーセキュリティに関しては、必要な準備を整えればインシデントの予兆を可視化することが可能であることをご存知でしょうか。

BCPの実効性を図る指標として、筆者は本コラムで、内部監査にKPI(重要パフォーマンス指標)を設定したレベル評価を推奨しています。

<参考>

第41回:内部監査が難しくなってきた理由

第35回:経営視点で考える「NIST CSF2.0」の導入効果

この評価により、企業は現状でどこが足りていないかを知ることができ、経営者は目標までのギャップを埋めるために必要な努力や投資を知ることができます。しかしこのKPI評価は、明日攻撃されるかもしれない不安を解消してくれるものではありません。

もし予兆が知れるなら、攻撃を完全に防ぐことは難しくとも、早めの対応をとることで被害の拡大を防ぎ、インシデントの影響を最小に抑えることが可能になるかもしれません。ここでポイントとなるのは、KPIではなく、KRI(重要リスク指標)です。

KPIは、セキュリティ対策がどれだけ「機能しているか」「進捗しているか」を図る指標であり、プロセスの健全性の指標として組織の成熟度向上、改善活動に役立ちます。

一方、KRIは「リスクの兆候」「危険度の上昇」を示す指標です。未知のリスクを予兆として早期に把握する指標として、経営層がリスクレベルを理解し意思決定するために有効と言えます。

つまりKRIを活用することで、サイバーセキュリティ・リスクの切迫度を事前に把握できることを示唆していますが、実際に活用するためにはいくつかの準備が必要です。

ここでは例として、EDR設置運用済み、RTO48時間、RPO24時間を設定している企業を例に、KRIの設定と経営陣向けのサイバーセキュリティBCPダッシュボードの設計を解説します。

※EDR:エンドポイントのセキュリティ対策、RTO:いつまでに復旧させるかの目標値、RPO:どの時点まで復旧させるかの目標値

まず、このフレームワークを構築するために、NIST CSF 2.0 とBCPを関連付けた上でKRIの設計を行います。CSF 2.0 の6つの機能に対応した重要リスクにKRIをあてはめます。

※CSF:米国国立標準技術研究所(NIST)が策定したサイバーセキュリティフレームワーク

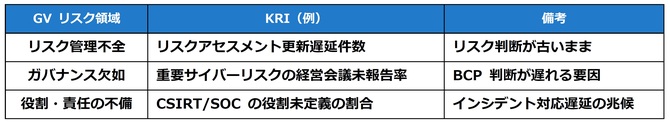

A)Govern(統治):リスク管理戦略、役割、ポリシー、事業との整合性

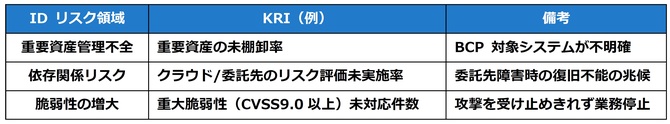

B)Identify(識別):事業影響度、資産管理、依存関係の把握

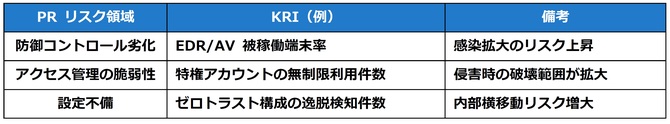

C)Protect(防御):不備によりインシデント発生確率を直接上昇させる

D)Detect(検知):インシデントの早期検知が不能な場合、BCP発動直前の重要な兆候

E)Respond(対応):対応の遅れにより被害拡大、事業継続性に致命的な影響

F)Recover(復旧):BCP にとって最重要領域、復旧不能の兆候が最もクリティカル

企業を変えるBCPの他の記事

おすすめ記事

中澤・木村が斬る!今週のニュース解説

毎週火曜日(平日のみ)朝9時~、リスク対策.com編集長 中澤幸介と兵庫県立大学教授 木村玲欧氏(心理学・危機管理学)が今週注目のニュースを短く、わかりやすく解説します。

2026/02/03

発災後をリアルに想定した大規模訓練に学ぶ

2026年1月14日、横浜市庁舎10階の災害対策本部運営室で、九都県市合同による大規模な図上訓練が行われた。市職員に加え、警察、自衛隊、海上保安庁、医療従事者、ライフライン事業者などが一堂に会し、市災害対策本部運営をシミュレーションした。

2026/01/26

報告すべきか迷う情報 × 最初の一言 × 隠蔽と正直の分岐点

ここ数年、データ改ざんによる不正が突然発覚するケースが増えています。製品仕様に適合していないにもかかわらず、データの書き換えが行われていたり、燃費データや排ガス成分濃度が改ざんされているなど、さまざまな分野でこうした事件は後を絶ちません。今年も、中部電力・浜岡原子力発電所において、安全データの改ざん疑いが発覚しました。 こうした改ざんを未然に防ぐことは、リスクマネジメントの最重要テーマですが、一方で、既に起きてしまっていることを前提として、いかに早く発見し、対処するかを考えておくことも危機管理においては重要になります。

2026/01/26

最優先は従業員の生活支援対策を凌駕する能登半島地震 石川サンケン

家電や自動車の電子制御に用いられるパワー半導体を製造する石川サンケン(石川県志賀町、田中豊代表取締役社長)。2024年元日の能登半島地震で半島内にある本社と3つの工場が最大震度6強の揺れに襲われた。多くの従業員が被災し、自宅が損傷を受けた従業員だけでも半数を超えた。BCPで『生産および供給の継続』を最優先に掲げていた同社は、従業員支援を最優先にした対応を開始したーー。

2026/01/23

※スパム投稿防止のためコメントは編集部の承認制となっておりますが、いただいたコメントは原則、すべて掲載いたします。

※個人情報は入力しないようご注意ください。

» パスワードをお忘れの方