ちょうど1年ほど前の2021年10月に、本連載でAxio社が発表した「2021 State of Ransomware Preparedness」という報告書を紹介させていただいた(注1)。これは同社が提供するサイバーセキュリティ対策のプラットフォームに組み込まれているランサムウェア対策評価機能を使って、そのユーザーにおける対策状況の実態をまとめたもので、同社製品のユーザー(すなわち、ある程度サイバーセキュリティに費用をかけられる組織)の中でもランサムウェア対策がなかなか進んでいない状況が、さまざまな観点から示されていた。

本稿で紹介させていただくのは、その2022年版である。本報告書は下記URLにアクセスして、氏名やメールアドレスなどを登録すれば、無償でダウンロードできる。

https://learn.axio.com/ransomware22

(PDF 25ページ/約 0.5 MB)

昨年版を紹介した際には、外部からのアクセスに対する対策状況と、有事対応のための準備状況に関するデータを紹介しているので、これらの変化を見ていきたいと思う。

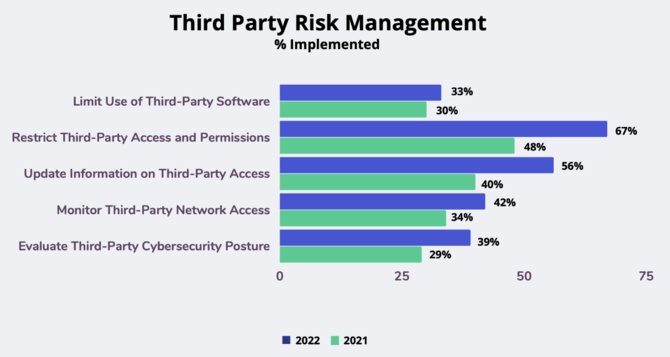

図1は外部からのアクセスに対する対策状況である。図のタイトルが昨年の「Exposure of Supply Chain Risk」から変更されて「Third Party Risk Management」となっており、各選択肢の表現も変わっているが、内容は同じである。

全体的に昨年と比べて対策が進んでいるようだが、特に「第三者からのアクセスや権限を制限する」(Restrict Third-Party Access and Permissions)や「第三者からのアクセスに関する情報をアップデートする」(Update Information on Third-Party Access)の2つが大きく伸びているのが目立つ。

恐らく、サイバーセキュリティー対策が比較的甘いサプライヤーにまず侵入され、それを足がかりとして標的の組織に侵入されるという事例が近年特に急増していることから、このような対策が進んできたのではないかと考えられる。本報告書でもこのような変化は好意的に受け止められている。

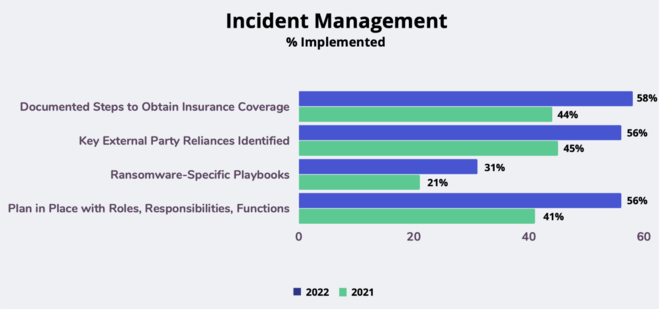

また図2は有事対応のための準備状況を示したものである。こちらも各項目の表現が昨年のものから変更されているが、内容は概ね同じである。

図2においても全体的に対策が進んできている状況がうかがえるが、本報告書では「ランサムウェアに特化した対応手順」(Ransomware-Specific Playbooks)(注2)を準備している組織が、昨年から増加してはいるものの、まだ31%しかないことに注目されている。

ランサムウェアへの対応は、IT部門を中心とした技術的な対応だけでなく、部門間でのさまざまな調整や法的対応、場合によってはレピュテーションへの悪影響を最小にとどめるための対処などが短時間のうちに必要となる。この点が一般的なサイバーインシデント対応とは異なるため、ランサムウェアに特化した対応手順をあらかじめ用意しておかないと、組織全体として適切な対処ができない可能性がある。これは今後特に改善が期待されるところであろう。

![2022年下半期リスクマネジメント・BCP事例集[永久保存版]](https://risk.ismcdn.jp/mwimgs/8/2/160wm/img_8265ba4dd7d348cb1445778f13da5c6a149038.png)

※スパム投稿防止のためコメントは編集部の承認制となっておりますが、いただいたコメントは原則、すべて掲載いたします。

※個人情報は入力しないようご注意ください。

» パスワードをお忘れの方