2016/06/15

誌面情報 vol55

年金機構の情報漏えい事案から学ぶ

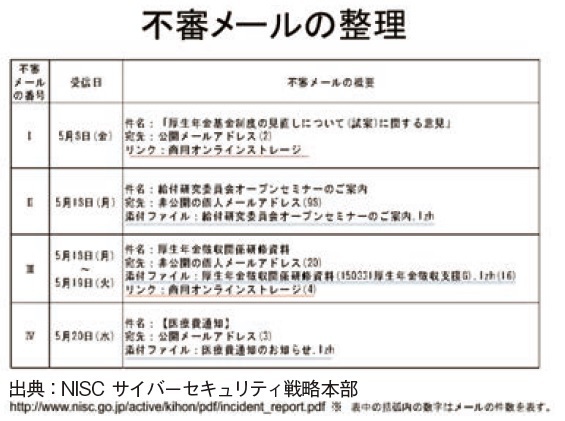

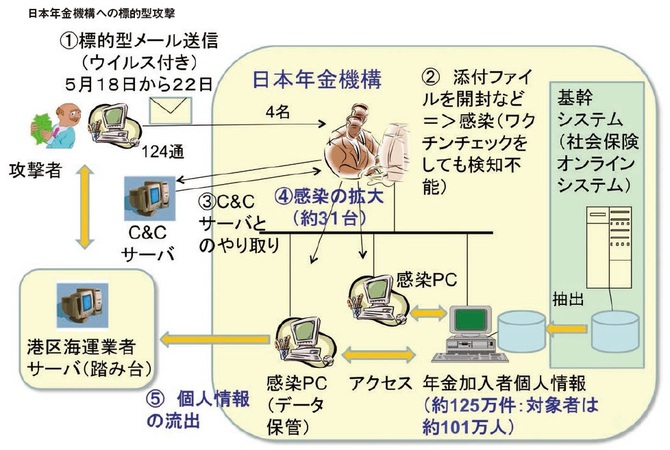

感染してすぐに暴れはじめたのではなく、ウイルスは、使っている環境を把握した上で、C&Cというサーバに強制的にアクセスさせてその環境に最適な攻撃プログラムをダウンロードしてから暴れ出した。踏み台になったのは港区の海運業者のサーバだった。

脆弱性にはソフトウェア的と運用的の両方が存在する。運用的な脆弱性の例えは、パスワードを察しやすい非常にいいかげんなものに設定しているケース。当然、サーバに侵入されやすい。このタイプの感染が日本年金機構のPC31台から見つかった。本来なら保存しない情報がPC内にあった。利便性を優先したからだ。

流出した情報はそのまま攻撃者に届くのではなく、別のサーバにまず送って隠しておいてから届けていた。悪用したサーバももちろん攻撃者が自由に操れるようになっていた。

流出した情報は全部で125万件。対象者は101万人だったと報告されている。実際にどこから攻撃されたのか。本当のところはわからない。ただ、民間企業のマクニカが分析している。

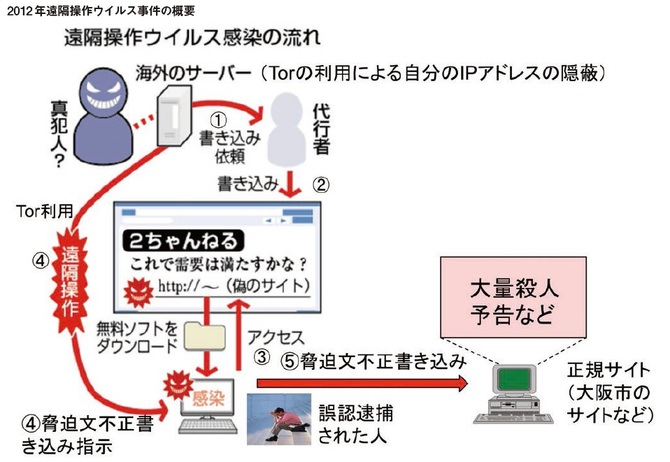

添付ファイルに入っていたのはEmdiviというウイルス。その特徴は亜種をどんどん作り、ウイルスチェックやワクチンからの攻撃をすり抜けるように改良を重ねている点。そのファイル作成の時間を解析すると、9~12時、14~17時に偏っていた。一般的な国内組織の勤務時刻とほぼ一致している。普通、ハッカーの攻撃なら1日中、あるいは夜のみになる。ただし、標準時刻で考えると今回は日本より1時間ずれていたことから攻撃の可能性が高い国は断定できないが推測はできる。

誌面情報 vol55の他の記事

- セキュリティとレジリエンシーの融合

- サイバー攻撃の正体

- 止める判断が求められる 企業のBCPにおける自然災害とサイバーリスク

- 年金機構の情報漏えい事案から学ぶ サイバー攻撃最悪のシナリオ

- IT-BCPの発展と課題

おすすめ記事

-

-

中澤・木村が斬る!今週のニュース解説

毎週火曜日(平日のみ)朝9時~、リスク対策.com編集長 中澤幸介と兵庫県立大学教授 木村玲欧氏(心理学・危機管理学)が今週注目のニュースを短く、わかりやすく解説します。

2026/02/17

-

-

-

-

-

今年の夏は大規模停電のリスク大?

今年の夏、東京電力管内を中心に電力不足が懸念されています。需要に対する供給力の余裕を示す「予備率」が1パーセントを切る見通しで、もしそこで突発的な発電所の事故や故障が起きれば予備率はさらに低下、マイナスに陥りかねません。大規模停電のリスクについて、東京電機大学名誉教授の加藤政一氏に聞きました。

2026/02/12

-

-

-

海外危機管理マニュアルの作成が急務

海外に社員を送り出す企業にとって、緊急事態が発生した際の対応体制は必須。どんなに現地に慣れたベテランでも、自分の身を守り切れない事態は起き得ます。ましてや現在は安全保障上の国家対立が深まり、東アジアの緊張も高まっている時代。海外危機管理サービスを手がける安全サポートの有坂錬成代表取締役に、海外進出企業が取り組むべき対策を聞きました。

2026/02/05

![2022年下半期リスクマネジメント・BCP事例集[永久保存版]](https://risk.ismcdn.jp/mwimgs/8/2/160wm/img_8265ba4dd7d348cb1445778f13da5c6a149038.png)

※スパム投稿防止のためコメントは編集部の承認制となっておりますが、いただいたコメントは原則、すべて掲載いたします。

※個人情報は入力しないようご注意ください。

» パスワードをお忘れの方