2020/04/02

DX時代のデジタルリスク

放置されているリスク

サイバー攻撃リスクの例を挙げると、IT部門が社員の利便性を高めるために、モバイルパソコンやスマートフォンなどさまざまなデバイスの導入を多様な方法(会社支給やBYODなど)で用意するのに対して、セキュリティー部門がそれら全てをカバーできないセキュリティー対策となってしまったり、コンプライアンス部門が社内制度の整備に追いつかなかったりするなど、組織間をまたがって認識されるべきリスクが生じているにもかかわらず、しばらくの間放置され、侵害されたときに初めて顕在化するという事態になっています。

このようなリスクの放置は、今世間を騒がせている新型コロナウイルス(執筆時点2020年3月21日)の影響で、多くの組織がリモートアクセスによる在宅勤務の実施を目指している中でも起こっていると考えられます。組織の中で、ユーザーがもっと俯瞰的に組織のデジタル基盤を見つめ、従業員がユーザーとしてセキュリティーのフィードバックをできれば、サイバー攻撃リスクを減らせる可能性が高いと考えられます。

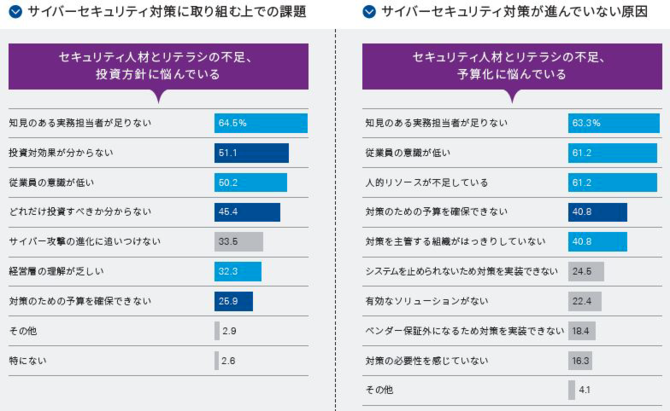

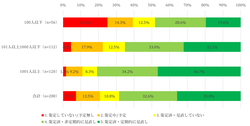

ところが、日本ではセキュリティー人材の不足が懸念されています。KPMGコンサルティングとRSAが2019年に実施した統計調査によりますと、セキュリティー人材ならびにリテラシー(セキュリティーに対する知識)の不足について悩んでいる組織が多くあります。特にサイバーセキュリティー対策が進んでいない原因として、「知見のある実務担当者が足りない」「従業員の意識が低い」「人的リソースが不足している」がトップ3として挙げられ、人材不足が社会全体の課題となっています。欧米と比較すると、日本でセキュリティー知識のある人材は、ユーザー企業よりもITベンダー側に集まっている傾向があるようで、それも一要因なのかもしれません。これでは、組織のデジタル基盤を見つめ直したり、ユーザーとしてセキュリティーのフィードバックを返したりするのは難しいでしょう。

そのような人材不足の中、そしてサイロ化された組織の中で、サイバーリスクを低減するにはどうしたらよいでしょうか。

攻撃に対する素早い検知でリスク低減

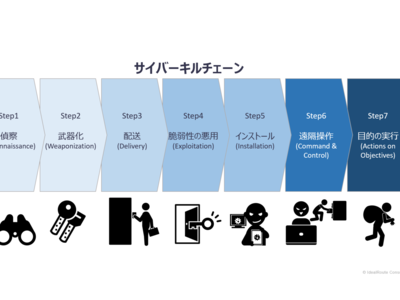

サイバー攻撃リスクを低減するにあたり、日本では「サイバーセキュリティガイドライン」(2017年11月16日にVer2.0に改訂)が参考になります。サイバーセキュリティガイドラインには、サイバー攻撃の特定、防御、検知、対応、復旧を備えておくことが書かれています。日本の組織では、特定や防御といったいわゆる事前対策が進んでいると言われており、ファイアウォールやアンチウイルスの普及率は高くなっています。逆に、検知や復旧といった事後対応については遅れをとっており、組織外部からの指摘を受けてサイバー攻撃による被害が発覚しているケースが半数以上あるようです(*)。 サイロ化された組織が一体となってサイバー攻撃リスクに対峙していくには、サイバー攻撃に対する素早い検知で、ビジネスインパクトを示す(可視化する)ことが、各部門の知見や協力を得ることに、また次の対応や復旧につながっていきます。

素早く検知するには、組織内のデジタル基盤から抽出される情報(ネットワーク通信パケット、サーバのログ、パソコンでのユーザーの行動など)の多くを分析して、攻撃の兆候をつかむことが大事ですが、分析には人手を要することが多々あります。この人材不足の中、人を集めることが難しい上に、誰か特定の人に頼るという属人的な対応をしていると、セキュリティーレベルを保つことができません。よく、サイバーセキュリティーには、People(人)、Process(仕組み)、Technology(テクノロジー)が一体となって対策すると言われますが、人材を多くそろえることが難しい今、検知テクノロジーを活用し、対応の仕組み(自動化も含む)を確立することで、リスクの低減に努めていくことが肝要と思われます。

自組織のサイバー人材が不足している、あるいはサイロ化された部門間に見えない新たなリスクを発生させていると感じたら、まずはその見えないサイバーリスクを顕在化させる検知能力を高めることと、テクノロジーの活用で対応の自動化を進めることを検討されることをお勧めします。

(*)経済産業省 「サイバーセキュリティ経営ガイドラインの改定のポイント」(2019年11月16日)より

https://www.meti.go.jp/policy/netsecurity/downloadfiles/overview.pdf

- keyword

- デジタルトランスフォーメーション

- デジタルリスク

DX時代のデジタルリスクの他の記事

おすすめ記事

-

-

今年の夏は大規模停電のリスク大?

今年の夏、東京電力管内を中心に電力不足が懸念されています。需要に対する供給力の余裕を示す「予備率」が1パーセントを切る見通しで、もしそこで突発的な発電所の事故や故障が起きれば予備率はさらに低下、マイナスに陥りかねません。大規模停電のリスクについて、東京電機大学名誉教授の加藤政一氏に聞きました。

2026/02/12

-

-

中澤・木村が斬る!今週のニュース解説

毎週火曜日(平日のみ)朝9時~、リスク対策.com編集長 中澤幸介と兵庫県立大学教授 木村玲欧氏(心理学・危機管理学)が今週注目のニュースを短く、わかりやすく解説します。

2026/02/10

-

-

海外危機管理マニュアルの作成が急務

海外に社員を送り出す企業にとって、緊急事態が発生した際の対応体制は必須。どんなに現地に慣れたベテランでも、自分の身を守り切れない事態は起き得ます。ましてや現在は安全保障上の国家対立が深まり、東アジアの緊張も高まっている時代。海外危機管理サービスを手がける安全サポートの有坂錬成代表取締役に、海外進出企業が取り組むべき対策を聞きました。

2026/02/05

-

リスク対策.PROライト会員用ダウンロードページ

リスク対策.PROライト会員はこちらのページから最新号をダウンロードできます。

2026/02/05

-

-

-

![2022年下半期リスクマネジメント・BCP事例集[永久保存版]](https://risk.ismcdn.jp/mwimgs/8/2/160wm/img_8265ba4dd7d348cb1445778f13da5c6a149038.png)

※スパム投稿防止のためコメントは編集部の承認制となっておりますが、いただいたコメントは原則、すべて掲載いたします。

※個人情報は入力しないようご注意ください。

» パスワードをお忘れの方