2017/05/17

ランサムウェアと最新セキュリティ情報

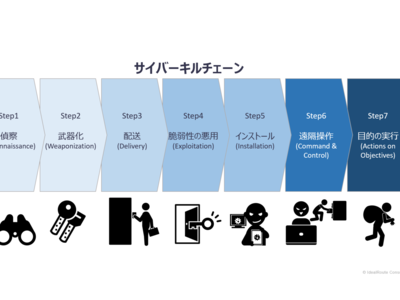

標的型攻撃メールでよく悪用されるのが取材や講演の依頼、入学や就職の問い合わせ。また製品への問い合わせやクレームを装うこともあります。公的機関や製品ベンダからの注意喚起を偽装することもよく使われます。

ピンポイントで個人を狙うときには、相手に合わせてテーマを変えることがほとんど。送信先のメールアカウントや文面だけでなりすましを見抜くことは難しいので、添付ファイルやURLのリンク先を確認する。金銭目的のスパムメールも巧妙化し、標的型攻撃メールと見分けづらくなっています。この場合は検索サイトを活用し、件名や差出人のメールアドレス、添付ファイル名などを検索することで既知のスパムと判明することもあります。

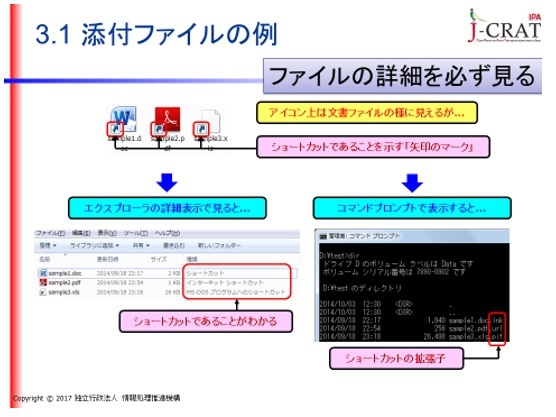

添付されているファイルから標的型攻撃メールを見分けるには、1つはファイルの詳細を見る。ファイルの末尾が「.exe」であるか確認しましょう。あえて長いファイル名を使い「.exe」を隠すケース、RLOを使い「rcs.doc」と表示させて偽装するケースもあります。アイコンも改変できるので、アイコンだけで判断しないでください。

最近は、セキュリティ対策で「.exe」などの実行ファイルをはじく設定にされている方も多いですが、ワードファイルの中に「.exe」が仕込まれることもあります。ファイルの本文中に不審なファイルが挿入されている場合も、クリックせず情報提供にご協力ください。標的型攻撃で使われるウイルスは対策ソフトで検出できないケースも多く、攻撃者が目的を遂行した後にも感染したままで延々と通信し続ける例もあります。過去に怪しいファイルをクリックした記憶がある人は今からでも遅くはないので管理者に相談してください。

では、ウイルスに感染したらどうするか。諸説ありますが、最低限まずはLANケーブルを抜く。初期化は、証拠保全も関わるので組織内で慎重な判断が必要です。ファイヤーウォールなどで外向け通信の制御には、IPアドレスだけの遮断やFQDNだけの遮断ではなく併用も検討してください。IPアドレスは変動するので、両方の管理が重要です。また、通信やサーバ機器などを含めてログの保存、特にクライアントの操作ログが取れるとベターです。ユーザ認証が可能なプロキシサーバを導入することで意図しない通信のコントロールが可能になります。

なりすましなどの一部例はIPAのサイトにも公表されています。下記サイトを参考にしてください。

https://www.ipa.go.jp/security/technicalwatch/20150109.html

標的型攻撃はターゲットが絞られるため、知見が非常に集まりづらいものです。国全体での活用・対策を目的として、IPAへ情報提供いただければ幸いにございます。

(了)

- keyword

- ランサムウェア

- サイバー攻撃

- サイバーセキュリティ

ランサムウェアと最新セキュリティ情報の他の記事

おすすめ記事

-

今年の夏は大規模停電のリスク大?

今年の夏、東京電力管内を中心に電力不足が懸念されています。需要に対する供給力の余裕を示す「予備率」が1パーセントを切る見通しで、もしそこで突発的な発電所の事故や故障が起きれば予備率はさらに低下、マイナスに陥りかねません。大規模停電のリスクについて、東京電機大学名誉教授の加藤政一氏に聞きました。

2026/02/12

-

-

中澤・木村が斬る!今週のニュース解説

毎週火曜日(平日のみ)朝9時~、リスク対策.com編集長 中澤幸介と兵庫県立大学教授 木村玲欧氏(心理学・危機管理学)が今週注目のニュースを短く、わかりやすく解説します。

2026/02/10

-

-

海外危機管理マニュアルの作成が急務

海外に社員を送り出す企業にとって、緊急事態が発生した際の対応体制は必須。どんなに現地に慣れたベテランでも、自分の身を守り切れない事態は起き得ます。ましてや現在は安全保障上の国家対立が深まり、東アジアの緊張も高まっている時代。海外危機管理サービスを手がける安全サポートの有坂錬成代表取締役に、海外進出企業が取り組むべき対策を聞きました。

2026/02/05

-

リスク対策.PROライト会員用ダウンロードページ

リスク対策.PROライト会員はこちらのページから最新号をダウンロードできます。

2026/02/05

-

-

-

-

![2022年下半期リスクマネジメント・BCP事例集[永久保存版]](https://risk.ismcdn.jp/mwimgs/8/2/160wm/img_8265ba4dd7d348cb1445778f13da5c6a149038.png)

※スパム投稿防止のためコメントは編集部の承認制となっておりますが、いただいたコメントは原則、すべて掲載いたします。

※個人情報は入力しないようご注意ください。

» パスワードをお忘れの方