2020/08/18

海外のレジリエンス調査研究ナナメ読み!

攻撃対象はリモートワーク狙い

またリモートワークのユーザーが増えたことを踏まえて、攻撃対象がVPNサーバーや、WebアプリケーションのAPIの2つに集中したとのことである。中でも「TCP blend (DDoS) attack」という攻撃手法を上手に使えば、わずか1MbpsのデータでもVPNサーバーやファイヤーウォールをクラッシュさせることができ、リモートワークのユーザーを自社のシステムへアクセス不能にできるという。

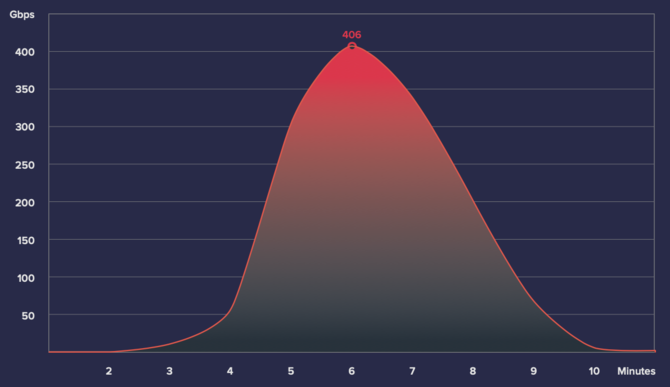

図1は2020年上半期最大のDDoS攻撃におけるデータ流量の推移である。攻撃は11分にわたって続けられたが、最初は徐々に増えてきたデータ流量が4分後くらいから急増し、6分後には406Gbpsに達している。この攻撃では、DNS増幅(DNS amplification)と CLDAP増幅(CLDAP amplification)という2つの手法を組み合わせて用いられており、攻撃に使われたデータ流量のほとんどはロシア、米国、ウクライナ、およびオランダから送信されたという。

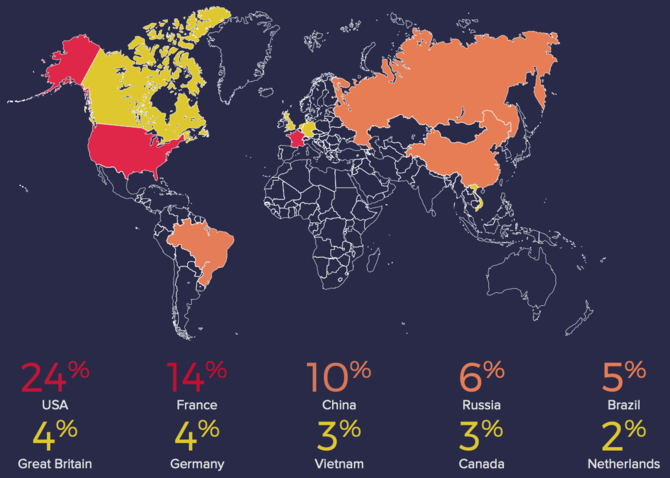

図2は、DDoS攻撃におけるリフレクション攻撃(reflection attack)または増幅攻撃(amplification attack)(注4)と呼ばれる攻撃手法に使われたデータ送信元(sources of reflection)の分布を示したものである。なお、この攻撃手法における「データ送信元」は、攻撃者から踏み台として利用されたマシンであり、真の攻撃者とは別であることに注意されたい。

地図上の各国の面積がアンバランスなために分かりにくい図ではあるが、とりあえず世界中のあらゆる場所にあるマシンが踏み台として利用されているということは、お分かりいただけると思う。従来から米国、中国、ロシアが上位だったところに、今年はフランスからのDDoSトラフィックが急増したとの事である。筆者としては東南アジア諸国の中で唯一ベトナムが入っているのが意外であった。

海外のレジリエンス調査研究ナナメ読み!の他の記事

おすすめ記事

-

-

リスク対策.PROライト会員用ダウンロードページ

リスク対策.PROライト会員はこちらのページから最新号をダウンロードできます。

2026/03/05

-

中澤・木村が斬る!今週のニュース解説

毎週火曜日(平日のみ)朝9時~、リスク対策.com編集長 中澤幸介と兵庫県立大学教授 木村玲欧氏(心理学・危機管理学)が今週注目のニュースを短く、わかりやすく解説します。

2026/03/03

-

ネット風評被害を叩き企業の信頼を守る

ネット社会の「カイシャの病院」として企業の風評被害を治療・予防するソルナは昨年7月、代表交代をともなう事業承継を行いました。創業者の三澤和則氏が代表取締役を退任し、新たに安宅祐樹氏が就任。これまでのサービス価値をさらに高め、企業の信頼の基盤を保全していく構えです。新社長の安宅氏に事業承継の経緯と今後の展望を聞きました。

2026/03/02

-

-

-

-

-

-

![2022年下半期リスクマネジメント・BCP事例集[永久保存版]](https://risk.ismcdn.jp/mwimgs/8/2/160wm/img_8265ba4dd7d348cb1445778f13da5c6a149038.png)

※スパム投稿防止のためコメントは編集部の承認制となっておりますが、いただいたコメントは原則、すべて掲載いたします。

※個人情報は入力しないようご注意ください。

» パスワードをお忘れの方