あなたのWebサイト、攻撃されていませんか

Web診断のおすすめ

中島 豊

1998年にアライドテレシスに入社。ネットワークスイッチの開発経験を経て、マーケティング部門に異動。VoIP、データセンターネットワーク機器企画を行った後、企業向けSDNの新企画(Secure Enterpise SDN)を立ち上げ、現在のサイバーセキュリティ戦略室で邁進中。

2019/07/16

企業よ、サイバーリスクに備えよ

中島 豊

1998年にアライドテレシスに入社。ネットワークスイッチの開発経験を経て、マーケティング部門に異動。VoIP、データセンターネットワーク機器企画を行った後、企業向けSDNの新企画(Secure Enterpise SDN)を立ち上げ、現在のサイバーセキュリティ戦略室で邁進中。

企業の顔になるホームページ、製品を販売するためのEC(Electronic Commerce)サイト、そしてみなさんが情報をチェックするSNSなどのビジネスは、今やWebサイトなしには成り立ちません。

しかし今、その企業のWebサイトが狙われています。特に来年2020年はオリンピックの年で、チケット販売、関連商品などをWebから購入するユーザーも急激に増加します。攻撃者は、その時に必要となる私たちの個人情報などの引き抜きを行うため、Webサイトの改ざんなどの攻撃を仕掛ける活動を行っています。

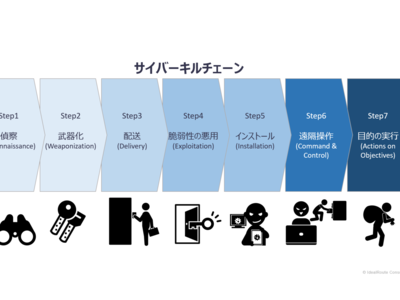

攻撃者は脆弱性のあるWebサイトを見つけ出し、そしてさまざまな攻撃手法を用いてWebサイトの改ざんを試みます。では、最初に代表的なWebサイトに対する攻撃手法に関して解説していきましょう。よく耳にする有名なWebサイトに関する攻撃手法は以下の2つです。

(1)クロスサイトスクリプティング

(2)SQLインジェクション

そのほかにも、Webプラットフォームの脆弱性をついた攻撃なども存在します。

1.Web改ざんの例

1)クロスサイトスクリプティング

まず、この攻撃を仕掛けることができるWebサイトのページはテキスト文などを入力することができ、そのWebサイトの入力制限などに脆弱性があるものが当てはまります。下記に簡単な流れを記載しました。イメージがつかめるかと思います。

よくある例として、入力制限のかかっていない掲示板などにスクリプトを埋め込む手法があげられます。

(1)攻撃者は自分のWebサイトに遷移するスクリプト文を掲示板に書き込みます。

(2)この掲示板に攻撃者のWebサイトに飛ぶURLが記載されます。

(3)被害者となるユーザーが本掲示板のURLをクリックします。

(4)攻撃者のWebサイトに移動し、マルウェアのダウンロードや個人情報の記載などのアクションをします。

(5)攻撃者が被害者の情報を取得します。

2)SQLインジェクション

この攻撃はデータベースと連携されたWebサイトに対する攻撃になります。攻撃の入り口となるのは、URL入力箇所や会員サイトのユーザー名、パスワード画面などです。こちらも下記に攻撃イメージ例を記載しました。

(1)攻撃者は攻撃対象のログイン画面のユーザー名やパスワードなどにSQL文を含んだ文字列を書き込みます。

(2)SQL文が書き込まれたWebサイトは脆弱性により、入力されたテキストをそのまま使い、データベースに対して予期せぬ実行制御文をSQLデータベースに送ってしまいます。

(3)データベースは受け取った制御文をそのまま実行します。この例では、ユーザー名とパスワードが出力されてしまいます。

(4)攻撃者は取得したユーザー名とパスワードを使って、その会員サイトに入ることができます。

上記2つの例の原因は攻撃対象Webサイトが持つ脆弱性です。入力フォームに入力制限がされていないという脆弱性をつかれ、スクリプト文やSQL文が書き込まれてしまいました。この事例は事前にこの脆弱性の内容の存在が分かっていれば、対策が可能であり、未然に防ぐことができます。

企業よ、サイバーリスクに備えよの他の記事

おすすめ記事

今年の夏は大規模停電のリスク大?

今年の夏、東京電力管内を中心に電力不足が懸念されています。需要に対する供給力の余裕を示す「予備率」が1パーセントを切る見通しで、もしそこで突発的な発電所の事故や故障が起きれば予備率はさらに低下、マイナスに陥りかねません。大規模停電のリスクについて、東京電機大学名誉教授の加藤政一氏に聞きました。

2026/02/12

中澤・木村が斬る!今週のニュース解説

毎週火曜日(平日のみ)朝9時~、リスク対策.com編集長 中澤幸介と兵庫県立大学教授 木村玲欧氏(心理学・危機管理学)が今週注目のニュースを短く、わかりやすく解説します。

2026/02/10

海外危機管理マニュアルの作成が急務

海外に社員を送り出す企業にとって、緊急事態が発生した際の対応体制は必須。どんなに現地に慣れたベテランでも、自分の身を守り切れない事態は起き得ます。ましてや現在は安全保障上の国家対立が深まり、東アジアの緊張も高まっている時代。海外危機管理サービスを手がける安全サポートの有坂錬成代表取締役に、海外進出企業が取り組むべき対策を聞きました。

2026/02/05

リスク対策.PROライト会員用ダウンロードページ

リスク対策.PROライト会員はこちらのページから最新号をダウンロードできます。

2026/02/05

※スパム投稿防止のためコメントは編集部の承認制となっておりますが、いただいたコメントは原則、すべて掲載いたします。

※個人情報は入力しないようご注意ください。

» パスワードをお忘れの方