2019/08/05

企業よ、サイバーリスクに備えよ

WannaCryと内部拡散について

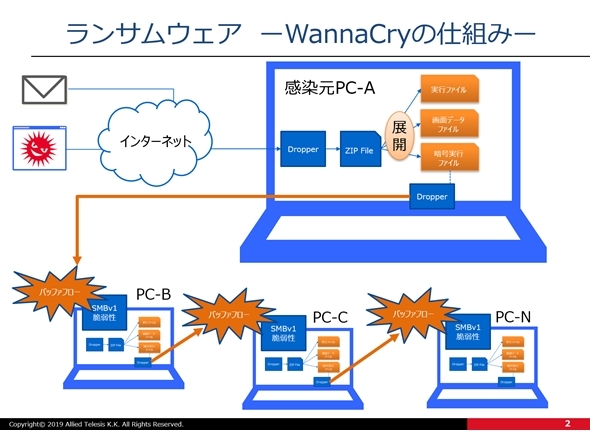

2017年に猛威を振るったWannaCryなどはランサムウェアというマルウェアの一種です。ランサムウェアというのは利用者PCのハードディスクなどを暗号化し、アクセス制限をかけてしまいます。そのアクセス制限を解除する、身代金の要求を対象PCに表示するといったマルウェアです。下記にランサムウェアWannaCryの仕組みを簡単に記載しました。

このWannaCryは感染したPCだけではなく、周囲のPCまでも感染させるといった悪質な特徴を持っています。その仕組みについて説明していきましょう。

(1)感染元のPCが何かしらの要因(メール添付の実行ファイル、悪質サイトアクセス)にて、WannaCryの展開元となる「Dropper」というものをPCに取り込みます。

(2)このDropperは感染PCを制御不能にさせるための必要ファイル、暗号化実行ファイル、ランサム表示データファイル、言語ファイルなどをPCに展開します。

(3)展開されたPCのハードディスクは暗号化され、同時にスクリーンに対し身代金要求の画面と支払期限までのタイマーなどを表示し、キーボードなどユーザインターフェースからの入力などを不能にさせ、PCが制御できなくなる状態にします。

(4)(3)と同時に他のPCを感染させるためのDropperを作成し、感染対象PCを探します。この時、利用されるプロトコルがWindowsのファイル共有プロトコルSMB(Server Message Block)です。

(5)感染はこのプロトコル:SMBv1の脆弱性を突いてきます。上の図の場合、PC-BのSMBv1の脆弱性を突いてバッファオーバーフロー(*)という手法を用いてPC-Bにバックドアを仕掛け、Dropperを取り込ませます。

(6)その後の処理は上記(1)~(5)の繰り返しで感染PCを増やしていきます。

(*)バッファオーバーフロー:本来のプログラムが制御できない領域を作り出すこと

このように、ランサムウェアの感染でポイントとなるのは、「脆弱性を突いた攻撃」なのです。SMBv1の脆弱性というサーバーの特定リクエストを処理する際、バッファオーバーフローを起こさせ、バックドアを仕掛け、リモート操作を行えるようにします。この脆弱性を解決するパッチファイルはMS17-010というものが既に出ています。このパッチファイルを適応すれば感染は広がりませんでした。

- keyword

- 内部感染

- サイバー攻撃

- サイバーセキュリティ

- ランサムウェア

- WannaCry

企業よ、サイバーリスクに備えよの他の記事

- 最終回:サイバー攻撃対応演習の実施

- 実際に情報インシデントが起きた想定演習

- 人・組織で行うサイバーセキュリティ対策

- LANシステム診断サービスについて

- 企業内感染の脅威、自分の端末が踏み台に

おすすめ記事

-

-

今年の夏は大規模停電のリスク大?

今年の夏、東京電力管内を中心に電力不足が懸念されています。需要に対する供給力の余裕を示す「予備率」が1パーセントを切る見通しで、もしそこで突発的な発電所の事故や故障が起きれば予備率はさらに低下、マイナスに陥りかねません。大規模停電のリスクについて、東京電機大学名誉教授の加藤政一氏に聞きました。

2026/02/12

-

-

中澤・木村が斬る!今週のニュース解説

毎週火曜日(平日のみ)朝9時~、リスク対策.com編集長 中澤幸介と兵庫県立大学教授 木村玲欧氏(心理学・危機管理学)が今週注目のニュースを短く、わかりやすく解説します。

2026/02/10

-

-

海外危機管理マニュアルの作成が急務

海外に社員を送り出す企業にとって、緊急事態が発生した際の対応体制は必須。どんなに現地に慣れたベテランでも、自分の身を守り切れない事態は起き得ます。ましてや現在は安全保障上の国家対立が深まり、東アジアの緊張も高まっている時代。海外危機管理サービスを手がける安全サポートの有坂錬成代表取締役に、海外進出企業が取り組むべき対策を聞きました。

2026/02/05

-

リスク対策.PROライト会員用ダウンロードページ

リスク対策.PROライト会員はこちらのページから最新号をダウンロードできます。

2026/02/05

-

-

-

![2022年下半期リスクマネジメント・BCP事例集[永久保存版]](https://risk.ismcdn.jp/mwimgs/8/2/160wm/img_8265ba4dd7d348cb1445778f13da5c6a149038.png)

※スパム投稿防止のためコメントは編集部の承認制となっておりますが、いただいたコメントは原則、すべて掲載いたします。

※個人情報は入力しないようご注意ください。

» パスワードをお忘れの方