デジタルリスクの地平線 ― 国際的・業際的企業コミュニティの最前線

「ディープフェイク」の危険度は、欧米並みに

ディープフェイクという「なりすまし」を用いた犯罪が、日本でもうなぎ登りで、詐欺被害のリスクが高まっています。2023年にディープフェイクが日本で確認されたのは、実に前年比で28倍、という報道がありました(日経新聞2024年8月29日付)。2020年、日系企業の香港子会社で35百万ドルのディープフェイク詐欺事件が起きた時から4年、AIは日本語も達者になり、いよいよ特殊言語に守られていた環境のバリアが崩れ落ち、動画や音声の偽装による騙しの手口が本格化したということでしょう。

ただ、ここで大切なことは、音声や動作や表情はAI技術によって極限まで似せることができるようになったから騙されやすくなった、という安易な認識だけではイケナイということです。「AI詐欺を防ぐためにはテクノロジーが必要だ」、「AI画像や音声を見分けて注意喚起してくれるプログラムが必要だ」。まぁ、そういう直接的な対抗手段をテクノロジーに求めることも必要でしょう。しかし、AIを使っているという話は、本来は手口の洗練の話であって、企業の中にある「騙されやすい環境」や「情報操作されやすい心理状態」という、サイバー犯罪者が作戦展開の柱に据えている二点に対しては、何も注意を払わずに蓋をするようでは、安直な反応と言わざるをえません。

ソーシャルエンジニアリングは誰でもできる時代

アクティブ・メジャーズという言葉があります。いわゆる積極工作であり、偽情報を駆使した誘導工作であり、国家間の情報戦争という政治的な文脈で展開されるプロフェッショナルの世界の話です(『アクティブ・メジャーズ 情報戦争の百年秘史』トマス・リッド著などをご参照)。そう言った大仕掛けのストーリーではなくても、騙しのテクニックはサイバー犯罪者の世界にも広がっていて、民間企業の役職員をモニタリングしたり、その関連情報を収集して、詐取の算段をしたりすることに使われています。

そう、ちょっとした詐欺のセンスと、情報収集のコツさえ分かってしまえば、誰だって(道を外して、サイバー犯罪者になることを何とも思わなければ)できてしまうのです。

AIの所為にする前に、犯罪者の算段を読む努力を

誰でもできてしまう? そんなバカなことがありますか。いや、あるんです。まずは、エキスパートの意見を聞いてみましょう。オレーナさんは、シニアリサーチアナリストとして、情報セキュリティとOSINT(オープンソースインテリジェンス)の境界領域のトピック、およびテクノロジーの進歩が社会に与える影響の調査に取り組んでおられます。

(以下、引用)

ソーシャルエンジニアリング攻撃

OSINTを理解してリスクを軽減する

Olena Shumska, Senior Research Analyst?/ISF

6 August 2024

ISF

過去10年間で、OSINT(オープンソースインテリジェンス)は多くの業種や職種で話題となり、特に諜報研究の分野で注目されるようになりました。 OSINTは、サイバーセキュリティの中でも専門的な領域、例えば脅威の探知や脅威インテリジェンスなどにも取り入れられています。しかし、ガバナンスや経営リスクの観点から見ると、経営幹部や管理職、あるいはコンプライアンスやリスク管理チーム、さらには一般社員にとっても、OSINTはterra incognita(未開拓の地)のままです。これは、ある意味で機会損失と言えるでしょう。なぜなら、企業内のさまざまな階層や複数の業務機能においてOSINTに対する認識が高まれば、企業の抱える脆弱性を大幅に低減できる可能性があるからです。

本稿では、ソーシャルエンジニアリング攻撃に焦点を当て、企業や従業員に関する情報が容易に手に入ること、サイバー犯罪者がそれをいかに悪用するのかを解説します。そのように情報へのアクセスがしやすいことで、情報の断片が次の情報に繋がり、サイバー犯罪者にとっては、単純な推測に甘んじることもなく、標的を完全に把握するのが楽になっていることを示します。これらを受けて、ソーシャルエンジニアリングを成功させないために企業が講じることのできる対策についてもいくつか提案します。

ソーシャルエンジニアリングの台頭

「ソーシャルエンジニアリング」という用語は、サイバーセキュリティの専門家の間でも一般の人々の間でも、かなり広義に用いられており、概念的な境界も曖昧であることが多いのです。サイバーセキュリティに関する文献では、この用語は1984年9月に発行された『ハッカー季刊誌:2600』というハッカー雑誌の草創期の1冊に掲載されている「廃棄文書をあさる」という記事で初めて登場しました。この記事では、企業文書や機器の廃棄物調査は監視目的に役立つと主張しています。同じ雑誌の1984年10月号では、「電話交換局と交換手」というタイトルの記事では、ソーシャルエンジニアリングが再び取り上げられ、電話番号案内係から情報を得る手段として言及されています。技術の進歩により、ツールが豊富に揃うようになったことで、用いられる手法の数も大幅に増加しました。ただ、初期の使用例からすでに、機密情報の意図的な悪用と不正利用がソーシャルエンジニアリングの核心にあることが示されていると言えます。

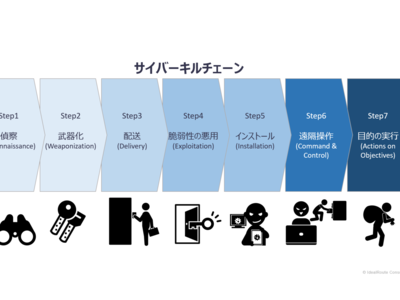

本稿では、「ソーシャルエンジニアリング」という用語を、心理操作によってITユーザーを騙し、セキュリティ違反や機密情報の漏洩をさせる悪質な行為全般を指すものとして使用します。ソーシャルエンジニアリングは、特定のサイバー攻撃の類型に限定されるものではなく、また、攻撃の類型によってその使用頻度が異なるものだという点に留意する必要があります。例えば、フィッシングを試みる行為の中にも、事前の諜報活動はほとんど行わず、人間の切迫感、好奇心、恐怖心といった根源的な衝動に訴えかけるようなものもあります。このような場合、対象者の名前は不明であったり、スペルが間違っていたり、不正確であったりして、本人とは関係のない製品、サービス、あるいは場所について触れられたりもします。これとは対照的に、フィッシングの中には非常に巧妙に作られたものがあり、名前、肩書き、仕事の電話番号といった個人を特定するものだけなく、社内の言い回しや、未来や過去の企業イベントを連想させるものもあります。フィッシングだけでなく、ソーシャルエンジニアリングの手口にはおとり、疑似感染、口実作り、水飲み場などのテクニックや、機密性の高い場所への物理的なアクセスも含まれます。

近年、ソーシャルエンジニアリングを利用した攻撃が増加しています。ISACAの2022年サイバーセキュリティ状況報告書によると、ソーシャルエンジニアリングはサイバー攻撃の主な手法であり、インシデントの13%を占めています。さらに、ソーシャルエンジニアリング攻撃は日々巧妙化しています。主な背景要因の1つとして、公開されているオープンソースの情報を利用できることが挙げられ、これによりサイバー犯罪者は、企業、そのシステム、従業員に関する重要な情報を入手できるだけでなく、場合によっては特権アクセス権を持つ個人に巧妙に成り済ますことも可能です。

OSINTとそのための多様なツールキット

(一般公開して流布させることは好ましくないため、この節は割愛します)

![2022年下半期リスクマネジメント・BCP事例集[永久保存版]](https://risk.ismcdn.jp/mwimgs/8/2/160wm/img_8265ba4dd7d348cb1445778f13da5c6a149038.png)

※スパム投稿防止のためコメントは編集部の承認制となっておりますが、いただいたコメントは原則、すべて掲載いたします。

※個人情報は入力しないようご注意ください。

» パスワードをお忘れの方